A distribuição conjunta dos preços de um determinado componente eletrônico importado e nacional segue uma distribuição normal bivariada.

O preço do produto importado segue uma distribuição normal com média R$ 100,00 e desvio padrão R$ 20,00, enquanto o preço do produzido nacional segue uma distribuição normal com média R$ 80,00 e desvio padrão R$ 10,00. A correlação entre os preços do componente eletrônico importado e nacional é 90%.

Selecionou-se uma amostra aleatória de unidades comerciais que oferecem esse produto nas duas versões.

Usando a notação para a distribuição normal N(μ; σ2), sendo μ, a média e σ2 a variância, a distribuição condicional dos preços do produto nacional, sabendo que o preço do produto importado é R$ 105,00, é:

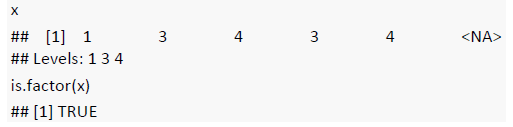

Utilizando a Linguagem R tem-se um objeto x como consta a seguir.

O comando que resulta na soma dos elementos numéricos de x é:

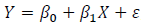

Um estatístico utilizou um modelo de regressão linear simples,  , para fazer predições.

, para fazer predições.

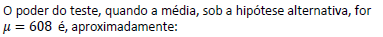

O modelo, com 20 observações, foi bem ajustado, atendendo a todos os pressupostos necessários, e os resultados foram:

; soma dos quadrados dos resíduos, 9; variância de x, 28 e média de x, 22.

; soma dos quadrados dos resíduos, 9; variância de x, 28 e média de x, 22.

O intervalo bilateral de 95% de confiança para predição quando  é, aproximadamente:

é, aproximadamente:

O gestor de uma grande sociedade empresária, para definir metas e indicadores de desempenho, cria uma base de dados com os resultados da última avaliação realizada com os funcionários. Essa avaliação formou uma base que pretende ser utilizada para tomada de decisões como promoções, aumentos salariais, transferências e até demissões.

Cada funcionário foi avaliado segundo os critérios de pontualidade, assiduidade, motivação, satisfação no trabalho e cumprimento das tarefas designadas, recebendo uma nota de 0 a 10 pontos para cada critério. Para simplificar a análise, agruparam-se os funcionários por similaridade de acordo com os critérios mencionados.

A técnica de análise multivariada mais adequada para criar os grupos e analisar o desempenho dos funcionários é:

Uma sociedade empresária que atua na área de logística transporta frutas até o limite de 800 caixas.

A sociedade empresária recebeu um pedido para transportar 200 caixas de laranjas, a R$ 20,00 de lucro por caixa; pelo menos 100 caixas de ameixas, a R$ 10,00 de lucro por caixa e, no máximo 200 caixas de amoras, a R$ 10,00 de lucro por caixa.

Considerando como  as quantidades de caixas de laranjas, ameixas e amoras, respectivamente, o modelo de programação linear que representa de que forma a empresa deverá carregar o caminhão para obter o lucro máximo é:

as quantidades de caixas de laranjas, ameixas e amoras, respectivamente, o modelo de programação linear que representa de que forma a empresa deverá carregar o caminhão para obter o lucro máximo é:

Chegaram todos atrasados; além disso, não trouxeram as encomendas.

Nessa frase, aparece o conector “além disso” com valor de adição; a frase abaixo em que NÃO há um conector do mesmo valor aditivo é:

“Os regimes que reprimem a liberdade da palavra, por se incomodarem com a liberdade que ela difunde, fazem como as crianças que fecham os olhos para não serem vistas.”

Sobre esse pensamento, é correto afirmar que:

A desmotivação no trabalho pode ter como causas fatores ambientais e/ou individuais. O psicólogo Abraham Maslow tratou do tema da motivação humana e propôs uma hierarquia de necessidades que são representadas em uma pirâmide.

Aplicando-se a teoria de Maslow no ambiente profissional, ocupa o topo da pirâmide:

O tabagismo é o principal fator de risco para enfermidades e incapacitações prematuras e evitáveis. Considerando que é na adolescência que ocorre a iniciação do uso do tabaco, a psicóloga Ana propôs um trabalho em equipe multidisciplinar a ser desenvolvido junto a alunos do Ensino Médio.

Um programa de Psicologia da Saúde focado na prevenção primária ao uso do tabaco poderá usar como estratégia:

João é psicólogo jurídico e realiza o acompanhamento de jovens em medida socioeducativa e de crianças em processo de reintegração familiar. Considerando a necessidade de registro das informações decorrentes da prestação de serviços psicológicos, a Resolução CFP nº 0001/2009 estabelece que:

I. É obrigatório o registro documental sob a forma de prontuário psicológico, por razões que envolvam a restrição do compartilhamento de informações com o usuário e beneficiário do serviço prestado.

II. O registro documental em papel ou informatizado tem caráter sigiloso e constitui-se de um conjunto de informações com o objetivo de contemplar sucintamente o trabalho prestado, a descrição e a evolução da atividade e os procedimentos técnico-científicos adotados.

III. O período de guarda do registro documental deve ser de no mínimo dez anos, devendo ser mantido em local acessível pela instituição onde o psicólogo prestou o serviço.

Está correto o que se afirma em:

Julia é psicóloga e foi demandada por um pai, detentor da guarda de uma criança, a realizar uma perícia. Para tanto, solicitou autorização formal do pai para fazer a avaliação psicológica, iniciando as entrevistas sem requisitar autorização da mãe. No decorrer das entrevistas, descobriu que a criança é vítima de crueldade e de abuso psicológico do pai, que rechaçou a devolutiva da psicóloga. A mãe não quis tomar atitude para não ser prejudicada na convivência do filho. Diante da situação de vulnerabilidade da criança, Julia decidiu quebrar o sigilo dos atendimentos e notificar o Conselho Tutelar, entregando um “atestado psicológico” no qual se apresenta como perita do caso e informa que a criança é vítima de abuso, porém, sem fundamentá-lo técnico-cientificamente.

De acordo com o Código de Ética do Psicólogo, Julia:

Em “Sobre o início do tratamento (Novas recomendações sobre a técnica da psicanálise I)” (1913), Freud recomenda fazer um tratamento de ensaio no início do atendimento do paciente, antes da análise propriamente dita, para evitar uma interrupção posterior que possa causar a impressão desagradável de tentativa fracassada de cura. Tal ensaio segue as regras do método analítico e tem também motivação diagnóstica. Seguidor de Freud, Lacan considera esse preâmbulo fundamental, sendo a porta de entrada para a análise propriamente dita.

Tal trabalho prévio é chamado por Lacan de:

João, de 3 meses, foi levado pelos pais para atendimento em unidade de emergência, pois estava febril e recusava alimento.

Em exames de imagem, foi constatado que o bebê apresentava múltiplas fraturas, algumas delas em estágio de consolidação.

A equipe médica levantou hipótese de violência contra a criança.

Com relação à violência praticada contra a criança, é papel da equipe de saúde investigar, documentar e avaliar a ocorrência de violência sempre que encontrar um ou mais dos seguintes achados durante o exame físico:

I. aversão ao contato físico, apatia ou avidez afetiva;

II. transtorno do sono ou da alimentação;

III. alopecia medicamentosa.

Está correto somente o que se indica em:

Leonardo, 80 anos, é acamado e foi abandonado em casa sozinho pelos filhos Giulia e Giuseppe. Ao saber da dinâmica, Guilherme, que é vizinho do idoso, comunicou o fato ao Ministério Público.

Segundo as disposições do Estatuto do Idoso:

As alternativas penais instituídas pela Política Nacional de Alternativas Penais só NÃO abrangem:

Joana, jovem e renomada escritora de livros infantis, faleceu. O mais velho dos seus herdeiros, com 18 anos de idade, preocupado com a situação dos livros, que geravam uma elevada renda para Joana, questionou um advogado a respeito da proteção constitucional oferecida a direitos dessa natureza.

O advogado respondeu, corretamente, que o direito de utilização, publicação ou reprodução das obras de Joana pertence:

A empresa Velote X foi contratada para mensurar o tráfego e identificar a rede local do Tribunal de Justiça. Na verificação das informações, a contratada identificou um serviço de dados de longo alcance de alta velocidade oferecido por operadoras de longa distância, o qual é projetado para dados. Ela também identificou uma interface de hardware especial usada para conectar computadores à rede, que a rede opera a velocidades superiores a 1 Mbit/s e restringe cada pacote para conter até 9.188 bytes de dados.

A conclusão chegada pela contratada é a de que a rede é uma wan do tipo:

Após ser aceita em uma licitação do Tribunal de Justiça, a empresa Seg X foi contratada para implementar a segurança na rede sem fio existente. A empresa identificou que a rede sem fio utilizava o padrão 802.11 com o protocolo WPA2 (wi-fi Protected Access 2) e forneceu, como solução, a utilização do protocolo de segurança CCMP (Counter Mode with Cipher Block Chaining Message Authentication Code Protocol).

A partir do uso do protocolo CCMP, a rede do Tribunal de Justiça obterá:

Os analistas de segurança da informação estão pesquisando como mitigar riscos e monitorar ameaças que podem surgir no futuro.

No modelo de ameaças STRIDE, a ameaça que tenta violar o princípio da confidencialidade é:

A equipe de Tecnologia da Informação (TI) de um órgão público recebeu uma solicitação para implementar um backup de uma máquina virtual hospedada em seu cluster de virtualização. O cliente solicitou que fossem realizadas cópias diárias dos dados alterados em relação ao último backup completo da pasta /importante.

O tipo de backup a ser implementado pela equipe de TI para atender a solicitação do cliente é:

Um ataque perigoso para aplicações web é o clickjacking, uma técnica maliciosa que induz o usuário a clicar em algo diferente do que ele enxerga, potencialmente podendo causar ações indesejadas ou revelar informações confidenciais.

Uma forma de a aplicação web tentar evitar que esse ataque ocorra é pelo uso do(a):

Chegaram todos atrasados; além disso, não trouxeram as encomendas.

Nessa frase, aparece o conector “além disso” com valor de adição; a frase abaixo em que NÃO há um conector do mesmo valor aditivo é:

“Os regimes que reprimem a liberdade da palavra, por se

incomodarem com a liberdade que ela difunde, fazem como as

crianças que fecham os olhos para não serem vistas.”

Sobre esse pensamento, é correto afirmar que:

Here’s why we’ll never be able to build a brain in a computer

It’s easy to equate brains and computers – they’re both thinking machines, after all. But the comparison doesn’t really stand up to closer inspection, as Dr. Lisa Feldman Barrett reveals.

People often describe the brain as a computer, as if neurons are like hardware and the mind is software. But this metaphor is deeply flawed.

A computer is built from static parts, whereas your brain constantly rewires itself as you age and learn. A computer stores information in files that are retrieved exactly, but brains don’t store information in any literal sense. Your memory is a constant construction of electrical pulses and swirling chemicals, and the same remembrance can be reassembled in different ways at different times.

Brains also do something critical that computers today can’t. A computer can be trained with thousands of photographs to recognise a dandelion as a plant with green leaves and yellow petals. You, however, can look at a dandelion and understand that in different situations it belongs to different categories. A dandelion in your vegetable garden is a weed, but in a bouquet from your child it’s a delightful flower. A dandelion in a salad is food, but people also consume dandelions as herbal medicine.

In other words, your brain effortlessly categorises objects by their function, not just their physical form. Some scientists believe that this incredible ability of the brain, called ad hoc category construction, may be fundamental to the way brains work.

Also, unlike a computer, your brain isn’t a bunch of parts in an empty case. Your brain inhabits a body, a complex web of systems that include over 600 muscles in motion, internal organs, a heart that pumps 7,500 litres of blood per day, and dozens of hormones and other chemicals, all of which must be coordinated, continually, to digest food, excrete waste, provide energy and fight illness.[…]

If we want a computer that thinks, feels, sees or acts like us, it must regulate a body – or something like a body – with a complex collection of systems that it must keep in balance to continue operating, and with sensations to keep that regulation in check. Today’s computers don’t work this way, but perhaps some engineers can come up with something that’s enough like a body to provide this necessary ingredient.

For now, ‘brain as computer’ remains just a metaphor. Metaphors can be wonderful for explaining complex topics in simple terms, but they fail when people treat the metaphor as an explanation. Metaphors provide the illusion of knowledge.

(Adapted from https://www.sciencefocus.com/future-technology/can-we-build-brain-computer/ Published: 24th October, 2021, retrieved on February 9th, 2022)

The title of the text implies that the author will:

O prefeito do Município Alfa decidiu promover uma ampla reestruturação da Administração pública indireta. Para tanto, decidiu que fosse elaborado um estudo preliminar, de modo a delinear os contornos gerais de: (1) duas entidades com personalidade jurídica própria, para a execução dos serviços públicos de limpeza urbana e de administração de cemitérios públicos; e (2) de órgãos específicos, a serem criados no âmbito da Secretaria de Saúde e da Secretaria de Ordem Pública, de modo a aumentar a especialização e, consequentemente, o nível de eficiência estatal.

É correto afirmar que:

De acordo com o Regimento Interno do Tribunal de Justiça do Distrito Federal e dos Territórios, dar posse aos servidores do quadro do Tribunal de Justiça e àqueles investidos em cargo em comissão é atribuição administrativa do:

No contexto do MySQL, analise as afirmativas a seguir a respeito da carga de dados (Bulk Data Loading) para tabelas InnoDB.

I. No caso da existência de restrições (constraints) do tipo UNIQUE, é possível suspender temporariamente a verificação com o comando SET unique_checks=1.

II. Tabelas InnoDB utilizam índices clusterizados, o que normalmente torna mais rápida a carga de dados dispostos na mesma ordem da chave primária (primary key).

III. Na carga de arquivos muito grandes, a shell do MySQL oferece serviços de importação rápida por meio do utilitário util.importTable().

Está correto somente o que se afirma em:

Anderson quer enviar uma mensagem para sua esposa que está em outra cidade sem que ninguém saiba da existência da mensagem. Então, Anderson inseriu a mensagem em uma foto em que ambos estavam, de forma que fez uma pequena redução na qualidade da imagem e inseriu a mensagem nesses bits sobressalentes.

Para ocultar a mensagem em uma foto, Anderson utilizou a técnica de:

A equipe de Tecnologia da Informação pretende implementar uma rede sem fio para cobrir as áreas de visitantes em um edifício comercial.

De acordo com a norma ABNT NBR 14565, o cabeamento horizontal usado para atender às áreas de cobertura sem fio deve ser configurado em uma topologia: