O acento gráfico torna-se necessário em razão da mesma regra de acentuação nas palavras agrupadas em:

O Código de Ética Profissional do Servidor Público Civil do Poder Executivo Municipal do Rio de Janeiro prevê expressamente que:

Segundo a Lei de Licitações e Contratos da Administração Pública (Lei nº 8.666/93), pela inexecução total ou parcial do contrato, a Administração poderá, garantida a prévia defesa, aplicar ao contratado as seguintes sanções, dentre outras:

Ao dependente do trabalhador segurado é devido o seguinte benefício do Regime Geral da Previdência Social:

Considera-se como uma das diretrizes da política pública que visa coibir a violência doméstica e familiar contra a mulher, a:

A assistência integral à saúde e reabilitação da pessoa com deficiência conta com a dispensação de alguns elementos que aumentam as possibilidades de independência desses usuários e complementam a prestação do atendimento especializado.

A denominação correta desses elementos é:

Considera-se como marco histórico, tanto do rompimento do Serviço Social brasileiro com o conservadorismo profissional como do surgimento do projeto ético-político da profissão comprometido com os interesses da classe trabalhadora, o seguinte evento:

Mioto e Nogueira (2006) compreendem que, com a superação do paradigma mecanicista, o sistema de saúde brasileiro passa a conceber as necessidades de saúde como:

Para o CFESS (2010), a compreensão dos determinantes sociais, econômicos e culturais do processo saúde-doença e a busca de estratégias para o enfrentamento dessas questões conforma o:

A concepção ampliada de saúde aprovada na 8ª Conferência Nacional de Saúde, em 1986, é introduzida no país com a Constituição Federal de 1988 e com a Lei Orgânica da saúde, de 1990. Supera-se a compreensão de que saúde não é apenas ausência de doenças, mas sim um conjunto de bens e serviços disponíveis na sociedade, socialmente produzidos, mas apropriados de forma privada. Desse modo, essa nova concepção desvela a intrínseca relação da saúde com:

Leia a charge para responder à questão.

Na fala da personagem, as aspas utilizadas indicam

Em sua essência, empresas como o Google e o Facebook estão no mesmo ramo de negócio que a Agência de Segurança Nacional (NSA) do governo dos EUA. Elas coletam uma grande quantidade de informações sobre os usuários, armazenam, integram e utilizam essas informações para prever o comportamento individual e de um grupo, e depois as vendem para anunciantes e outros mais. Essa semelhança gerou parceiros naturais para a NSA, e é por isso que eles foram abordados para fazer parte do PRISM, o programa de vigilância secreta da internet. Ao contrário de agências de inteligência, que espionam linhas de telecomunicações internacionais, o complexo de vigilância comercial atrai bilhões de seres humanos com a promessa de “serviços gratuitos". Seu modelo de negócio é a destruição industrial da privacidade. E mesmo os maiores críticos da vigilância da NSA não parecem estar pedindo o fim do Google e do Facebook.

Considerando-se que, em 1945, grande parte do mundo passou a enfrentar meio século da tirania em consequência da bomba atômica, em 2015 enfrentaremos a propagação inexorável da vigilância em massa invasiva e a transferência de poder para aqueles conectados às suas superestruturas. É muito cedo para dizer se o lado “democrático" ou o lado “tirânico" da internet finalmente vencerá. Mas reconhecê-los – e percebê-los como o campo de luta – é o primeiro passo para se posicionar efetivamente junto com a grande maioria das pessoas.

A humanidade agora não pode mais rejeitar a internet, mas também não pode se render a ela. Ao contrário, temos que lutar por ela. Assim como os primórdios das armas atômicas inauguraram a Guerra Fria, a lógica da internet é a chave para entender a iminente guerra em prol do centro intelectual da nossa civilização.

Sabe-se que todos os primos de Vanderlei são funcionários públicos e que todos os primos de Marcelo não são funcionários públicos. Dessa forma, deduz-se corretamente que

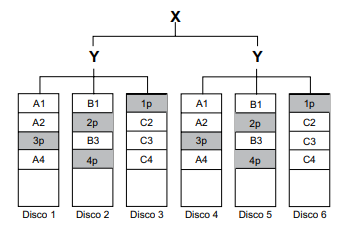

Para responder à questão , observe, no arranjo, a seguinte organização de dados em cada disco.

Na figura, caso os discos 3 e 6 ficassem comprometidos simultaneamente, a recuperação dos dados seria

Atualmente, a tecnologia de cabeamento mais utilizada em redes locais de computadores (LANs) é a Ethernet. Dentre as diversas versões, existem o 1000Base-T e o 1000Base-TX, que utilizam o meio de comunicação de cabo de pares trançados. A diferença entre as duas versões é que o 1000Base-T

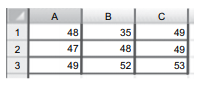

A tabela a seguir foi digitada em uma planilha do Excel,

Dessa forma, o valor esperado para a célula A5 é:

O padrão de projeto singleton tem por objetivo

Uma das formas de modelagem utilizada no desenvolvimento de data warehouses é a modelagem multidimensional. Nesse tipo de modelagem,

O Business Process Management (BPM) ou Gerenciamento de Processos de Negócio tem como um de seus resultados, ou produtos característicos

Na orientação a objetos, o conceito de encapsulamento corresponde à propriedade de

Segundo a literatura, a função básica e o foco de trabalho de um preposto de uma empresa contratada para executar um contrato de TI é

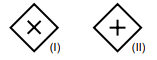

Segundo a notação BPMN, há os gateways (ou pontos de decisão). Considere as seguintes figuras representando 2 gateways:

Esses gateways representam os tipos:

Nos sistemas operacionais Linux, o diretório raiz do sistema é identificado pelo caractere

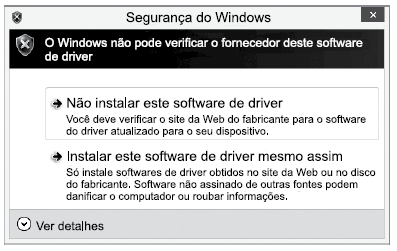

Durante a instalação de um driver em um computador executando o Windows, um administrador recebeu a s eguinte mensagem:

Essa mensagem apareceu porque