Relativamente ao tema dos serviços públicos, é correto afirmar que:

Na defesa de um réu acusado da prática do crime de tráfico de drogas, a Defensora Pública, ao preparar os memoriais, identificou no laudo toxicológico − juntado na data de audiência − a menção ao fato de que a droga levada à perícia estava armazenada num saco transparente, fechado por grampos de papel, e com o lacre rompido. Em suas alegações, a Defensora deverá sustentar

Sobre o livramento condicional é correto afirmar que

Sua entrada em cena na história do Brasil começa em 1934, quando é destacada para ajudar Luiz Carlos Prestes a retornar ao país e servir como sua guarda-costas. Viajam, então, passando-se por marido e mulher e, quando chegaram ao Rio de Janeiro em 1935, já eram de fato um casal. Após o fracasso do levante comunista no mesmo ano, são ambos presos. Grávida de sete meses e separada de Prestes, Olga é deportada para a Alemanha em 1936, e tem a filha alguns anos antes de morrer em um campo de concentração.

(Bruno Garcia, Uma explosão de estereótipos. Disponível em: <http://goo.gl/o8cswu>. Adaptado)

O levante citado no trecho foi utilizado como pretexto para a

“A epopeia, a tragédia, assim como a poesia ditirâmbica e a maior parte da aulética e da citarística, todas são, em geral, imitações. Diferem, porém, umas das outras, por três aspectos:

ou porque imitam por meios diversos, ou porque imitam objetos diversos ou porque imitam por modos diversos e não da mesma maneira. Pois tal como há os que imitam muitas

coisas, exprimindo-se com cores e figuras (por arte ou por costume), assim acontece nas sobreditas artes: na verdade, todas elas imitam com o ritmo, a linguagem e a harmonia,

usando estes elementos separada ou conjuntamente. Por exemplo, só de harmonia e ritmo usam a aulética e a citarística e quaisquer outras artes congêneres, como a siríngica;

com o ritmo e sem harmonia, imita a arte dos dançarinos, porque também estes, por ritmos gesticulados, imitam caracteres, afetos e ações.”

(Aristóteles, Poética. São Paulo: Abril Cultural, 1984)

A partir do texto, pode-se concluir que, segundo Aristóteles,

“Aqui, portanto, está a complexidade, o fascínio e a tragédia de toda vida política. A política é composta de dois elementos – utopia e realidade – pertencentes a dois planos diferentes

que jamais se encontram. Não há barreira maior ao pensamento político claro do que o fracasso em distinguir entre ideais, que são utopia, e instituições, que são realidade. O comunista, que lançava o comunismo contra a democracia, pensava normalmente no comunismo como um ideal puro de igualdade e fraternidade, e na democracia como uma instituição que existia na Grã-Bretanha, França ou Estados Unidos, e que apresentava os interesses escusos, as desigualdades e a opressão inerentes a todas as instituições políticas. O democrata, que fazia a mesma comparação, estava de fato comparando um padrão ideal de democracia existente no céu, com o comunismo, como uma instituição existente na

Rússia Soviética, com suas divisões de classes, suas caças aos hereges e seus campos de concentração. A comparação, feita, em ambos os casos, entre um ideal e uma instituição,

é irrelevante e não faz sentido. O ideal, uma vez incorporado numa instituição, deixa de ser um ideal e torna-se a expressão de um interesse egoístico, que deve ser destruído em

nome de um novo ideal. Esta constante interação de forças irreconciliáveis é a substância da política. Toda situação política contém elementos mutuamente incompatíveis de utopia

e realidade, de moral e poder.”

(E. H. Carr, Vinte Anos de Crise: 1919-1939. Uma Introdução ao Estudo das Relações Internacionais. Editora Universidade de Brasília, 2001)

Nesse texto, o historiador, jornalista e teórico das relações internacionais britânico E. H. Carr reflete sobre a complexidade da política. Segundo o texto,

Leia o texto a seguir.

A televisão se tornou ubíqua e está tão arraigada na rotina da vida cotidiana que a maioria das pessoas simplesmente a considera uma parte integral da vida social. Assistimos TV, falamos sobre programas com amigos e familiares, e organizamos nosso tempo de lazer em torno do horário da televisão. A ‘caixa no canto’ fica ligada enquanto estamos

fazendo outras coisas e parece proporcionar um pano de fundo essencial para a vida que transcorre.

(Anthony Giddens. Sociologia. 6a Ed. Porto Alegre: Penso, 2012)

* Ubíqua – que está ou existe ao mesmo tempo em toda parte; onipresente

Qual o papel da mídia na sociedade contemporânea?

A partir dos anos de 1990, estados e municípios articularam- se em busca de investimentos estrangeiros, patrocinados pelo governo central, agências federais, fundos estaduais e

bancos oficiais, como o BNDES, e ofereceram a devolução do imposto recolhido (ou o devido) às próprias empresas, por meio das mais variadas formas de financiamento, sempre a

taxas mais generosas que às do mercado. A guerra foi chamada “fiscal” por estar baseada no jogo com a receita e a arrecadação futura do ICMS. Envolvia, porém, diferentes taxas e financiamento para capital de giro e infraestrutura, incluindo terraplanagem, vias de acesso, terminais portuários, ferroviários e rodoviários, assim como malhas de comunicação e mesmo a diminuição das tarifas de energia elétrica. Nos municípios, as taxas, o IPTU e o ISS foram oferecidos por até trinta anos.

(http://www.scielo.br. Adaptado)

Um dos setores industriais mais beneficiados pela guerra fiscal foi o

Número de armas

Em boa hora uma pesquisa realizada pelo Ministério Público de São Paulo e pelo instituto Sou da Paz vem solapar ao menos dois argumentos tão incorretos quanto frequentes

nas discussões relativas à área da segurança pública.

Primeiro, a maior parte das armas com as quais se praticam crimes em território paulista não tem sua origem no exterior, mas na própria indústria brasileira.

De acordo com o levantamento, consideradas 10 666 armas de fogo apreendidas em 2011 e 2012, nada menos que 78% delas tinham fabricação nacional – proporção que sobe para 82% quando se levam em conta somente artefatos confiscados vinculados a roubos e 87% no caso de homicídios.

O segundo argumento atingido pelo relatório costuma ser usado por quem apregoa a facilitação do comércio de armas sustentando que as restrições afetam só o “cidadão de bem”, deixando-o indefeso diante de bandidos armados.

Ocorre que, se os artefatos utilizados nos crimes são nacionais, isso significa que um dia eles foram vendidos legalmente no país.

Ou seja, se há muitos criminosos armados, isso se deve, em larga medida, ao comércio legal de armas, que abastece o mercado ilegal; obstruir esse duto resulta num benefício à população, e não o contrário.

Daí a importância de campanhas como a “DNA das Armas”, promovida pelo Ministério Público e pelo Sou da Paz a fim de implantar, no Brasil, um sistema de marcação indelével dos artefatos de fogo.

(Folha de S.Paulo, 05.06.2015. Adaptado)

O objetivo do texto é

Número de armas

Em boa hora uma pesquisa realizada pelo Ministério Público de São Paulo e pelo instituto Sou da Paz vem solapar ao menos dois argumentos tão incorretos quanto frequentes

nas discussões relativas à área da segurança pública.

Primeiro, a maior parte das armas com as quais se praticam crimes em território paulista não tem sua origem no exterior, mas na própria indústria brasileira.

De acordo com o levantamento, consideradas 10 666 armas de fogo apreendidas em 2011 e 2012, nada menos que 78% delas tinham fabricação nacional – proporção que sobe para 82% quando se levam em conta somente artefatos confiscados vinculados a roubos e 87% no caso de homicídios.

O segundo argumento atingido pelo relatório costuma ser usado por quem apregoa a facilitação do comércio de armas sustentando que as restrições afetam só o “cidadão de bem”, deixando-o indefeso diante de bandidos armados.

Ocorre que, se os artefatos utilizados nos crimes são nacionais, isso significa que um dia eles foram vendidos legalmente no país.

Ou seja, se há muitos criminosos armados, isso se deve, em larga medida, ao comércio legal de armas, que abastece o mercado ilegal; obstruir esse duto resulta num benefício à população, e não o contrário.

Daí a importância de campanhas como a “DNA das Armas”, promovida pelo Ministério Público e pelo Sou da Paz a fim de implantar, no Brasil, um sistema de marcação indelével dos artefatos de fogo.

(Folha de S.Paulo, 05.06.2015. Adaptado)

No trecho do sexto parágrafo “... obstruir esse duto resulta num benefício à população, e não o contrário.”, a expressão em destaque refere-se

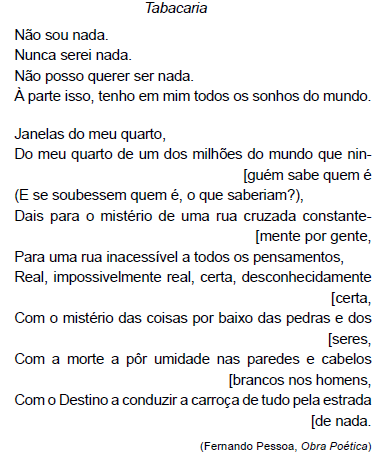

Nos três primeiros versos do poema (“Não sou nada. / Nunca serei nada. / Não posso querer ser nada.”), a gradação presente assinala

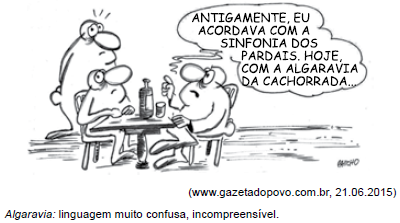

Leia a charge para responder à questão.

A expressão “... com a sinfonia dos pardais.” estabelece na oração relação cujo sentido é de

Ao longo da carreira, o oficial de polícia

Considere um Grupamento de Policiamento Motorizado que utilize, em suas operações, dois tipos de veículos, V1 e V2, cujos tanques de combustível têm capacidades diferentes. Sabe-se que é possível preencher da capacidade do tanque de V1, inicialmente vazio, com uma quantidade de combustível que corresponde a

da capacidade total do tanque de V2. A fração da capacidade do tanque de V2 que representa a quantidade de combustível necessária para encher totalmente o tanque de V1 é

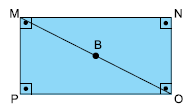

Como treinamento, o Esquadrão Antibombas do Grupo de Ações Táticas Especiais simulou uma operação para desarmar um artefato explosivo com a utilização de um robô. Inicialmente, isolou uma região retangular MNOP em torno da suposta bomba, identificada pelo ponto B na figura, sendo B ponto médio de  .

.

Sabe-se que a região retangular, cujas medidas dos lados são proporcionais aos números 3 e 4, tem 280 m de perímetro e que o robô, guiado por controle remoto, partiu de M e dirigiu-se, em linha reta, até B. Nessas condições, é correto afirmar que a distância percorrida pelo robô nesse trajeto foi, em metros, igual a

Duas novas armas de longo alcance estão sendo testadas pela Polícia Militar. Sabe-se que, nas mesmas condições de tiro, a probabilidade de uma atingir exatamente o alvo é , e a probabilidade de a outra atingir exatamente o alvo é

Sendo Q e R eventos independentes, se as duas armas disparam, a probabilidade de que ao menos um dos dois disparos atinja o alvo é de

Dispõe o Decreto Estadual no 58.052/12, que regulamenta, no âmbito do Estado de São Paulo, a Lei de Acesso à Informação, que

A maioria das mensagens de correio eletrônico é enviada com destinatários informados no campo “Para”.

Assinale a alternativa que contém o nome de outro campo de e-mail do MS-Outlook 2010, em sua configuração padrão, que pode ser utilizado para adicionar mais destinatários de e-mail.

Latinoamericanos y africanos forman parte de

la nueva ola inmigratoria que llega a São Paulo

El acento extranjero en el centro de São Paulo marcó la historia de la ciudad. Actualmente, los inmigrantes llegan desde lugares tan distintos como Bolivia o Senegal, y la alcaldía estima que la población inmigrante en la ciudad es de 600.000 personas, la mayoría de ellos viven o trabajan en la región central.

El centro siempre fue una puerta de entrada porque era donde quedaba la Hospedería de Inmigrantes, que funcionaba en el barrio de Mooca, vecino al centro, pero fue desalojada en 1978. En 2014, la llegada de haitianos desde Acre a São Paulo puso en evidencia la necesidad de reabrir un alojamiento para los recién llegados.

Para la peruana Rosa Delgado, São Paulo es sinónimo de trabajo. Salió de Cuzco a los 16 años y solo volvió para buscar artesanías y visitar a la familia. Ya vivió en Bolivia, Chile y Argentina. Para ella, lo más característico de la ciudad, en comparación con los otros lugares en los que vivió, es la gente que vive en la calle. “Es muy específico de São Paulo la forma en que las personas se abandonan”, indicó.

Propaganda

Los haitianos vienen a São Paulo debido a la propaganda de ciudad más rica y avanzada, y están corriendo atrás del dinero. Pero, con los precios cada vez más altos, ahorrar se hace difícil. Por eso, apoyan las protestas callejeras, pero desde lejos. “No puedo hacer como los brasileños, soy inmigrante, pero participaría si tuviera la seguridad de que sería pacífico”, dijo la haitiana Marie Meanty, de 23 años.

Atractivos

“El centro de la ciudad era un espacio privilegiado. Luego, otros barrios comenzaron a valorizarse y se fue vaciando. Por eso existe una edificación con casas amobladas y departamentos subalquilados”, explicó Dulce Baptista, profesora de la PUC-SP.

Pero la profesora encendió un alerta. “El centro viene pasando por un proceso de transformación urbana y la tendencia es la expulsión de la población actual. Los inmuebles que hoy están habitados por los inmigrantes pasan a tener un nuevo uso, dado por la actividad económica que llega a la región”, dijo.

(http://www1.folha.uol.com.br/internacional/ es/loshermanos/2015/01/1580654-latinoamericanos-yafricanos- forman-parte-de-la-nueva-ola-inmigratoria-quellega- a-sao-paulo.shtml. Enero de 2015. Adaptado)

Según el texto, los haitianos

Latinoamericanos y africanos forman parte de

la nueva ola inmigratoria que llega a São Paulo

El acento extranjero en el centro de São Paulo marcó la historia de la ciudad. Actualmente, los inmigrantes llegan desde lugares tan distintos como Bolivia o Senegal, y la alcaldía estima que la población inmigrante en la ciudad es de 600.000 personas, la mayoría de ellos viven o trabajan en la región central.

El centro siempre fue una puerta de entrada porque era donde quedaba la Hospedería de Inmigrantes, que funcionaba en el barrio de Mooca, vecino al centro, pero fue desalojada en 1978. En 2014, la llegada de haitianos desde Acre a São Paulo puso en evidencia la necesidad de reabrir un alojamiento para los recién llegados.

Para la peruana Rosa Delgado, São Paulo es sinónimo de trabajo. Salió de Cuzco a los 16 años y solo volvió para buscar artesanías y visitar a la familia. Ya vivió en Bolivia, Chile y Argentina. Para ella, lo más característico de la ciudad, en comparación con los otros lugares en los que vivió, es la gente que vive en la calle. “Es muy específico de São Paulo la forma en que las personas se abandonan”, indicó.

Propaganda

Los haitianos vienen a São Paulo debido a la propaganda de ciudad más rica y avanzada, y están corriendo atrás del dinero. Pero, con los precios cada vez más altos, ahorrar se hace difícil. Por eso, apoyan las protestas callejeras, pero desde lejos. “No puedo hacer como los brasileños, soy inmigrante, pero participaría si tuviera la seguridad de que sería pacífico”, dijo la haitiana Marie Meanty, de 23 años.

Atractivos

“El centro de la ciudad era un espacio privilegiado. Luego, otros barrios comenzaron a valorizarse y se fue vaciando. Por eso existe una edificación con casas amobladas y departamentos subalquilados”, explicó Dulce Baptista, profesora de la PUC-SP.

Pero la profesora encendió un alerta. “El centro viene pasando por un proceso de transformación urbana y la tendencia es la expulsión de la población actual. Los inmuebles que hoy están habitados por los inmigrantes pasan a tener un nuevo uso, dado por la actividad económica que llega a la región”, dijo.

(http://www1.folha.uol.com.br/internacional/ es/loshermanos/2015/01/1580654-latinoamericanos-yafricanos- forman-parte-de-la-nueva-ola-inmigratoria-quellega- a-sao-paulo.shtml. Enero de 2015. Adaptado)

No último parágrafo, prevê-se para o centro de São Paulo aumento da

Em sua essência, empresas como o Google e o Facebook estão no mesmo ramo de negócio que a Agência de Segurança Nacional (NSA) do governo dos EUA. Elas coletam uma grande quantidade de informações sobre os usuários, armazenam, integram e utilizam essas informações para prever o comportamento individual e de um grupo, e depois as vendem para anunciantes e outros mais. Essa semelhança gerou parceiros naturais para a NSA, e é por isso que eles foram abordados para fazer parte do PRISM, o programa de vigilância secreta da internet. Ao contrário de agências de inteligência, que espionam linhas de telecomunicações internacionais, o complexo de vigilância comercial atrai bilhões de seres humanos com a promessa de “serviços gratuitos". Seu modelo de negócio é a destruição industrial da privacidade. E mesmo os maiores críticos da vigilância da NSA não parecem estar pedindo o fim do Google e do Facebook.

Considerando-se que, em 1945, grande parte do mundo passou a enfrentar meio século da tirania em consequência da bomba atômica, em 2015 enfrentaremos a propagação inexorável da vigilância em massa invasiva e a transferência de poder para aqueles conectados às suas superestruturas. É muito cedo para dizer se o lado “democrático" ou o lado “tirânico" da internet finalmente vencerá. Mas reconhecê-los – e percebê-los como o campo de luta – é o primeiro passo para se posicionar efetivamente junto com a grande maioria das pessoas.

A humanidade agora não pode mais rejeitar a internet, mas também não pode se render a ela. Ao contrário, temos que lutar por ela. Assim como os primórdios das armas atômicas inauguraram a Guerra Fria, a lógica da internet é a chave para entender a iminente guerra em prol do centro intelectual da nossa civilização.

E-mail Spoofing

E-mail spoofing is the forgery of an e-mail header so that the message appears to have originated from someone or somewhere other than the actual source. Distributors of spam often use spoofing in an attempt to get recipients to open, and possibly even respond to, their solicitations. Spoofing can be used legitimately. However, spoofing anyone other than yourself is illegal in some jurisdictions.

E-mail spoofing is possible because Simple Mail Transfer Protocol (SMTP), the main protocol used in sending e-mail, does not include an authentication mechanism. Although an SMTP service extension (specified in IETF RFC 2554) allows an SMTP client to negotiate a security level with a mail

server, this precaution is not often taken. If the precaution is not taken, anyone with the requisite knowledge can connect to the server and use it to send messages. To send spoofed e-mail, senders insert commands in headers that will alter message information. It is possible to send a message that

appears to be from anyone, anywhere, saying whatever the sender wants it to say. Thus, someone could send spoofed e-mail that appears to be from you with a message that you didn't write.

Although most spoofed e-mail falls into the “nuisance" category and requires little action other than deletion, the more malicious varieties can cause serious problems and security risks. For example, spoofed e-mail may purport to be from someone in a position of authority, asking for sensitive data, such as passwords, credit card numbers, or other personal information – any of which can be used for a variety of criminal purposes. One type of e-mail spoofing, self- sending spam, involves messages that appear to be both to and from the recipient.

E-mail Spoofing

E-mail spoofing is the forgery of an e-mail header so that the message appears to have originated from someone or somewhere other than the actual source. Distributors of spam often use spoofing in an attempt to get recipients to open, and possibly even respond to, their solicitations. Spoofing can be used legitimately. However, spoofing anyone other than yourself is illegal in some jurisdictions.

E-mail spoofing is possible because Simple Mail Transfer Protocol (SMTP), the main protocol used in sending e-mail, does not include an authentication mechanism. Although an SMTP service extension (specified in IETF RFC 2554) allows an SMTP client to negotiate a security level with a mail

server, this precaution is not often taken. If the precaution is not taken, anyone with the requisite knowledge can connect to the server and use it to send messages. To send spoofed e-mail, senders insert commands in headers that will alter message information. It is possible to send a message that

appears to be from anyone, anywhere, saying whatever the sender wants it to say. Thus, someone could send spoofed e-mail that appears to be from you with a message that you didn't write.

Although most spoofed e-mail falls into the “nuisance" category and requires little action other than deletion, the more malicious varieties can cause serious problems and security risks. For example, spoofed e-mail may purport to be from someone in a position of authority, asking for sensitive data, such as passwords, credit card numbers, or other personal information – any of which can be used for a variety of criminal purposes. One type of e-mail spoofing, self- sending spam, involves messages that appear to be both to and from the recipient.

Uma equivalente para a afirmação “Se Carlos foi aprovado no concurso, então ele estudou” está contida na alternativa:

Um sistema operacional típico procura balancear o uso da CPU entre os processos. O número de processos executados em um determinado intervalo de tempo é denominado

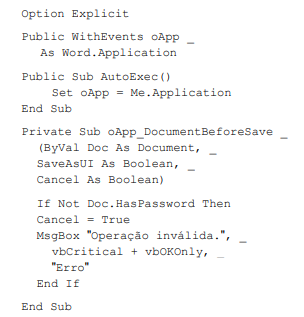

Observe o código VBA a seguir.

Se esse código for associado ao modelo Normal.dotm do Microsoft Word, ele fará com que

O gerenciamento de requisitos constitui-se em uma fase importante na engenharia de requisitos. Nesse gerenciamento, deve haver o acompanhamento e o conhecimento da origem dos requisitos do sistema, o que corresponde à propriedade de

No desenvolvimento de um software seguro, ou seja, projetado e instalado em um sistema de segurança crítica (que pode causar danos e/ou ferimentos em caso de falhas),

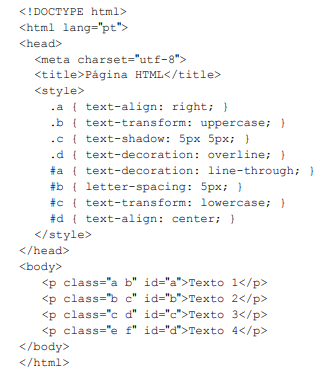

Observe a página HTML a seguir.

Essa página, ao ser aberta por um navegador web compatível, será “renderizada" como: