O estimador de máxima verossimilhança não viesado, por correção de Bessel, da variância de uma amostra de tamanho n=4 é igual a 3 unidades.

O valor do estimador de máxima verossimilhança da variância dessa população (na mesma unidade de medida) é:

Em um modelo de regressão linear múltipla, onde há uma variável dependente Y e k variáveis independentes X, o estimador não viesado para a variância do modelo com n observações é dado por:

Obs. O chapéu em

O modelo de processo de referência, difundido por Grogan, tem duas fases: aquela que engloba a sequência de etapas em que o bibliotecário localiza as respostas às questões que lhe foram apresentadas; e a anterior, fundamental e bastante negligenciada, em que o bibliotecário:

Os princípios fundamentais da governança corporativa estão intimamente ligados à identidade da empresa, orientando as deliberações éticas, influenciando diretamente a conduta dos agentes de governança e regulando o funcionamento do sistemade compliance. Esse sistema é constituído por uma série de elementos que visam a atender a três objetivos primordiais: prevenir, detectar e responder.

Uma atividade da primeira linha de defesa é (são) o(a) (as)

João foi acusado, pelo Ministério Público, da prática de crime contra o patrimônio, sendo-lhe aplicada pena restritiva de direitos, além da imposição do dever de reparar o dano que causara. Pouco após o trânsito em julgado da sentença penal condenatória, João faleceu sem deixar patrimônio para os seus dois filhos.

À luz da sistemática constitucional, é correto afirmar que os dois filhos de João:

Na década de 1950, o arquiteto Oscar Niemeyer elaborou o projeto para uma escola estadual em Campo Grande e em Corumbá.

A escola de Campo Grande, primeira a ser construída, é considerada a obra modernista pioneira no estado por:

Analise as afirmativas a seguir sobre os requisitos para redação e apresentação de resumos, conforme estabelecido na NBR 6028, da ABNT, considerando V para a(s) verdadeira(s) e F para a(s) falsa(s).

( ) A referência é elemento opcional quando o resumo estiver contido no próprio documento e, se for adotada, deve ficar logo

após o título da seção (Resumo).

( ) As palavras-chave são elementos opcionais que, se forem utilizadas para representar o conteúdo do documento resumido, devem ser escolhidas em vocabulário controlado.

( ) O resumo informativo deve apresentar apenas os pontos principais do documento, sem detalhamentos e de modo

suficiente para dispensar a consulta ao original.

As afirmativas são, respectivamente:

A DeSoftware é uma organização que tem buscado a melhoria de seus processos atinentes à gerência e desenvolvimento de projetos de software. Recentemente, essa organização estabeleceu e institucionalizou seus processos de gerência de projetos e engenharia de requisitos, além do processo organizacional de gerência de configuração.

Assim, com base no Modelo de Referência do MPS.BR, após a avaliação por instituição autorizada, a DeSoftware poderá alcançar, no máximo, o nível:

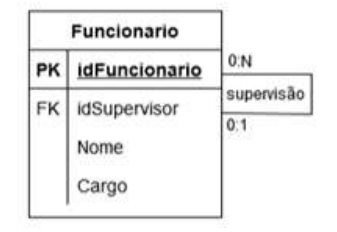

João está encarregado de criar uma tabela em PostgreSQL para gerenciar informações sobre funcionários e seus supervisores, com base na seguinte representação lógica da entidade “Funcionario”

Para tanto, João deverá criar o “autorrelacionamento” entre funcionários e seus supervisores, considerando que nem todo funcionário possui supervisor. Para isso, João deverá utilizar o seguinte script SQL:

Na linguagem SQL, as constraints são usadas para especificar regras para os dados armazenados em uma tabela. A constraint que garante que a coluna não contenha valores nulos, que todos os valores da coluna sejam únicos e que a coluna identifique unicamente cada registro da tabela é o:

Para compartilhar sua chave simétrica com Sônia para a troca de mensagens criptografadas, João usará um algoritmo de chave pública RSA. Este garante uma boa confiança na troca de mensagens curtas, porém pode sofrer ataques que tenham como objetivo decifrar sua chave. Uma das formas de defesa encontradas por João é modificar o texto claro usando um procedimento conhecido como optimal asymmetric encryption padding (OAEP).

Essa técnica de ataques ao RSA é do tipo:

Momentos representam medidas resumo de uma função de densidade de probabilidade.

A afirmativa correta em relação à associação entre os momentos e as medidas de posição, dispersão, obliquidade e grau de achatamento da distribuição é:

A implementação eficaz do ITIL 4 requer uma compreensão abrangente dos componentes do Sistema de Valor de Serviço (SVS). Esses componentes formam a estrutura fundamental para organizações que buscam melhorar seus serviços de TI e proporcionar valor aos seus clientes.

O componente do SVS descrito como "um conjunto de atividades interconectadas que uma organização realiza para entregar um produto ou serviço de valor aos seus consumidores e facilitar a realização de valor" é o de:

O analista Bruno deseja acessar a rede corporativa do Tribunal de Justiça a partir da sua residência. Para isso, ele planeja utilizar a VPN (Rede Virtual Privada) fornecida pelo Tribunal.

Em relação ao acesso de Bruno, é correto afirmar que:

Observe o script de criação e concessão de privilégios em Oracle:

----conexão no banco de dados xpto

CONNECT adm@xpto

----criação de usuário no banco de dados xpto

CREATE USER user1

IDENTIFIED BY senha1

DEFAULT TABLESPACE "usr_dados"

TEMPORARY TABLESPACE "temp"

ACCOUNT UNLOCK;

GRANT CONNECT TO user1;

GRANT SELECT ANY TABLE TO user1;

GRANT DELETE, UPDATE, INSERT ON apl.tab1 TO user1;

GRANT DELETE, UPDATE, INSERT ON apl.tab2 TO user1;

REVOKE SELECT ON apl.tab2 FROM user1;

Após a execução do script apresentado, é correto afirmar que

"user1" tem permissão de executar qualquer Data Manipulation

Language (DML):

No framework Spring MVC, o tipo de bean especial no WebApplicationContext que tem o objetivo de auxiliar o DispatcherServlet a invocar um manipulador mapeado para uma solicitação é o:

O analista Joaquim está escrevendo um script jQuery no interior de uma página de HyperText Markup Language (HTML). Joaqui precisa encontrar na página HTML todos os elementos que descendem, de forma direta ou indireta, de um elemento. Para solucionar a questão de forma rápida, Joaquim decidiu utilizar o recurso de seletores do jQuery.

Para encontrar os elementosnecessários, Joaquim deve usar o seletor do jQuery:

Durante uma auditoria na rede de computadores da empresa XXX Ltda, foi identificado que um hacker insider não autorizado realizou alteração no programa de pagamento de funcionários da empresa para que ele rodasse de modo diferente do habitual.

A alternativa que indica corretamente o nome desse tipo de ataque e sua caracterização é:

Ao definir as caixas de inspeção no projeto de esgoto, o arquiteto deverá obedecer a critérios para garantir a acessibilidade aos elementos do sistema.

Um desses critérios é o de que:

Ester estava verificando sua caixa de entrada quando notou um e-mail com o nome de seu chefe, porém com um domínio

diferente. Acreditando se tratar de um e-mail pessoal, ela o abriu e baixou um arquivo em anexo. Tal fato possibilitou a um

atacante remoto acessar um dispositivo infectado de forma direta e interativa. O computador de Ester começou a apresentar

lentidão, o que a levou a fazer varredura com um antivírus.

O antivírus utilizado identificou o malware como sendo um:

No processo de registro de candidaturas para determinada eleição, foi identificado que: (I) João não preencheu as condições de elegibilidade exigidas; (II) Maria foi alcançada por uma causa de inelegibilidade; e (III) Ana estava com os seus direitos políticos suspensos.

Na situação descrita na narrativa, é correto afirmar que:

Um pesquisador coletou dados sobre a idade de 1.000 pessoas em uma determinada região e organizou esses dados em uma série estatística. Ao analisar a série do tipo univariada, ele percebeu que a distribuição das idades era positivamente assimétrica.

Considerando essa informação, a afirmação correta é:

Um projetista de rede, ao justificar a adoção de fibras ópticas em um determinado projeto, expôs algumas características desse meio de transmissão.

Em relação a essas características, é correto afirmar que:

A Estratégia Nacional de Segurança da Informação e Cibernética do Poder Judiciário (ENSEC-PJ) tem o objetivo de aprimorar o nível de maturidade em segurança cibernética nos órgãos do Poder Judiciário.

Conforme estabelecido na ENSEC-PJ, é um objetivo da Rede de Cooperação do Judiciário na área de segurança cibernética:

Um analista do TJMS está atualmente engajado na elaboração de um sistema de criptografia. Esse sistema é notável por sua utilização de representações de dados em binário, hexadecimal e decimal, juntamente com a implementação de operações de aritmética computacional. Ao conduzir um teste, o analista identificou um padrão específico para a codificação de mensagens, descrito da seguinte forma:

1. inicialmente, um número na forma decimal é convertido para sua equivalência binária;

2. posteriormente, esse número binário é transformado para o formato hexadecimal;

3. como etapa final, adiciona-se 17 (em decimal) ao resultado hexadecimal obtido.Considerando o número decimal de partida como 254, e levando em conta as transformações para binário e depois para hexadecimal, seguidas pela adição antes da última etapa, o resultado final encontrado pelo analista é:

O arquiteto utilizou o comando HATCH para inserir hachuras no desenho de uma planta baixa. Sobre esse assunto, analise as afirmativas a seguir.

I. A área a ser hachurada não precisa ter os limites bem definidos, podendo apresentar algumas falhas, porque o próprio comando a

definirá com precisão;

II. O comando HATCH se encarrega de achar a moldura automaticamente, por isso a região a ser hachurada não precisa ser totalmente fechada, podendo, inclusive, ter aberturas nos cantos;

III. Um layer deve ser criado para as hachuras, de forma que poderá especificar uma cor diferente do desenho para elas e imprimir com outra espessura de caneta.

Está correto somente o que se afirma em:

Considere o padrão IEEE 802.11, que define especificações para redes locais sem fio (WLAN).

O método de acesso ao meio empregado nesse padrão é o:

Leia o trecho abaixo do artigo “Natureza & Cultura, versãoamericanista – Um sobrevoo”, de Renato Sztutman.

“(…) seres não humanos que se veem sob forma humana deveriam ver os humanos sob forma não humana, uma vez que a humanidade é uma posição e não uma substância, uma propriedade intrínseca a certa porção de seres. Um porco do mato, por exemplo, se vê como humano enquanto vê o humano como jaguar ou como espírito predador. Ora, todos esses existentes são, potencialmente, humanos (partilham a mesma

condição de humanidade [humanity]) apesar de não serem todos da espécie humana (humankind). São todos sujeitos dotados de

comportamento, intencionalidade e consciência, estando inseridos em redes de parentesco e afinidade, fazendo festas, bebendo cauim, reportando-se a chefes, fazendo guerra, pintando e decorando seus corpos. O que está em jogo, aqui, portanto, é a diferença entre perspectivas, o que nos envia a uma filosofia ameríndia da diferença.”

Esse trecho descreve o modo de relação entre humanos e não humanos característico da forma de pensamento ameríndio

denominada:

A Plataforma Digital do Poder Judiciário Brasileiro (PDPJ-Br) tem como principal objetivo incentivar o desenvolvimento

colaborativo entre os tribunais, preservando os sistemas públicos em produção, mas consolidando pragmaticamente a política para a gestão e expansão do Processo Judicial Eletrônico – PJe.

Os serviços e aplicações integrados à Plataforma que implementam as funcionalidades essenciais básicas para um sistema de processo judicial de tramitação eletrônica, bem como os serviços necessários à integração, à coreografia e à interoperabilidade entre os serviços e soluções que compõem a Plataforma, são classificados como serviços:

Bruna, analista de rede do TJMS, foi acionada via Help Desk devido a uma questão relacionada a aplicações P2P, em que qualquer par A participante deve poder iniciar uma conexão TCP com qualquer outro par B participante. Contudo, o problema é que, se o par B estiver por trás de um NAT, não poderá agir como um servidor e aceitar conexões TCP.

Para contornar o problema, Bruna pode utilizar a técnica de: