Celso Antônio Bandeira de Mello conceitua um importante instituto do Direito Administrativo da seguinte forma: “declaração do

Estado (ou de quem lhe faça as vezes – como, por exemplo, um concessionário de serviço público) no exercício de prerrogativas públicas, manifestada mediante providências jurídicas complementares da lei a título de lhe dar cumprimento, e sujeitas a controle de legitimidade por órgão jurisdicional” (MELLO, Celso Antônio Bandeira de. Curso de Direito Administrativo. 27a ed. São Paulo: Malheiros Editores, 2010. p.385).

Assinale a alternativa que aponta CORRETAMENTE o instituto a que se refere o autor:

No âmbito da repartição das receitas tributárias, segundo a CF/88, pertencem aos municípios,

Suponha que uma Prefeitura tenha encerrado a execução orçamentária de 2018 com uma folha de salários não empenhada e, por consequência, a pagar o valor de R$ 500.000,00, devido a não ter saldo em dotação orçamentária suficiente. Qual procedimento deve ser adotado pelo contabilista numa situação dessa natureza?

Com relação a NBC TSP 11 – Apresentação das Demonstrações Contábeis, analise as proposições a seguir, de modo a classificá-las em verdadeiras (V) ou falsas (F):

( ) As demonstrações elencadas nesta norma podem ter outras nomenclaturas definidas, conforme normas específicas ou de acordo com a legislação aplicável, mas, em qualquer caso, devem evidenciar as informações, conforme os dispositivos desta norma e das demais NBCs TSP, bem como observar a estrutura mínima referida no anexo desta norma.

( ) Ativos, passivos, receitas e despesas devem ser compensados, exceto quando exigido ou permitido por NBC TSP.

( ) Esta norma utiliza o termo “ativo não circulante” para incluir ativos tangíveis, ativos intangíveis e ativos financeiros de longo

prazo. Não se proíbe o uso de descrições alternativas, contanto que seu significado seja claro.

A sequência CORRETA de preenchimento dos parênteses é:

A respeito da norma NBC TSP 07 – Ativo Imobilizado, avalie as proposições a seguir, assinalando V para as verdadeiras e F para as falsas:

( ) Após o reconhecimento como ativo, o item do ativo imobilizado deve ser apresentado pelo custo menos qualquer depreciação e perda por redução ao valor recuperável acumuladas.

( ) O item do imobilizado que atenda aos critérios para reconhecimento como ativo não deve ser mensurado pelo seu custo.

( ) Quando o ativo é adquirido por meio de transação sem contraprestação, seu custo deve ser mensurado pelo valor justo na data da aquisição.

A sequência CORRETA de preenchimento dos parênteses é:

Sobre a competência legislativa municipal, conforme a CF/88 e a jurisprudência dos tribunais superiores, é possível afirmar que:

Assinale a alternativa que aponta CORRETAMENTE a definição legal da modalidade de licitação denominada Tomada de Preços:

Leia com atenção o texto abaixo, de modo a responder à questão.

Na frase “E que isso não seja um pecado”, que finaliza o 11º parágrafo, o pronome isso caracteriza-se como:

- Um pronome demonstrativo com função anafórica, pois retoma o conteúdo expresso nas frases precedentes, relativo à necessidade de mudança na ordem social.

- Um pronome relativo que faz remissão à ideia expressa na frase precedente sobre o fato de as fadas, duendes, elfos, bruxos e bruxas nos ensinarem a razão da vida.

- Um elemento que tem dupla função: textual, por atuar como recurso de coesão referencial; e gramatical, por ocupar o lugar de sujeito.

É CORRETO o que se afirma em:

Leia o texto abaixo de modo a responder à questão.

O texto acima, que trata de várias mudanças ocorridas em razão da revolução tecnológica, inicia com a menção a “uma nova

revolução” em curso. De acordo com o texto, é CORRETO afirmar a respeito dessa nova mudança, que:

- O novo modelo de produção alimentar, fruto dos avanços do agronegócio não agradará às pessoas, que terão de alterar os hábitos alimentares.

- A mudança na produção de alimentos, a exemplo da carne produzida em laboratório, acarretará impactos na indústria e no agronegócio.

- Asubstituição do modelo tradicional de produzir alimentos decorre da dificuldade em criar gado para o abate.

- Aprodução de carne cultivada em laboratório não apenas evitará o abate do gado como poderá tornar esse alimento mais acessível à população.

É CORRETO o que se afirma em:

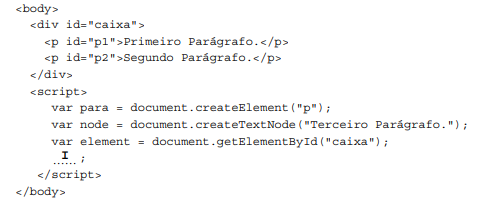

Considere que um Analista de TI sabe que uma classe Pessoa Física e uma classe Pessoa Jurídica possuem o atributo nome como uma informação em comum e que o CPF é um atributo específico para a Pessoa Física e o CNPJ é um atributo específico para Pessoa Jurídica. Então o Analista criou uma outra classe com o atributo nome e seu objetivo é que haja herança deste e, eventualmente, outros métodos e atributos, para as classes filhas, Pessoa Física e Pessoa Jurídica, que já existiam.

Essa classe criada não é instanciada, apenas fornece um modelo para geração de outras classes, e é denominada

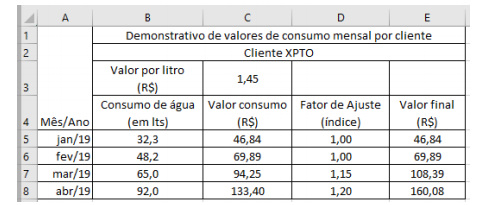

Considere a planilha abaixo, elaborada no Microsoft Excel 2016, em Português.

Os requisitos que orientaram a elaboração dessa planilha foram:

− Os valores de consumo de cada linha são o resultado da multiplicação do consumo de água pelo valor por litro constante na célula C3, invariavelmente.

− O fator de ajuste deve considerar o consumo, onde:

− Se o consumo for menor que 50 litros, então o fator é 1.

− Se o consumo for maior ou igual a 67 litros, então o fator é 1,20.

− Caso contrário, o fator é 1,15.

− O valor final é o resultado da multiplicação do valor de consumo pelo fator de ajuste.

− As fórmulas constantes das células C5 e D5 devem ser propagadas cada uma nas respectivas colunas pela alça de preenchimento.

Para atender corretamente os requisitos, as fórmulas inseridas nas células C5 e D5 foram, respectivamente,

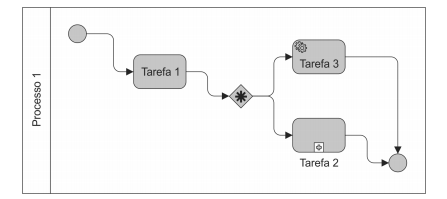

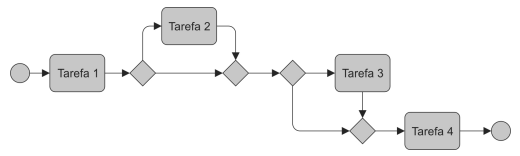

Considere o diagrama do Processo 1 elaborado em BPMN, abaixo.

O losango, a Tarefa 2 e a Tarefa 3 representam, respectivamente,

No contexto de Business Intelligence – BI, uma Agência de Abastecimento de Águas implementou um cubo de informações cujas dimensões são:

− “o que” (ex. = reparo de tubulação),

− “quando” (ex. primeiro trimestre de 2019) e

− “onde” (ex. Capivari).

Diversas consultas podem daí derivar mediante acesso a essas dimensões a partir da base que hospeda o cubo. Duas delas, feitas por um Analista de TI que desejava saber o valor dos serviços prestados, foram:

− Obter informações do serviço troca de tubulação sem restrição de quando e onde.

− Sumarizar as informações mensais em grupos trimestrais.

As operações de consultas por ele corretamente realizadas sobre o cubo foram, respectivamente,

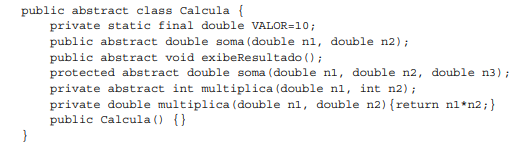

Na orientação a objetos uma classe abstrata é construída para ser um modelo para classes derivadas e na sua construção há algumas restrições. Assim, considere a classe abstrata abaixo, criada na Linguagem Java.

A instrução que NÃO é permitida nessa classe é

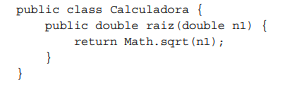

Considere que uma aplicação Java possua a classe abaixo.

Para testar o método raiz utilizando JUnit, foi criada a classe de teste a seguir:

Para que o teste seja aprovado, a lacuna I deverá ser preenchida por

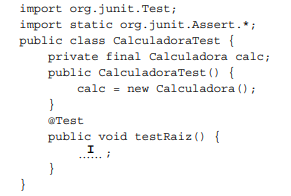

Considere a página HTML abaixo, que contém código JavaScript.

Sabendo que com HTML DOM, JavaScript pode acessar e mudar os elementos de uma página web, para que o Terceiro Parágrafo seja adicionado ao contêiner identificado como caixa, a lacuna I deve ser corretamente preenchida por

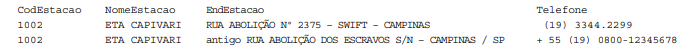

Considere que exista a tabela denominada TabEstTratamento de um banco de dados relacional funcionando em condições ideais:

Essa tabela

Considere que uma Analista de TI realizou uma operação de análise multidimensional em um DW, operando em condições ideais, usando uma ferramenta OLAP. Após analisar os dados dos meses do 1º trimestre de 2018, relativos ao tratamento de água da estação ETA1, a Analista aumentou o nível de granularidade da informação para observar os dados de todos os 4 trimestres do mesmo ano da mesma estação. A Analista realizou uma operação

Durante o mapeamento de um processo diagramado em BPMN, um Analista de TI deparou-se com a situação abaixo.

Notando que a modelagem era complexa e não muito adequada, em razão de ter o encadeamento de três gateways, e que se pretendia modelar uma lógica que implicava em uma combinação de execução de atividades “e/ou”, ele corretamente substituiu essa representação usando uma solução mais simples e coerente mediante o uso de

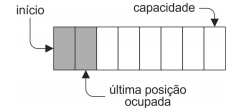

Um Analista de TI necessitou usar uma estrutura de dados simples que utilizasse pouca carga de memória de armazenamento. Tal estrutura é vista como um arranjo cuja capacidade pode variar dinamicamente, isto é, se o espaço reservado for totalmente ocupado e algum espaço adicional for necessário, este será alocado automaticamente não havendo a necessidade de se preocupar com a capacidade de armazenamento ou sua ocupação. Contudo, para que se possa utilizar essa coleção de dados de forma adequada, algumas informações necessárias devem ser mantidas internamente, tais como a quantidade total de elementos e a última posição ocupada na coleção, conforme exemplificado na figura abaixo.

Trata-se da estrutura linear unidimensional

Para conceder privilégios de execução de uma função chamada CalcularJuros a um usuário de nome Contador no MySQL utiliza-se o comando

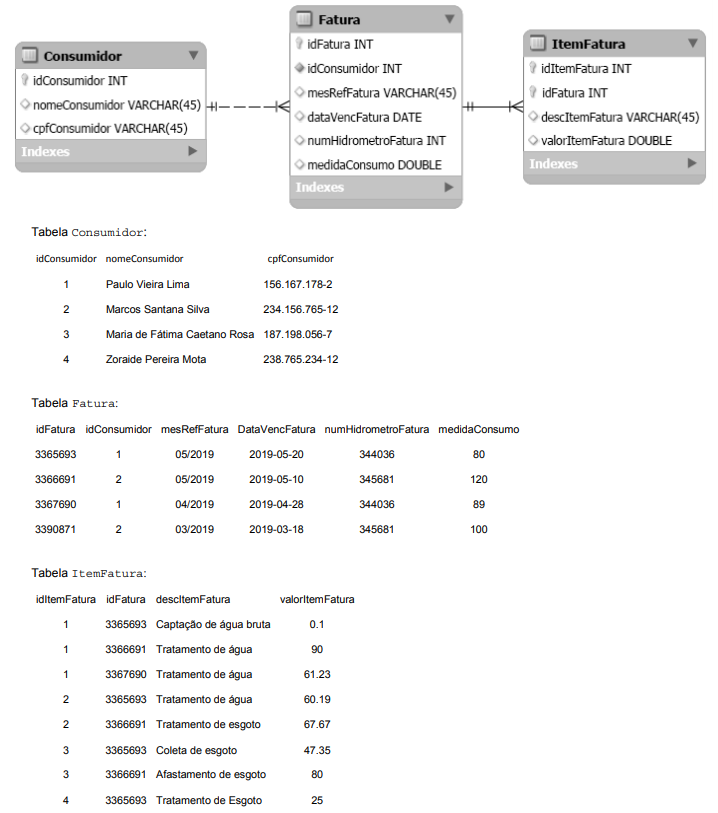

Atenção: Para responder à questão, considere os dados abaixo.

Considere que não há nenhum registro cadastrado além dos mostrados nas tabelas acima.

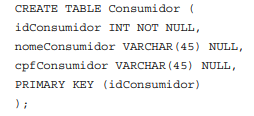

No MySQL a tabela Consumidor poderia ser criada por meio do comando abaixo.

Para que ela fosse criada com o campo idConsumidor auto incrementável, a declaração idConsumidor INT NOT NULL teria que mudar para

No Oracle 11g, para atribuir os privilégios de SELECT e INSERT na tabela sanasa para o database role engenheiros, utilizase o comando

Em linha de comando no Windows Server 2008, em condições ideais, para atualizar todas as concessões DHCP e registrar novamente nomes DNS utiliza-se o comando

Uma Analista de Suporte de Infraestrutura de TI, estando em uma máquina Windows com Hyper-V em condições ideais, realizou esta sequência:

- Abriu o prompt de comando como administrador e executou:

BCDEDIT /COPY {DEFAULT} /D “Windows WMware” - Em seguida definiu que essa inicialização não teria o HyperVisor habilitado, com o comando:

BCDEDIT /SET {090f7b89-a53a-11e6-b560-415645000030} HYPERVISORLAUNCHTYPE OFF - Depois executou o comando BCDEDIT /ENUM para enumerar os boots

- Para finalizar reiniciou a máquina e selecionou o boot sem o HyperVisor para instalar e usar o VMWare Player.

O que motivou a Analista a realizar essas ações foi executar

Uma Analista da SANASA precisa de uma solução que permita: instalação e desinstalação remota de software; bloqueio e limpeza remota de dados total ou parcial; detecção de jailbreak; encriptação, autenticação e localização dos dispositivos; monitoramento end-to-end e detecção automática de problemas; transferência de arquivos; controle de custos dos serviços de telecomunicações (voz, dados, acesso a serviços on-line); controle de SLAs; controle das aplicações instaladas pelos funcionários e diferenciação entre aplicações corporativas mandatórias e aplicações dos funcionários; dentre outras. A solução que ela procura é:

No formato de mensagem DHCP existem, dentre outros, campos para o registro do

No âmbito da comunicação de dados, a camada I é responsável pela transmissão de frames entre dois nós adjacentes conectados por um link − comunicação nó a nó (node-to-node). A camada II é responsável pelo roteamento de datagramas entre dois hosts - comunicação host-to-host. A comunicação na Internet não é definida apenas como uma troca de dados entre dois nós ou entre dois hosts. Ela realmente ocorre entre dois processos ou programas aplicativos. A camada III é responsável por essa comunicação de um processo para outro.

Funcionalmente, as camadas I, II e III são, respectivamente,

Um intruso, com o objetivo de desativar o destino dos dados ao invés de roubá-los, entrou em centenas de computadores em diversos lugares do mundo e depois comandou todos esses computadores para realizarem um ataque ao mesmo alvo ao mesmo tempo. Essa estratégia tem um grande poder de fogo e reduz a chance de detecção, pois os pacotes vêm de inúmeras máquinas pertencentes a usuários insuspeitos. Um ataque desse tipo é chamado de

Além de ser usado para verificar transações com criptomoedas, como Bitcoin, a função hash é usada em assinaturas digitais, para