Sobre as responsabilidades administrativas previstas na Lei Complementar 114, de 19 de dezembro de 2005 e da aplicação das penas disciplinares, assinale a alternativa correta.

Assinale a alternativa correta sobre as transgressões disciplinares previstas na Lei Complementar 114, de 19 de dezembro de 2005.

Todas as frases abaixo são pensamentos sobre a modernidade; o pensamento que revela uma visão positiva sobre esse tema é:

Todas as frases abaixo têm por tema a economia; a frase que mostra simultaneamente uma visão negativa da economia e a utilização de vocábulos do campo lexical da economia é:

O Sistema Financeiro Nacional (SFN) é o conjunto de instituições e instrumentos que possibilitam a transferência de recursos entre os agentes econômicos superavitários e os deficitários.

Essa transferência é possível por conta:

O Sistema Financeiro Nacional possui órgãos normativos, entidades supervisoras e operadores.

Os órgãos normativos, além do Conselho Nacional de Seguros Privados (CNSP), incluem:

Hugo, Lauro e Mário são funcionários de um escritório de investimentos e trabalham com áreas diferentes: um trabalha com mercado de ações, outro com previdência e outro com multimercado.

Dentre as afirmativas abaixo, somente uma é verdadeira:

• Hugo trabalha com previdência.

• Lauro não trabalha com previdência.

• Mário não trabalha com multimercado.

Assim, é correto afirmar que:

Considere como verdadeiras as sentenças a seguir.

. Se Priscila é paulista, então Joel é capixaba.

. Se Gabriela não é carioca, então Joel não é capixaba.

. Se Gabriela é carioca, então Priscila não é paulista.

É correto deduzir que:

Considere um processo de ordenação dos elementos do array

[16,8,6,14,12,4]

em ordem crescente. Supõe-se um algoritmo que percorra o array repetidamente até que esteja ordenado, sem utilização de memória auxiliar para os elementos do array (in place).

A lista a seguir mostra a disposição dos elementos no array após cada ciclo de iteração.

[8, 6, 14, 12, 4, 16]

[6, 8, 12, 4, 14, 16]

[6, 8, 4, 12, 14, 16]

[6, 4, 8, 12, 14, 16]

[4, 6, 8, 12, 14, 16]

Nesse caso, é correto concluir que foi utilizado o algoritmo:

Considere a representação de números decimais inteiros na notação binária de complemento a dois.

Numa palavra de 6 bits, o número -31 seria representado como:

A avaliação dos funcionários de uma empresa é realizada por meio de um sistema hospedado em sua infraestrutura de servidores, gerenciada por uma equipe de especialistas. Ao emitir o seguinte relatório de avaliação, o gerente observou que João havia melhorado muito seu desempenho no último semestre. Ao ser questionado, o avaliador Luiz negou ter feito tal avaliação.

Ao investigar o ocorrido, a equipe de segurança detectou a modificação deliberada da avaliação no banco de dados do sistema.

O princípio de segurança da informação violado foi o da:

Sérgio trabalha como administrador de redes em uma entidade financeira e precisa segmentar os endereços de rede de sua nova filial com o mínimo de desperdício de endereços IP (Internet Protocol). A filial possui 3 departamentos (Recursos Humanos, Integração e Financeiro), que necessitarão, respectivamente, de 1.024, 256 e 8 endereços. Sabe-se que existem 2.048 endereços disponíveis e que o endereçamento IP se inicia em 10.9.0.0.

Para segmentar a rede, Sérgio deve dividir os endereços pelos departamentos em:

Um novo sistema de software será desenvolvido na empresa e a especificação desse sistema indica que será utilizada uma arquitetura de microsserviços.

Sobre microsserviço, é correto afirmar que:

No seu notebook rodando Windows 10, João pretende remover alguns arquivos presentes na pasta C:\xpto e, recursivamente, as respectivas subpastas em todos os níveis. Devem ser removidos somente os arquivos cuja última alteração tenha ocorrido há mais de 14 dias.

Por meio da PowerShell, o script adequado para essa remoção é:

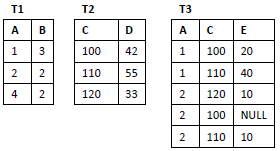

Nas próximas cinco questões, considere as tabelas T1, T2 e T3, cujas estruturas e instâncias são exibidas a seguir. O valor NULL deve ser tratado como unknown (desconhecido).

Para a tabela T3, descrita anteriormente, considere os comandos SQL a seguir.

I. select * from T3 where E <> NULL

II. select * from T3 where not (E is NULL)

III. select * from T3 where not (E = NULL)

Sobre esses comandos, executados com a instância da tabela T3 descrita anteriormente, é correto concluir que:

Considere o código Python 2.7 a seguir.

def ABC(L, n):

while True:

if len(L) >= n:

return L

else:

L.append(len(L) ** 2)

print ABC([20],10)

O resultado da execução desse código é:

Os clientes do banco EraDigital podem atualizar seus endereços eletrônicos (e-mail) por meio do aplicativo para dispositivos móveis EraDigApp. No EraDigApp, o cliente se autentica e preenche o campo "Novo e-mail" destinado ao cadastro de um novo endereço eletrônico que permite a entrada de quaisquer caracteres alfanuméricos e em qualquer ordem, ou seja, sem seguir uma regra de formação.

No contexto de engenharia de requisitos, a falta de controle do EraDigApp em relação à entrada de endereços eletrônicos caracteriza falhas na especificação de requisitos de:

Antônio recebeu uma mensagem SMS supostamente enviada pela segurança corporativa, orientando-o a clicar em um link para atualizar um cadastro. Ao fazê-lo, Antônio cai em um site falso, mas bastante parecido com o da sua empresa, e fornece dados sigilosos como nome de usuário e senha.

Esse tipo de técnica de engenharia social que se aproveita da confiança depositada por um usuário para roubar dados é denominado:

Sobre funções de um Proxy Reverso, analise os itens a seguir.

I. Manter cache de conteúdo estático das requisições originadas na Internet com destino à rede local.

II. Distribuir a carga de requisições para uma lista rotativa de servidores.

III. Autenticar clientes web como uma precondição para encaminhar o tráfego para servidores backend.

Está correto o que se afirma em:

Sobre técnicas de segurança de tráfego na web, analise as afirmativas a seguir.

I. IPSec pode ser usado para criptografar dados enviados entre quaisquer sistemas que possam ser identificados por endereços IP.

II. TLS opera na camada de rede do modelo OSI oferecendo um serviço seguro e confiável de ponta a ponta.

III. O protocolo HTTP pode operar em cima do protocolo SSL/TLS para obter conexão criptografada.

Está correto o que se afirma em:

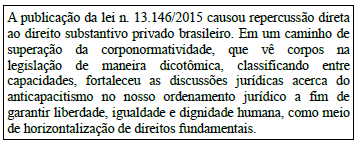

Considerando-se os objetivos do locutor, a sequência textual “Mas o que isso tem a ver com as transformações no Direito? Tudo”, do tipo

Um fator que possibilitou a expansão dessa lavoura no estado de Goiás foi

Segundo a Constituição do Estado de Goiás, o Tribunal de Justiça

Considerando a classificação das normas constitucionais quanto à sua eficácia, o direito ao exercício de qualquer trabalho, ofício ou profissão, o direito de greve dos servidores públicos e o direito à imunidade material dos parlamentares federais são exemplos, respectivamente, de

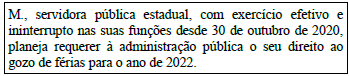

Leia o caso hipotético a seguir.

De acordo com a lei estadual n. 20.756, de 28 de janeiro de 2020, para a concessão das férias, deverá ser cumprida, dentre outras, a seguinte condição:

Leia as informações a seguir.

Neste contexto, desde a instituição da legislação, asseverase pelo uso adequado do termo referente aos sujeitos amparados pela legislação, que é:

O instituto da fiança consiste em um sujeito, denominado de fiador, que garante satisfazer ao outro sujeito, denominado de credor, uma obrigação assumida por um terceiro outro sujeito, denominado de devedor. Por tal razão é um instituto que deve manter a forma escrita e a interpretação não extensiva a fim de garantir os direitos patrimoniais envolvidos. O fiador, por sua vez, disponibiliza patrimônio como forma de obrigação fidejussória a relação obrigacional. Conforme a lei n. 8.009/1990 e o CC/2002, no contrato de locação, a penhora do bem de família do fiador é

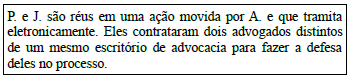

Leia o caso hipotético a seguir.

Nesse caso, o prazo para a apresentação de contestação é de