Considera-se em legítima defesa aquele que

Acerca da prisão em flagrante e da prisão preventiva:

No Oracle NVL(expr1, expr2) retornará expr2 quando expr1 for nula. Enquanto a função NVL é específica do Oracle, uma função com certa similaridade retorna a primeira expressão não nula entre os argumentos fornecidos e pode ser utilizada em outros SGBDs compatíveis com o padrão ANSI SQL-92. Trata-se da função

ADO.NET é um conjunto de classes do .NET Framework desenvolvidas para facilitar o acesso das aplicações às bases de dados. Um desenvolvedor que deseja utilizar classes da ADO.NET que representam tabelas, colunas, linhas e que deseja utilizar a classe DataSet deve fazer por meio do namespace

Considere o trecho de uma página web abaixo, que utiliza Bootstrap.

<div class="container-fluid">

<div class="row">

<div class=" I bg-success">

TRIBUNAL DE JUSTIÇA DO ESTADO DE SANTA CATARINA

</div>

<div class=" II bg-warning">

PODER JUDICIÁRIO DO ESTADO DE SANTA CATARINA

</div>

</div>

</div>

Para que, em dispositivos pequenos (largura de tela de 576 pixels a 767 pixels), a divisão da esquerda use 25% da largura da linha e a divisão da direita use 75%, as lacunas I e II devem ser preenchidas, correta e respectivamente, com os nomes de classe

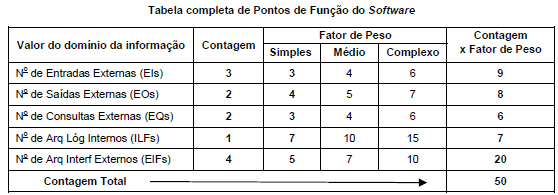

Considere que uma Analista de Sistemas do TJUSC está fazendo a análise por Pontos de Função (PFs) de um software em desenvolvimento. Ao seguir os passos da técnica, chegou-se à tabela abaixo.

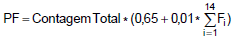

Para o cálculo de PF, utiliza-se a expressão empírica proposta pelo modelo para obtenção dos pontos de função:

A Analista já realizou o cálculo que resultou em: , valor que indica que o produto é moderadamente complexo. De acordo com os fundamentos da Análise por Pontos de Função e com os dados apresentados,

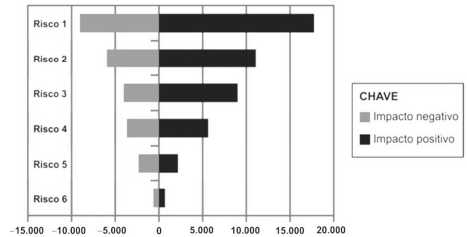

Considere que uma Analista de Sistemas do TJUSC está atuando em um projeto com base no PMBOK 5a edição, no processo “Realizar a análise qualitativa dos riscos” da etapa de Gerenciamento de Riscos do Projeto. A Analista construiu o diagrama abaixo que apresenta a análise de riscos.

Trata-se de um diagrama

específicos da organização. A Microsoft fornece algumas orientações sobre quando se deve escolher uma ou outra, conforme descritas abaixo.

A tecnologia I é melhor quando:

− Busca-se adotar o controle do aplicativo principalmente por motivos de segurança.

− A política de controle de aplicativo pode ser aplicada a todos os usuários nos computadores gerenciados.

− Todos os dispositivos que se deseja gerenciar estão executando o Windows 10. A tecnologia II é melhor quando:

− Há um ambiente misto do sistema operacional Windows e é necessário aplicar os mesmos controles de política ao Windows 10 e às versões anteriores do sistema operacional.

− É necessário aplicar políticas diferentes para usuários ou grupos diferentes em um computador compartilhado.

− O controle de aplicativos está sendo usado para ajudar os usuários a evitar a execução de software não aprovado, mas não é necessária uma solução desenvolvida como um recurso de segurança.

− Não se deseja impor o controle do aplicativo em arquivos de aplicativo, como DLLs ou drivers.

As tecnologias indicadas em I e II são, correta e respectivamente,

Ao analisar a rede do Tribunal de Justiça de Santa Catarina, hipoteticamente, um Analista de Sistemas percebeu a existência de um programa com código malicioso que combinava as características de dois outros códigos maliciosos conhecidos, o que permitia ao atacante acessar o equipamento remotamente e executar ações como se fosse o usuário. Esse programa, conhecido pela sigla RAT, combina as características de

No modelo TCP/IP, é uma camada responsável pelo endereçamento e roteamento do pacote, fazendo a conexão entre as redes locais. Adiciona ao pacote o endereço IP de origem e o de destino, para que ele saiba qual caminho deve percorrer. Trata-se de

Juliano viveu uma vida de excessos e se preocupa em dar um fim útil ao considerável conjunto de bens que amealhou durante a sua vida. Por isso, deseja que, após a sua morte, 20% dos seus bens sejam destinados à instituição de uma fundação para fins de defesa, conservação e promoção do meio ambiente dos povos ribeirinhos.

A partir disso, é correto afirmar que:

Andréa sempre foi bastante cautelosa, tendo celebrado seguro de vida em benefício dos filhos e também fez seguro sobre o seu automóvel. No último dia 15, todavia, bebeu três cervejas com amigos e faleceu em decorrência de um acidente ao conduzir seu veículo.

A partir disso, é correto afirmar que:

Sobre as ações locatícias e seus reflexos processuais, é correto afirmar que:

Jefferson é conselheiro tutelar e exerce o seu segundo mandato. Por ocasião da realização de novo processo de escolha dos membros do Conselho Tutelar em todo o país, Jefferson realiza a inscrição de sua candidatura, juntando toda a documentação prevista no edital e atendendo aos demais requisitos legais. A Comissão do Processo de Escolha, instituída no âmbito do Conselho Municipal dos Direitos da Criança e do Adolescente (CMDCA) onde Jefferson atua, indefere a inscrição de sua candidatura, sob o único fundamento de que é vedada a recondução. Inconformado com a decisão administrativa, Jefferson busca atendimento da Defensoria Pública.

Considerando o disposto na Lei nº 8.069/1990 (ECA), pode-se afirmar que a decisão da Comissão do CMDCA está:

Texto 1

Cleiton exercia, há três meses, a função de vigilante junto à Caixa Econômica Federal, agência localizada na Rua Barão do Rio Branco, nº 1.119, Centro, Campo Grande/MS, sendo responsável também por realizar o fechamento da agência, não tendo qualquer tipo de acesso ao cofre. Em determinado dia, ao retornar para sua residência, por volta das 19h, foi abordado por Jack, na Gaudêncio Ajala, Tiradentes, Campo Grande/MS, que, mediante grave ameaça exercida com emprego de arma de fogo, rendeu o vigilante e ordenou que ficasse próximo de uma árvore e entregasse seu celular. Na sequência, um Fiat Uno, cor prata, parou ao lado da vítima, tendo Jack ordenado que Cleiton entrasse no veículo. Ao ingressar no veículo, constatou a presença de outros três agentes, permanecendo, a partir de então, com a cabeça para baixo e trafegando por cerca de vinte minutos, parando em local aparentando ser uma favela, com chão de terra e matagal, passando por uma viela. Durante esse período no veículo, os indivíduos continuaram a ameaçar o declarante, dizendo para o declarante cooperar, que o dinheiro não era dele, era da agência, e que no máximo ele seria transferido. A vítima foi conduzida até um barraco, local em que os agentes passaram a dizer que a vítima seria o gerente do banco e que sequestrariam sua genitora. Durante o período que permaneceu no cativeiro, diversas pessoas entravam no cômodo e diziam para cooperar, caso contrário, sua família seria morta. Esclarece que conseguiu distinguir cerca de seis a oito pessoas, inclusive uma voz feminina, que, de início, acreditou ser sua genitora, pois os indivíduos afirmavam que já estavam em poder da família da vítima. Como a vítima acreditou que sua família já estava refém dos criminosos, informou aos indivíduos onde estava sua carteira de trabalho, visando comprovar que não era gerente do estabelecimento bancário, mas sim vigilante. Por volta das 23h50, dois indivíduos entraram no cômodo e afirmaram que tinham confirmado a veracidade da profissão da vítima e que ela seria libertada, porém, exigiram ainda sua cooperação para não avisar a polícia, principalmente a Polícia Civil, pois seus integrantes estariam em conluio com os criminosos. O vigilante, então, foi levado, por esses dois indivíduos, pelo mesmo caminho que chegaram ao local e, ao chegarem numa via pública sem saída, exigiram que a vítima esperasse cerca de vinte minutos e fosse embora, pois teria pessoal deles defronte, na cobertura.

Ainda sobre a hipótese delineada, no texto 1, é correto afirmar que: