Considerando o avanço proporcionado pela CSS3 no campo de design de páginas da web, especialmente no que diz respeito à utilização de novos tipos de fontes por meio da regra @font-face, avalie as afirmativas a seguir e selecione a alternativa que apresenta as opções corretas.

I. Por meio da regra @font-face, é viável incorporar novas fontes nas páginas web, permitindo que o navegador as localize conforme necessário.

II. A única desvantagem da nova regra, @font-face, é descontinuar as famílias de fontes que não possuíam total suporte pelos navegadores.

III. A regra @font-face não manteve o suporte à declaração font-family. Com isso, não é possível indicar uma ou várias fontes alternativas caso a preferencial não esteja disponível.

IV. A regra @font-face permite que novas fontes sejam criadas e utilizadas em páginas. Essa regra informa ao browser o local onde a fonte a ser utilizada se encontra, permitindo ainda que seja verificado se o usuário já possui a fonte emquestão.

Considerando os princípios fundamentais do desenvolvimento web, temos a importância dos formulários na interação entre usuários e servidores, analise as afirmações a seguir e marque a alternativa correta no uso e a validação de formulários em HTML

O aumento do acesso das pessoas às redes de computadores tem incentivado o trabalho compartilhado e a coautoria na produção de documentos. Uma das ferramentas amplamente utilizadas para esse tipo de trabalho opera como um site projetado para grupos de pessoas capturarem e compartilharem ideias rapidamente, criando páginas web simples e vinculando-as umas às outras através

de um código de fácil edição.

A ferramenta descrita acima é conhecida como

Na página web que Maria está desenvolvendo, há um botão que, quando clicado, exibe data e hora correntes.

O código que implementa essa característica corretamente é:

Considere o comando JavaScript a seguir.

document.getElementById('demo').innerHTML = Date()

Numa página web na qual esse código seja aplicado, o elemento que é compatível com a estrutura do comando para receber a data corrente é:

Analise o fragmento de código jQuery a seguir.

$("#x1").click(function(){

$("#x2").html("<b>Hello world!</b>");

});

Numa página web, esse trecho faz com que um clique:

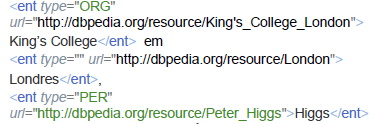

Após concluir sua formação no

assumiu a cadeira de Teoria Física na Universidade de Edimburgo.

A respeito das anotações, o tipo correto com o qual a segunda entidade deveria ser preenchida e o propósito dos links contidos no atributo “url” são:

Sites de busca percorrem a web através das URLs e registram cada página encontrada, classificando-as com base em seu conteúdo. Inúmeros fatores são considerados na classificação dos links, determinando a ordem em que as URLs serão apresentadas para um usuário que fizer uma pesquisa. Dessa forma, aplicar técnicas para tornar sua página da web melhor classificada pode garantir um maior número de acessos. Assinale o nome do conjunto de técnicas utilizadas para tornar uma página da web mais bem classificada.

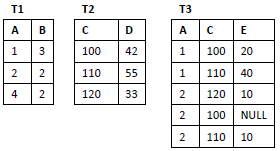

Nas próximas cinco questões, considere as tabelas T1, T2 e T3, cujas estruturas e instâncias são exibidas a seguir. O valor NULL deve ser tratado como unknown (desconhecido).

Tomando como referência as tabelas T1, T2 e T3, descritas anteriormente, o comando SQL

select t1.*

from T1

where not exists

(select * from T2, T3

where t1.A = t3.A and t2.C = t3.C

and t3.E is null)

produz como resultado somente a(s) linha(s):

Considere que uma Analista está fazendo a transferência de um arquivo de um servidor para outro, a partir de um comando scp, em ambiente Linux configurado em condições ideais. Isso deve ser feito respeitando-se a sintaxe do comando scp:

scp [opções] [origem username@IP]:/[diretório e nome do arquivo] [destino username@IP]:/[diretório de destino]

Como o scp usa encriptação SSH, a Analista vai precisar de uma senha SSH para a transferência do arquivo acontecer. O primeiro passo, então, é digitar um comando para gerar um par de chaves SSH no terminal, para a autenticação e configuração da conexão. Este comando é:

Considere o trecho de uma página web abaixo, que utiliza Bootstrap.

<div class="container-fluid">

<div class="row">

<div class=" I bg-success">

TRIBUNAL DE JUSTIÇA DO ESTADO DE SANTA CATARINA

</div>

<div class=" II bg-warning">

PODER JUDICIÁRIO DO ESTADO DE SANTA CATARINA

</div>

</div>

</div>

Para que, em dispositivos pequenos (largura de tela de 576 pixels a 767 pixels), a divisão da esquerda use 25% da largura da linha e a divisão da direita use 75%, as lacunas I e II devem ser preenchidas, correta e respectivamente, com os nomes de classe

Considere o bloco de código abaixo, presente em uma página HTML.

Ao carregar essa página em um navegador web,

O algoritmo de criptografia simétrica utilizado para cifrar as mensagens e arquivos, desde a criação dos sistemas, é o 3DES. No entanto, com o passar do tempo esse algoritmo tem se tornado obsoleto e já foram descobertas vulnerabilidades que afetam sistemas que o utilizam. Há inclusive uma publicação do NIST de 2019, em que esse instituto recomenda a substituição do 3DES por outro algoritmo mais seguro até 2023.

Considerando que o algoritmo de criptografia mencionado no texto acima também utiliza criptografia simétrica, as lacunas I e II devem ser preenchidas, correta e respectivamente, por:

Considere que um Analista instalou o site principal no domínio example.com e o site proxy está instalado no subdomínio blog.domain.com. Ambos são alimentados pelo Apache em um servidor web que trabalha com Linux em condições ideais. Em seguida, o Analista instalou e configurou o Nginx como um proxy reverso no servidor principal. Depois ele salvou o arquivo hospedeiro virtual e ativou o novo host virtual criando um link simbólico para os arquivos chamado example.com.conf tanto no diretório /etc/nginx/sites-available quanto no diretório /etc/nginx/sites-enabled:sudo ln -s /etc/nginx/sites-available/example.com.conf /etc/nginx/sites-enabled/example.com.conf

Neste ponto, o Analista quer:

I. Testar o Nginx para verificar se há erros de configuração.

II. Não havendo erros, recarregar o Nginx para instalar as mudanças.

Para realizar as ações I e II, o Analista deve utilizar, correta e respectivamente, os comandos:

Existem três componentes principais do serviço AWS WAF que são configurados para ajudar a proteger aplicativos da web.

Esses componentes são Conditions, Rules e