A política de alocação de páginas da técnica de memória virtual por paginação determina quantos frames cada processo pode manter na memória principal. Em algumas situações, quando um processo atinge o seu limite de alocação de frames e necessita alocar novas páginas na memória principal, o sistema operacional deve selecionar, dentre as diversas páginas alocadas, qual deverá ser liberada com base numa política de substituição de páginas. O algoritmo de substituição de páginas tem por objetivo selecionar os frames que tenham as menores chances de serem referenciados em um futuro próximo. Em particular, o algoritmo Least-Recently-Used (LRU)

A gerência de memória virtual utiliza a técnica de mapeamento para traduzir endereços virtuais em endereços reais. Esse mapeamento é realizado com o apoio de uma memória especial que mantém apenas as traduções dos endereços virtuais das páginas mais recentemente referenciadas. Essa memória utiliza o esquema de mapeamento associativo que permite verificar simultaneamente em todas as suas entradas a presença do endereço virtual. Essa memória é conhecida como

No exercício de suas funções, a administração deve exercer uma gama de atos que são classifi cados com denominação específi ca. Os atos relacionados ao patrimônio, como a alienação ou a aquisição de bens pela Administração e o aluguel de imóveis em condições análogas aos particulares, são chamados de atos:

Após o regular processo legislativo, foi publicada a Lei Complementar Federal nº X, que integrou a eficácia de determinada norma constitucional e dispôs sobre alguns aspectos afetos às finanças públicas. Por ocasião da regulamentação desse diploma normativo, o decreto do presidente da República afrontou os seus limites.

Ao tomar conhecimento do ocorrido, alguns senadores concluíram, corretamente, que:

No que diz respeito à administração pública, à organização político-administrativa do Estado e ao Sistema Tributário Nacional, julgue os seguintes itens.

Segundo a Constituição Federal de 1988 (CF), os atos de improbidade administrativa implicarão a seus agentes, entre outras consequências, a perda dos direitos políticos, a indisponibilidade dos bens e a obrigação de ressarcimento ao erário, na proporção e na forma previstas em lei.

Em relação aos princípios, direitos e garantias fundamentais previstos na Constituição Federal de 1988 (CF), julgue os itens a

seguir.

A renúncia da nacionalidade brasileira, por meio de pedido expresso à autoridade brasileira competente, não impede o interessado de readquirir sua nacionalidade brasileira originária, nos termos da lei.

Assinale a frase abaixo em que o argumento apresentado está corretamente classificado.

Entre os atos que visam a disciplinar o funcionamento da Administração e a conduta funcional de seus agentes, estão as portarias. Essa espécie de ato ordinatório da administração:

Após ser empossado no cargo de Médico-Legista, Matheus, com o objetivo de conhecer adequadamente a Polícia Civil do Estado de Minas Gerais (PCMG), resolveu analisar a legislação que trata da instituição. Durante os estudos, Matheus constatou a existência, dentro da estrutura do Conselho Superior da PCMG, de uma Câmara Disciplinar.

Nesse cenário, considerando as disposições da Lei Complementar Estadual nº 129/2013, é correto afirmar que a Câmara Disciplinar, no âmbito da PCMG, será presidida pelo:

Em um debate, é importante não só saber defender as suas ideias, mas também saber compreender o ponto de vista do outro. Num debate sobre os aspectos positivos e negativos das viagens do homem à Lua, não serve de argumento contrário a essas viagens:

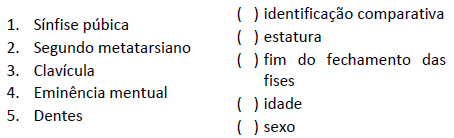

Correlacione os segmentos humanos para identificação listados a seguir às respectivas utilidades.

Assinale a opção que apresenta correlação correta, na ordem apresentada.

Lideranças políticas dos Municípios Alfa e Beta, situados no Estado Sigma, iniciaram um debate público no qual sustentavam que o primeiro desses municípios deveria ser incorporado ao segundo.

Em razão da plena aceitação da proposta no ambiente sociopolítico, analisaram a Constituição da República de 1988 e constataram que, sem prejuízo de outras exigências previstas na ordem jurídica, a referida incorporação pressupõe:

Para manter-se a coerência textual, evitar as repetições numerosas e enriquecer o texto, certas palavras ou grupos de palavras servem para retomar certos elementos já mencionados no texto.

Assinale a frase em que a retomada do termo sublinhado é feita por meio de um hiperônimo

Em todas as frases abaixo foi retirada a palavra “porque”, sendo substituída por construção de mesmo sentido.

Assinale a frase em que essa substituição traz modificação de sentido.

Assinale a opção em que o texto transcrito não traz marcas subjetivas de seu autor.