O Hypertext Transfer Protocol (HTTP) é um protocolo, sem estado, de nível de aplicação para sistemas de informação de hipertexto distribuídos e colaborativos. O HTTP permite que um emissor crie uma requisição condicional com um ou mais campos de cabeçalho de requisição que indicam uma pré-condição a ser testada antes de aplicar o método de requisição ao recurso de destino. Se a pré-condição especificada não for atendida, o servidor não retorna o item requisitado. As requisições GET condicionais são o mecanismo mais eficiente para atualizações de cache HTTP. Pode-se usar um campo de cabeçalho nessas requisições condicionais para solicitar a transferência de um item sob a condição de ele ter sido atualizado desde uma data especificada.

Um exemplo de uso desse campo de cabeçalho é o

No que se refere à passagem de parâmetros para uma função, dois termos presentes e conhecidos em programação são a passagem por valor e a passagem por referência.

Sobre essas maneiras de passar parâmetros para funções, verifica-se que

Um técnico bancário da área de desenvolvimento estava analisando um código desenvolvido em Javascript e se deparou com algumas linhas que usavam a seguinte estrutura:

<String>.prototype.isWellFormed()

Essa estrutura chama um método que verifica se uma determinada string

Um dos pilares no paradigma de orientação a objeto é o conceito de encapsulamento.

O encapsulamento promove a(o)

Durante o mapeamento do Modelo Entidade-Relacionamento (MER) para o modelo relacional de dados, aplicam-se regras específicas para transformar cada componente conceitual em elementos do modelo relacional.

Considere as seguintes situações:

• Autorrelacionamentos - quando uma entidade se relaciona consigo mesma.

• Hierarquias IS-A - generalização/especialização de entidades.

• Relacionamentos 1:N - em que cada instância de uma entidade do lado “1” pode associar-se a várias instâncias da entidade do lado “N”, mas cada instância do lado “N” está associada a exatamente uma do lado “1”.

• Relacionamentos N:N - em que cada instância de uma entidade pode relacionar-se com várias instâncias da outra e vice-versa.

• Entidades com atributos multivalorados - em que um atributo pode ter múltiplos valores para uma mesma instância.

Nesse contexto, as transformações recomendadas para essas cinco situações são as seguintes:

No que diz respeito aos processos de generalização e especialização na modelagem de entidades e relacionamentos (MER), originalmente proposta por Peter Chen, considere as afirmativas a seguir.

I - Em uma hierarquia de especialização, podem-se definir restrições de completude (total ou parcial) e de disjunção (disjunta ou sobreposta) para determinar, respectivamente, se todas as instâncias do supertipo devem pertencer a algum subtipo e se uma instância pode ou não pertencer a mais de um subtipo simultaneamente.

II - Na hierarquia de generalização/especialização, a herança de atributos ocorre dos subtipos para o supertipo, permitindo que o supertipo adquira atributos específicos definidos nas especializações.

III - A generalização consiste em identificar e agrupar atributos comuns a um conjunto de entidades para formar um supertipo, do qual os subtipos (especializações) herdam esses atributos.

É correto o que se afirma em

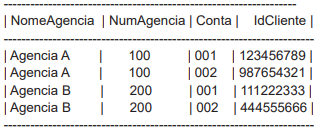

A tabela TAB, apresentada a seguir, armazena informações sobre agências bancárias:

Considere que (NumAgencia, Conta) é a única chave candidata para TAB e, também, que as seguintes dependências funcionais (DF) são válidas para TAB:

NumAgencia → NomeAgencia

(NumAgencia, Conta) → IdCliente

No cenário apresentado, a tabela TAB não está na segunda forma normal (2FN), pois

Em um banco de grande porte, o time de operações de TI enfrenta dificuldades para monitorar a grande quantidade de eventos e alertas provenientes de diversos sistemas e ferramentas. O time está considerando implementar uma solução baseada em Inteligência Artificial (IA) para automatizar as tarefas operacionais (AiOps) de identificação de problemas e de redução do tempo de resposta a incidentes críticos.

Nesse contexto, o uso de IA é possível, pelo fato de a AiOps, nesse caso,

Uma equipe de desenvolvimento está planejando implantar uma aplicação em contêineres com alta disponibilidade e escalabilidade. A equipe decide, inicialmente, usar Docker para criar os contêineres e precisa definir qual ferramenta de orquestração usarão para gerenciar automaticamente o escalonamento e o balanceamento de carga entre os contêineres. Além disso, a solução deve oferecer integração com uma plataforma que facilite a gestão do ciclo de vida da aplicação em ambientes híbridos.

Para esse caso, a abordagem mais apropriada é a de

J está gerenciando uma aplicação web em uma empresa que utiliza o Spring Boot para o backend e o Apache HTTP Server para o frontend. Recentemente, os usuários relataram lentidão ao acessar a aplicação. Após verificar os logs, J percebeu que o Apache HTTP Server está recebendo as solicitações, mas a comunicação com a aplicação Spring Boot está demorando.

Para esse problema de performance, J deve

Antispam é uma medida de segurança cibernética que protege os usuários de mensagens não solicitadas e indesejadas (conhecidas como spam) em suas caixas de entrada de e-mail. Os filtros de spam costumam usar reconhecimento de padrões, listas negras e algoritmos de filtragem para identificar spam. Um desses filtros, amplamente adotado pelas ferramentas antispam, usa probabilidade para analisar o conteúdo de e-mails e determinar se são spam. O filtro é treinado usando um conjunto de e-mails conhecidos, tanto spam quanto legítimos. Em seguida, atribuem-se pesos às características do e-mail, como palavras-chave, cabeçalhos e endereços de remetentes. Quando um novo e-mail chega, o filtro calcula a probabilidade de ser spam ou legítimo nessas características. Então, o e-mail é classificado como spam ou legítimo com base na probabilidade calculada.

Um grande banco está considerando migrar sua infraestrutura para a computação em nuvem. A equipe responsável por essa migração busca uma solução que permita ter escalabilidade para lidar com picos de demanda e controle total sobre o ambiente de execução de suas aplicações, além da possibilidade de reduzir custos, pagando apenas pelos recursos usados na nuvem.

Com base nesses requisitos, a solução adequada para o banco será utilizar uma nuvem

O IEEE 802.1X é um padrão para controle de acesso à rede que fornece um mecanismo de autenticação para dispositivos que desejam conectar-se a uma LAN ou WLAN. Dentre os componentes desse padrão, há um que atua como um intermediário entre o requerente do acesso e o servidor de autenticação. Ele funciona solicitando informações de identidade do dispositivo, verificando essas informações com o servidor de autenticação e retransmitindo uma resposta ao requerente.

Os loops de rede podem causar congestionamento de rede, sobrecarga de dispositivos e tempestades de broadcast. Sem uma proteção adequada, a rede fica saturada muito rapidamente, tornando a comunicação quase impossível. O Spanning Tree Protocol (STP) evita o loop de rede ao colocar as portas do switch em estados diferentes.

Um ataque bem-sucedido de disfarce pode fazer com que uma entidade não autorizada ganhe acesso a um sistema ou desempenhe uma ação maliciosa por posar ilegitimamente como uma entidade autorizada. Uma das técnicas de disfarce falsifica o endereço IP (Internet Protocol) de envio de uma transmissão para obter entrada ilegal em um sistema seguro.

Essa técnica é conhecida como IP