Considera-se em legítima defesa aquele que

Acerca da prisão em flagrante e da prisão preventiva:

No Oracle NVL(expr1, expr2) retornará expr2 quando expr1 for nula. Enquanto a função NVL é específica do Oracle, uma função com certa similaridade retorna a primeira expressão não nula entre os argumentos fornecidos e pode ser utilizada em outros SGBDs compatíveis com o padrão ANSI SQL-92. Trata-se da função

ADO.NET é um conjunto de classes do .NET Framework desenvolvidas para facilitar o acesso das aplicações às bases de dados. Um desenvolvedor que deseja utilizar classes da ADO.NET que representam tabelas, colunas, linhas e que deseja utilizar a classe DataSet deve fazer por meio do namespace

Considere o trecho de uma página web abaixo, que utiliza Bootstrap.

<div class="container-fluid">

<div class="row">

<div class=" I bg-success">

TRIBUNAL DE JUSTIÇA DO ESTADO DE SANTA CATARINA

</div>

<div class=" II bg-warning">

PODER JUDICIÁRIO DO ESTADO DE SANTA CATARINA

</div>

</div>

</div>

Para que, em dispositivos pequenos (largura de tela de 576 pixels a 767 pixels), a divisão da esquerda use 25% da largura da linha e a divisão da direita use 75%, as lacunas I e II devem ser preenchidas, correta e respectivamente, com os nomes de classe

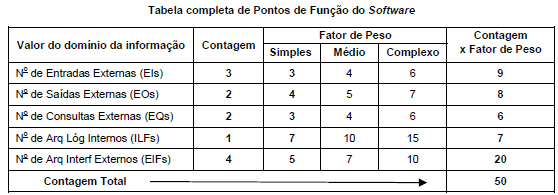

Considere que uma Analista de Sistemas do TJUSC está fazendo a análise por Pontos de Função (PFs) de um software em desenvolvimento. Ao seguir os passos da técnica, chegou-se à tabela abaixo.

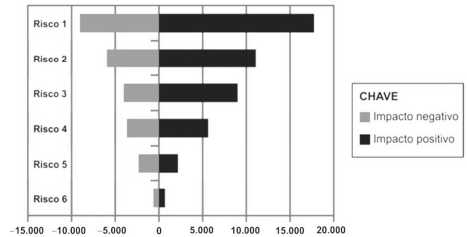

Para o cálculo de PF, utiliza-se a expressão empírica proposta pelo modelo para obtenção dos pontos de função:

A Analista já realizou o cálculo que resultou em: , valor que indica que o produto é moderadamente complexo. De acordo com os fundamentos da Análise por Pontos de Função e com os dados apresentados,

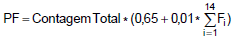

Considere que uma Analista de Sistemas do TJUSC está atuando em um projeto com base no PMBOK 5a edição, no processo “Realizar a análise qualitativa dos riscos” da etapa de Gerenciamento de Riscos do Projeto. A Analista construiu o diagrama abaixo que apresenta a análise de riscos.

Trata-se de um diagrama

específicos da organização. A Microsoft fornece algumas orientações sobre quando se deve escolher uma ou outra, conforme descritas abaixo.

A tecnologia I é melhor quando:

− Busca-se adotar o controle do aplicativo principalmente por motivos de segurança.

− A política de controle de aplicativo pode ser aplicada a todos os usuários nos computadores gerenciados.

− Todos os dispositivos que se deseja gerenciar estão executando o Windows 10. A tecnologia II é melhor quando:

− Há um ambiente misto do sistema operacional Windows e é necessário aplicar os mesmos controles de política ao Windows 10 e às versões anteriores do sistema operacional.

− É necessário aplicar políticas diferentes para usuários ou grupos diferentes em um computador compartilhado.

− O controle de aplicativos está sendo usado para ajudar os usuários a evitar a execução de software não aprovado, mas não é necessária uma solução desenvolvida como um recurso de segurança.

− Não se deseja impor o controle do aplicativo em arquivos de aplicativo, como DLLs ou drivers.

As tecnologias indicadas em I e II são, correta e respectivamente,

Ao analisar a rede do Tribunal de Justiça de Santa Catarina, hipoteticamente, um Analista de Sistemas percebeu a existência de um programa com código malicioso que combinava as características de dois outros códigos maliciosos conhecidos, o que permitia ao atacante acessar o equipamento remotamente e executar ações como se fosse o usuário. Esse programa, conhecido pela sigla RAT, combina as características de

No modelo TCP/IP, é uma camada responsável pelo endereçamento e roteamento do pacote, fazendo a conexão entre as redes locais. Adiciona ao pacote o endereço IP de origem e o de destino, para que ele saiba qual caminho deve percorrer. Trata-se de

No segundo parágrafo do texto, considera-se que na crônica de um autor talentoso

É uma hipótese do texto a ideia de que aquilo a que damos o nome de livre arbítrio (2o parágrafo) deverá se extinguir em razão do

Há pleno atendimento às normas de concordância e adequada articulação entre os tempos verbais na frase:

Considerando-se o contexto, traduz-se adequadamente o sentido de um segmento do texto em:

Nossa ilusão de que detemos uma livre capacidade de escolha vai se desintegrar.

Uma nova redação da frase acima, na qual se conservam seu sentido básico e a correção gramatical, apresenta-se em: