Julgue os itens a seguir, relativos à criptografia e suas aplicações.

A decriptografia de dados por meio do algoritmo RC4 é realizada com sucesso se os dados tiverem sido criptografados mediante o algoritmo AES (Advanced Encryption Standard) e a mesma chave simétrica tiver sido utilizada em ambos os algoritmos.

A propósito de ataques a redes e serviços, julgue os próximos itens.

Em ataques APT (Advanced Persistent Threat), são aplicadas técnicas de engenharia social para que se invadam, de forma discreta, os sistemas organizacionais.

Com relação ao que dispõe a NBR ISO 31000:2009 acerca da gestão de riscos, julgue os itens subsecutivos.

São consideradas as circunstâncias e as necessidades da organização para se determinar se a análise de riscos será qualitativa, quantitativa ou uma combinação dessas duas formas de análise.

Com base na NBR ISO 22301:2013, que dispõe requisitos para a gestão de continuidade de negócios, julgue os itens que se seguem.

O controle dos processos terceirizados é opcional, motivo pelo qual as organizações podem avaliar tais processos apenas quando considerarem isso necessário.

Acerca da análise de malwares executáveis em ambiente Windows, julgue os itens a seguir.

Informações a respeito das funções que um malware executa podem ser obtidas pela extração de strings desse malware.

Considerando os princípios, teorias e normas contábeis aplicáveis

no Brasil, julgue os itens subsequentes.

Uma conta de natureza devedora que não seja retificadora expressa uma aplicação de recurso.

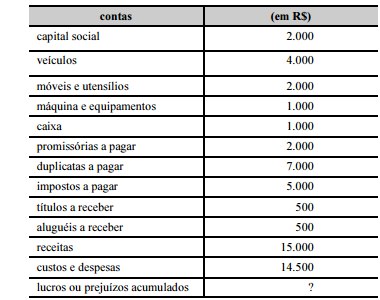

Considerando que a tabela precedente apresenta as únicas contas

relevantes para fins de levantamento do balancete e para a apuração

do resultado do exercício de determinada entidade, julgue os itens

a seguir.

O resultado da entidade no exercício foi deficitário.

De acordo com as Normas Técnicas de Auditoria (NBC TA)

estabelecidas pelo Conselho Federal de Contabilidade (CFC),

julgue os itens a seguir.

No planejamento da auditoria de demonstrações contábeis, o auditor deve definir uma estratégia global para o trabalho e preparar documentação que permita que qualquer usuário entenda os procedimentos a serem executados para o cumprimento das normas de auditoria.

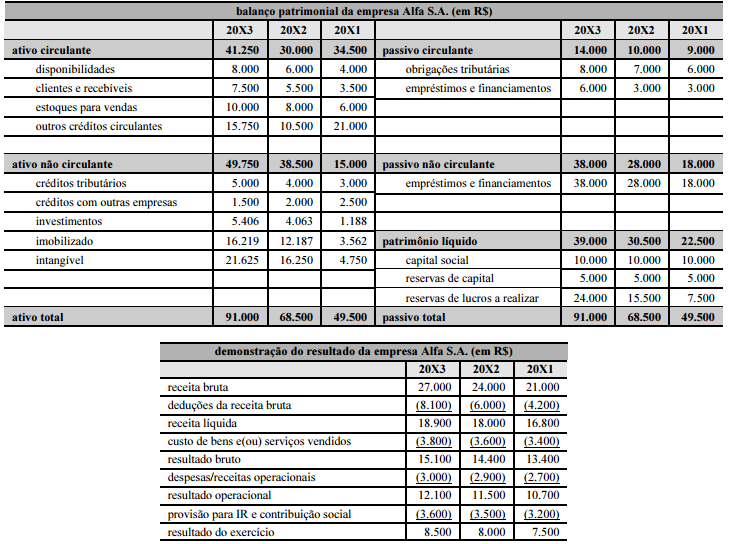

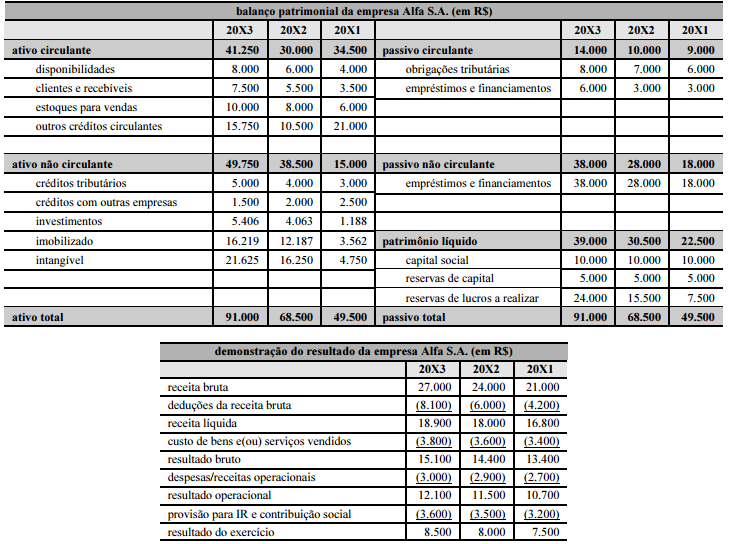

Considerando as tabelas anteriormente mostradas, que apresentam as demonstrações contábeis ajustadas para fins de análise da empresa

hipotética Alfa S.A., referentes aos anos de 20X1 a 20X3, julgue os próximos itens.

A liquidez imediata da empresa, para o ano 20X2, é de R$ 3 para cada R$ 1 de dívida, e a liquidez corrente, de R$ 0,60

Considerando as tabelas anteriormente mostradas, que apresentam as demonstrações contábeis ajustadas para fins de análise da empresa

hipotética Alfa S.A., referentes aos anos de 20X1 a 20X3, julgue os próximos itens.

A lucratividade da empresa diminuiu ao longo do tempo: a margem operacional passou de 0,80 para 0,70.

Em relação à terminologia aplicada à contabilidade de custos,

julgue os itens a seguir.

Os gastos para a obtenção de bens que se destinem aos estoques da entidade são considerados investimentos.

Em relação ao custeio com base em atividades (ABC), julgue os

itens seguintes.

O ABC minimiza as distorções provocadas pelo rateio dos custos indiretos, muito utilizado no custeio por absorção, e está fundamentado no fato de que as atividades consomem recursos e os produtos consomem atividades.

No que se refere a algoritmos e protocolos de segurança em redes wireless, julgue os itens que se seguem.

O protocolo WEP (wired equivalent privacy) não é considerado seguro, uma vez que por meio de uso dos vetores de inicialização é possível quebrá-lo.

Julgue os itens subsecutivos, acerca de ataques comuns realizados em testes de invasão (pentests).

Ferramentas automatizadas para ataques MITM (man-in-the-middle) na camada de enlace provocam muito ruído na rede e, consequentemente, ocasionam sobrecarga desnecessária e mau funcionamento dos switches.

Julgue os próximos itens, acerca dos protocolos Syslog e Microsoft Event Viewer

As ferramentas de visualização de logs da Microsoft utilizam a tecnologia Azure com Elasticsearch para o processamento distribuído dos registros de segurança do sistema operacional. Nesse caso, o plugin AZEL é adicionado ao Event Viewer.