A partir do pressuposto de que a ética profissional remete “à reflexão sobre a moralidade profissional” (Cardoso, 2013), é correto afirmar que essa reflexão resulta em:

A família brasileira vem passando por mudanças ao longo dos últimos trinta anos. Para tanto, concorrem as transformações societárias que implicaram reordenamentos no mundo do trabalho, na política e na economia.

Família, para efeito das políticas sociais brasileiras, notadamente aquelas que visam à assistência social, configura-se como:

Jessica, 14 anos, foi surpreendida colando numa prova e retirada de sala. Com raiva, ela ameaçou a professora Lourdes e danificou o Datashow da escola.

De acordo com os princípios da Lei que institui o Sinase:

O COBIT 5 fornece um modelo abrangente que auxilia as organizações a atingirem seus objetivos de governança e gestão de TI.

Um dos princípios básicos do COBIT 5 é:

Em relação aos ciclos de vida de projetos, analise as afirmativas a seguir.

I. Antecipar a criação da estrutura analítica do projeto (EAP) elimina a influência da organização na maneira pela qual o projeto será executado.

II. A identificação das partes interessadas é um processo contínuo em todo o ciclo de vida do projeto.

III. Um projeto com ciclo de vida adaptativo requer a redução gradual do envolvimento das partes interessadas ao longo do ciclo de vida do projeto.

Está correto o que se afirma em:

Em relação ao protocolo de roteamento RIP, analise as afirmativas a seguir.

I. Não possui a capacidade de determinar vários caminhos simultâneos para o destino.

II. É um protocolo de vetor de caminho, indicado para o roteamento de sistemas autônomos.

III. Utiliza uma métrica para escolher a melhor rota, baseada na distância e velocidade dos canais de comunicação.

Está correto somente o que se afirma em:

Analise as afirmativas a seguir sobre algoritmos para criptografia.

I. Algoritmos de chave pública usam a mesma chave criptográfica para encriptação de texto puro e decriptação de texto cifrado.

II. Funções de dispersão criptográfica são comumente utilizadas na verificação de integridade de arquivos.

III. AES e IDEA são exemplos de algoritmos de chave simétrica.

Está correto o que se afirma em:

Em relação aos servidores de aplicação Java EE, analise as afirmativas a seguir.

I. Glassfish e Geronimo são servidores de aplicação open source.

II. O container web fornece toda a infraestrutura necessária para rodar os componentes JSP, JSF e Servlets.

III. JBoss é inadequado para aplicações distribuídas porque não implementa um container EJB.

Está correto o que se afirma em:

A gestão da continuidade de negócios, segundo a norma ABNT NBR 15999, é um processo da organização que estabelece uma estrutura estratégica e operacional adequada para:

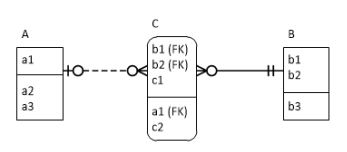

Analise o diagrama a seguir.

Num banco de dados corretamente derivado desse diagrama, é correto afirmar que:

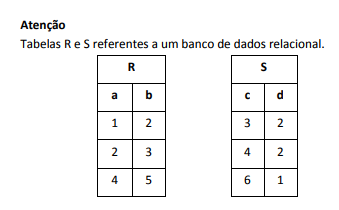

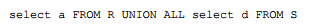

Considerando as tabelas R e S apresentadas anteriormente, o comando SQL

produz um resultado que contém, além dos títulos:

No título dado ao texto – Moradias em áreas de risco –a palavra “risco”, se refere, fundamentalmente,

Assinale a opção que indica a substituição inadequada do conector por um termo do mesmo sentido.

Assinale a opção em que a troca de posição de termos proposta modifica o sentido original.

Jonas pagou a conta de seu cartão de crédito, após o vencimento, com juros de 10% sobre o valor que pagaria até o vencimento.

O total pago por Jonas, incluindo os juros, foi de R$ 352,00.

Se tivesse pago a conta de seu cartão de crédito até o vencimento, Jonas teria pago a quantia de