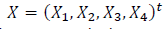

Suponha  uma distribuição normal multivariada com matriz de covariância

uma distribuição normal multivariada com matriz de covariância

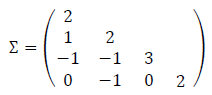

A variância de  é:

é:

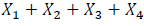

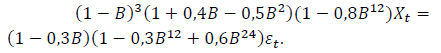

Considere o modelo SARIMA(p,d,q)(P,D,Q)12 dado pela equação:

As ordens p, d, q, P, D, Q são, respectivamente:

João tinha 19 anos quando cometeu o crime de homicídio de um vizinho durante um surto psicótico. João foi diagnosticado como esquizofrênico paranoide e o juiz determinou a aplicação de uma medida de segurança de internação em hospital de custódia. João cumpriu a medida por seis anos e pode ser desinternado condicionalmente, mas, após o crime, sua família não pôde mais continuar naquele bairro e seu paradeiro atual é desconhecido.

De acordo com a legislação que trata do atendimento às pessoas com transtorno mental em conflito com a lei, João:

Bia, 17 anos, tem problemas na fala por causa da paralisia cerebral. Ela cursa o Ensino Médio com bom desempenho escolar. Bia ganhou um concurso de redação e sua colega Carolina, 16 anos, publicou numa rede social que Bia era “retardada” e havia sido favorecida pelos professores. O conflito que surgiu daí foi parar em uma Vara de Infância e Juventude onde foi feita a proposta de uma abordagem de mediação envolvendo as partes.

Com relação à situação descrita, é correto afirmar que:

Em 1999, o Conselho Federal de Psicologia (CFP), levando em conta o consenso científico internacional e os direitos humanos, publicou a Resolução CFP nº 0001/1999, que estabelece normas de atuação para os psicólogos em relação à questão da orientação sexual.

É correto afirmar que a resolução:

Rodolfo ajuizou uma ação pleiteando guarda compartilhada em relação a seu filho, Antônio, de 5 anos, sendo contestada pela mãe da criança, Marlene, alegando que o pai jamais assumiu responsabilidade. Segundo a mãe, não faria sentido o pai exercer a guarda conjuntamente, passados dois anos desde a separação.

O juiz encaminhou o processo para a equipe interdisciplinar, cuja orientação deverá visar, de acordo com a Lei nº 13.058/2014:

A violência intrafamiliar é algo que se apresenta com certa frequência nos casos atendidos pelas equipes interprofissionais no campo jurídico.

Analise as afirmativas a seguir, considerando V para a(s) verdadeira(s) e F para a(s) falsa(s):

I. A violência é um fenômeno polissêmico e complexo que pode se manifestar de formas variadas e conexas entre si e, na medida em que se realimentam mutuamente, contribuem para uma escalada global da violência, com prejuízos para a saúde do indivíduo e para a saúde coletiva.

II. A definição adotada oficialmente no Brasil considera a intencionalidade como critério para qualificar o ato como violento.

III. Há um nexo causal entre o ato violento e determinados sintomas que a criança apresenta, efeitos daquele ato, dentro de um período de tempo previsível.

A sequência correta é:

Mariana, 70 anos, é aposentada e decidiu retornar ao mercado de trabalho.

Em consonância com o Estatuto do Idoso, é correto afirmar que:

A atuação profissional do psicólogo nas políticas públicas, com base na perspectiva dos direitos humanos, deve se caracterizar por:

I. avaliar o indivíduo na seleção de empregos e progressão escolar;

II. voltar-se para o rompimento dos padrões normativos e opressores da diversidade humana;

III. considerar a dimensão subjetiva no trabalho junto às políticas públicas.

Está correto somente o que se afirma em:

Here’s why we’ll never be able to build a brain in a computer

It’s easy to equate brains and computers – they’re both thinking machines, after all. But the comparison doesn’t really stand up to closer inspection, as Dr. Lisa Feldman Barrett reveals.

People often describe the brain as a computer, as if neurons are like hardware and the mind is software. But this metaphor is deeply flawed.

A computer is built from static parts, whereas your brain constantly rewires itself as you age and learn. A computer stores information in files that are retrieved exactly, but brains don’t store information in any literal sense. Your memory is a constant construction of electrical pulses and swirling chemicals, and the same remembrance can be reassembled in different ways at different times.

Brains also do something critical that computers today can’t. A computer can be trained with thousands of photographs to recognise a dandelion as a plant with green leaves and yellow petals. You, however, can look at a dandelion and understand that in different situations it belongs to different categories. A dandelion in your vegetable garden is a weed, but in a bouquet from your child it’s a delightful flower. A dandelion in a salad is food, but people also consume dandelions as herbal medicine.

In other words, your brain effortlessly categorises objects by their function, not just their physical form. Some scientists believe that this incredible ability of the brain, called ad hoc category construction, may be fundamental to the way brains work.

Also, unlike a computer, your brain isn’t a bunch of parts in an empty case. Your brain inhabits a body, a complex web of systems that include over 600 muscles in motion, internal organs, a heart that pumps 7,500 litres of blood per day, and dozens of hormones and other chemicals, all of which must be coordinated, continually, to digest food, excrete waste, provide energy and fight illness.[…]

If we want a computer that thinks, feels, sees or acts like us, it must regulate a body – or something like a body – with a complex collection of systems that it must keep in balance to continue operating, and with sensations to keep that regulation in check. Today’s computers don’t work this way, but perhaps some engineers can come up with something that’s enough like a body to provide this necessary ingredient.

For now, ‘brain as computer’ remains just a metaphor. Metaphors can be wonderful for explaining complex topics in simple terms, but they fail when people treat the metaphor as an explanation. Metaphors provide the illusion of knowledge.

(Adapted from https://www.sciencefocus.com/future-technology/can-we-build-brain-computer/ Published: 24th October, 2021, retrieved on February 9th, 2022)

Based on the text, mark the statements below as TRUE (T) or FALSE (F).

( ) Unlike a computer, it is hard for our brain to classify objects according to a specific purpose.

( ) The author rules out the possibility that computers may emulate the human brain someday.

( ) The brain adapts as one both matures and becomes more knowledgeable.

The statements are, respectively:

O administrador de rede local do Tribunal de Justiça (TJ) está executando um processo licitatório de forma a obter uma consultoria sobre a arquitetura da sua rede. O objetivo do certame é identificar os problemas existentes na arquitetura em uso e o modelo utilizado. A consultoria notou que o modelo da arquitetura não consegue descrever outra pilha de protocolo senão a existente, não faz distinção entre as camadas físicas e de enlace de dados, e não diferencia claramente os conceitos de serviço, interface e protocolo.

A consultoria identificou que o modelo de rede do TJ é o:

O site do Tribunal de Justiça está na fase de pré-produção, ou seja, faltam apenas pequenos ajustes para disponibilizá-lo. Durante os últimos testes foi verificado que não estava conseguindo cadastrar o serviço de DNS para o site, pois o tráfego do protocolo UDP estava com alguns problemas.

Para que o protocolo funcione corretamente, a equipe de rede deve implementar a funcionalidade de:

Carlos recebeu um e-mail que parecia pertencer ao seu banco e, sem perceber, baixou e instalou um software malicioso no seu computador. A partir desse software, um criminoso cibernético passou a ter o controle do computador de Carlos.

O software malicioso instalado no computador de Carlos é:

Uma equipe de segurança de um órgão público designada para realizar testes de penetração conseguiu obter um arquivo de senhas pré-computadas em seus hashes correspondentes de um servidor de banco de dados.

O tipo de ataque mais efetivo para descobrir as senhas a partir desses hashes é o:

O administrador de redes de um órgão público implementou uma ferramenta para registrar os eventos (logs) críticos de seus sistemas e ativos, coletando-os e gerenciando-os de forma centralizada. A ferramenta é baseada no padrão Syslog, em conformidade com a RFC 5424 (The Syslog Protocol).

Considerando as especificações técnicas da RFC 5424 para o protocolo Syslog, a ferramenta para registro de logs atende o requisito: