Por meio da Lei nº 9.613/1998, o Brasil regulamentou pela primeira vez a prática de lavagem de dinheiro ou ocultação de bens.

Dentre os delitos que configuram esse crime, encontra(m)-se:

Em nosso país, as áreas de terrenos são medidas com unidades diversas, como, por exemplo, o hectare que corresponde a 10.000 m2; o alqueire paulista, a 24.000 m2; e o alqueire do Norte, a 27.000 m2.

Um terreno de 17 alqueires do Norte excede um de 18 alqueires paulistas em:

João pretende armazenar uma coleção de dados referentes a cerca de um milhão de pessoas. Cada pessoa tem como chave de acesso um número inteiro sequencial, que não se repete.

Empregando uma estrutura de Tabela Hash, João conseguiria obter, praticamente, acesso com complexidade:

No contexto das aplicações web, Ajax é uma tecnologia que destina-se primordialmente a:

Amanda foi contratada para melhorar a segurança da rede corporativa em que trabalha. A rede vem sofrendo ataques do tipo spam e vírus rotineiramente, pois o antimalware utilizado possui baixa capacidade de diferenciar o que são e-mails e arquivos legítimos do que são ameaças. A baixa acurácia do antimalware causa problemas de lentidão na rede.

Para melhorar a taxa de acerto na identificação das ameaças, Amanda deve:

Serviços web são comumente utilizados para implementar interoperabilidade entre sistemas de software em arquiteturas de computação distribuída.

Sobre as tecnologias que oferecem suporte à Arquitetura Orientada a Serviços (SOA), é correto afirmar que:

Considere o código Python 2.7 a seguir.

L=[6,5,4,3,2,1]

for k in range(-3,3):

print L[k]

A execução desse código exibe os números:

Considere o código JavaScript a seguir.

let txt = "";

function funcao(value, index, array) {

if (index % 2 == 0) {txt += value};

}

function xpto (x) {

x.forEach(funcao);

return txt;

}

alert (xpto([0, 1, 1, 2, 3, 5]));

A execução desse código provoca a exibição de:

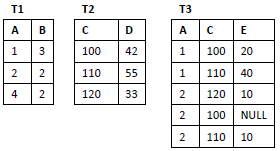

Nas próximas cinco questões, considere as tabelas T1, T2 e T3, cujas estruturas e instâncias são exibidas a seguir. O valor NULL deve ser tratado como unknown (desconhecido).

Tomando como referência as tabelas T1, T2 e T3, descritas anteriormente, o comando SQL

select t1.*

from T1

where not exists

(select * from T2, T3

where t1.A = t3.A and t2.C = t3.C

and t3.E is null)

produz como resultado somente a(s) linha(s):

Considere o código C# a seguir.

using System;

namespace MinhaProva

{ class Exemplo

{ static void Main(string[] args)

{ Pessoa Ex = new Pessoa();

Ex.Nome = "Joana";

Console.WriteLine(Ex.Nome);

} } }

A implementação correta da classe referida no código acima é:

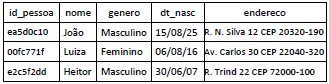

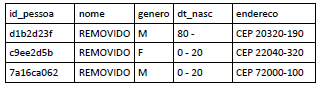

O banco de dados gerenciado por Paulo possui os dados a seguir.

Para atender a Lei Geral de Proteção de Dados Pessoais (LGPD), Paulo realizou um tratamento nos dados para perder a possibilidade de associação, direta ou indireta, a um indivíduo, e gerou a tabela abaixo

À luz da LGPD, o tratamento realizado por Paulo foi:

SQL Injection é uma técnica de ataque na qual o invasor se aproveita de falhas em aplicativos web que interagem com bases de dados para inserir uma instrução SQL personalizada e indevida.

Para evitar essa ameaça de segurança, é necessário:

O conceito de hardening caracteriza-se principalmente por medidas e ações que visam:

A Lei Geral de Proteção de Dados Pessoais (LGPD) em vigor no Brasil tem por fundamento o respeito à privacidade e a autodeterminação informativa.

Segundo a legislação brasileira, a pessoa natural ou jurídica, de direito público ou privado, a quem competem as decisões referentes ao tratamento de dados pessoais é denominada:

Mário é viúvo e, após sérias desavenças com sua única parente e irmã, Adalberta, resolve deixar seus bens para o amigo de infância Roberto. Para tanto, elabora testamento público.

Considerando a situação hipotética, é correto afirmar que: