Para Piaget, o estágio sensório-motor se caracteriza por ocorrer:

Foi inaugurada unidade de acolhimento institucional protetiva para crianças em Ilhéus e 90 dias após o início das atividades a promotora responsável estipulou que sua equipe psicossocial passe a realizar inspeções na instituição de acolhimento com vistas a fiscalizar a qualidade do serviço.

Com base na Resolução nº 71/2011 do CNMP, a promotora agiu de forma:

As dimensões que devem ser consideradas na avaliação e na análise das políticas, projetos e programas sociais para a intervenção social se constituem em:

No atendimento à mulher em situação de violência doméstica e familiar, a autoridade policial deverá, entre outras providências:

Um dos instrumentos das proteções da assistência social que identifica e previne as situações de risco e vulnerabilidade social e seus agravos no território é:

De acordo com a Lei Orgânica da Assistência Social (LOAS), um dos princípios que regem a assistência social é a:

A proteção social, conforme inscrito na Política Nacional de Assistência Social (PNAS, 2004), deve garantir as seguintes seguranças:

Analise as afirmativas a seguir sobre Governança de TI.

I. A governança deve ser aplicada somente a ativos tangíveis da organização porque ativos intangíveis não são mensuráveis.

II. A informação não deve ser gerenciada como um recurso, justamente porque ela permeia qualquer organização.

III. A cultura, a ética e o comportamento das pessoas são muitas vezes subestimados como um fator de sucesso nas atividades de governança.

Está correto o que se afirma em:

A técnica de estimativa de custos ou duração de um projeto em que é aplicada uma média ponderada das estimativas otimista, pessimista e mais provável é denominada:

Uma instituição adquiriu 200 computadores para serem instalados em sua rede interna.

Para eliminar o trabalho manual de associação de endereços IP para os novos equipamentos, pode ser usado o protocolo:

Um cibercriminoso envia para sua vítima um e-mail falso, em que se passa por uma instituição conhecida, informando que seu cadastro está irregular e que, para regularizá-lo, é necessário clicar no link presente no corpo do e-mail.

Esse tipo de falsificação de uma comunicação por e-mail é uma técnica conhecida como:

Uma organização precisa lançar rapidamente sua própria aplicação, que será desenvolvida em uma linguagem de programação de domínio público. Para isso considera adotar um ambiente baseado na nuvem no qual seja possível desenvolver, testar, executar e gerenciar a aplicação, porém, delegando ao fornecedor da plataforma a responsabilidade de cuidar de toda a configuração necessária para o uso, como instalação de servidor de aplicação, sistema operacional, certificados, firewalls, e de atualizar e manter a infraestrutura.

Nesse contexto, o ambiente de computação em nuvem mais adequado é:

Analise as afirmativas a seguir sobre arquiteturas de firewalls.

I. A arquitetura Dual-Homed Host requer duas máquinas, denominadas screening router e bastion host, para mediar o tráfego que flui da rede interna para a rede externa.

II. Na arquitetura Screened Host a segurança de toda rede fica dependente de uma única máquina, que serve de intermediadora entre a rede interna e a rede externa.

III. A arquitetura Screened Subnet oferece um nível de segurança superior à arquitetura Dual-Homed Host e Screened Host.

Está correto o que se afirma em:

Considere a dependência funcional

A -> B

para os atributos A e B de uma tabela T, de um banco de dados relacional, normalizada até a FN Boyce-Codd.

Sobre uma determinada instância I de T, é correto concluir que:

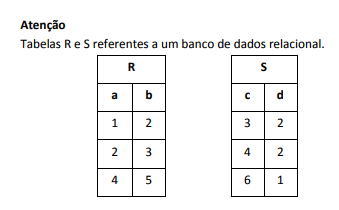

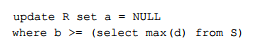

Considere as tabelas R e S apresentadas anteriormente e o comando SQL a seguir.

Após execução desse comando, os valores na coluna a da tabela R seriam, de cima para baixo: