Considerando um modelo de regressão linear com erros heteroscedásticos, julgue o item seguinte.

Para corrigir a heteroscedasticidade, como regra geral, é suficiente fazer a regressão da variável dependente em função das raízes quadradas das variáveis independentes.

A respeito da autocorrelação dos erros de um modelo de regressão linear, julgue o item subsequente.

Na presença de autocorrelação de erros, o estimador mais eficiente da regressão por mínimos quadrados ordinários continua sendo BLUE (best linear unbiased estimator), ou seja, melhor estimador linear não viesado.

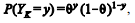

Uma amostra aleatória simples

Y1, Y2,..., Yn, retirada de uma população Bernoulli, é tal que

para

y = 0 ou 1, 0 < θ < 1 e k = 1, 2, ..., n. O objetivo é efetuar inferências acerca do parâmetro θ mediante aplicação de métodos computacionais.

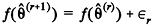

Considerando que para

No algoritmo de Metropolis-Hastings tem-se a forma iterativa

Com relação a botnets e phishing, julgue os itens a seguir.

A atual geração de dispositivos IOT (Internet das coisas) não foi concebida com foco em segurança do software, o que os torna candidatos prováveis a integrar gigantescas botnets que, entre outras atividades rentáveis, podem ser usadas para acelerar quebras de senhas para invadir contas online, minerar bitcoins e realizar ataques de negação de serviço sob encomenda.

Acerca de testes de penetração, julgue os itens seguintes

Situação hipotética: O acesso a uma aplicação web com permissão de administrador é realizado por meio do valor informado em uma variável, conforme a seguir

http://www.site.com.br/aplicacacao?profile=ascs23f8g7por04

Assertiva: Nesse caso, de acordo com a OWASP (Open Web Application Security Project), o teste de penetração black-box automatizado é efetivo para encontrar uma vulnerabilidade, dados o valor fixo para a variável e a forma de passagem: pedido via GET

Julgue os itens a seguir, a respeito da identificação de condições de erro.

Situação hipotética: A administração de um sítio — mudança do conteúdo e alteração dos arquivos — é realizada por meio de console. No primeiro acesso, embora seja solicitado que o administrador altere a senha inicial, que é padrão para todos os clientes, ele pode manter a senha padrão para administração do sítio por tempo indeterminado. Assertiva: Nessa situação, é indicado o envio, para o administrador, de uma senha específica e aleatória, válida por tempo determinado, e que deve ser obrigatoriamente alterada no primeiro acesso.

Considerando o acesso a um sítio de uma empresa, desenvolvido em arquitetura Web/PHP, julgue os itens a seguir, a respeito de segurança de aplicações web.

Situação hipotética: Navegando-se pelo sítio, descobriu-se o test=Query por meio de um método GET na URL, a qual foi usada para pesquisar o banco de dados e suas colunas, utilizando-se a ferramenta SQLMap. Assertiva: Essa situação ilustra uma forma de se explorar a fragilidade do sítio por meio de SQL injection.

Acerca do armazenamento de dados na plataforma Android, julgue os seguintes itens.

O Android disponibiliza um banco de dados público local, orientado a objetos, para o armazenamento de dados estruturados, o que possibilita o gerenciamento das aplicações e dos dados de forma rápida e segura.

Julgue os itens a seguir, em relação à vulnerabilidade dos dispositivos móveis ou navegadores web usados para acessar a Internet.

Ainda que o usuário de dispositivo Android instale apps de lojas não oficiais do Google, o dispositivo não será afetado por trojans, devido a sua arquitetura baseada em Unix, que são códigos que abrem portas de manipulação remota do celular.

Acerca de assinatura digital, certificação digital e infraestruturas de chaves públicas, julgue os itens a seguir.

Uma assinatura digital direta é formada criptografando-se a mensagem inteira, ou um código de hash da mensagem, com a chave privada do emissor da mensagem.

Julgue os itens seguintes, a respeito de controlador lógico programável (CLP).

Na função NA (normalmente aberto) da linguagem Ladder, o estado da saída digital do CLP será exatamente o mesmo observado na entrada digital.

Em relação a sistemas ICS/SCADA, julgue os itens a seguir.

Em sistemas SCADA, o uso de comunicação por meio de satélite tem aumentado como resposta a fatores de segurança.

Acerca das estruturas organizacionais e sua aplicação à administração pública, julgue os itens que se seguem.

Nos órgãos públicos, o setor de gestão de pessoas realiza, também, a sua própria gestão de processos, que são considerados centrais à organização.

No que se refere à gestão nas organizações da administração pública brasileira, julgue os próximos itens.

Pode-se descentralizar a execução de atividades na administração federal para unidades federadas por meio de concessões.

No que se refere à gestão nas organizações da administração pública brasileira, julgue os próximos itens.

Nos órgãos públicos, o controle de desempenho pode ser medido por meio da qualidade atribuída ao serviço prestado, que se refere ao nível de atendimento às expectativas dos cidadãos.