Atenção: Para responder à questão, considere o ato normativo abaixo reproduzido, cujas partes são identificadas por algarismos romanos, para fins de análise.

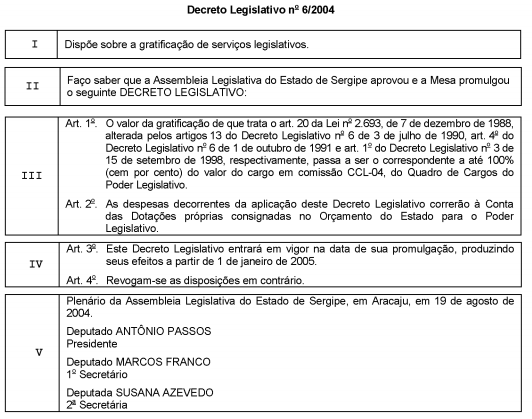

A espécie documental mencionada no caput é ato normativo

As diferentes abordagens do processo de avaliação em arquivos, conhecidas pelos nomes de estratégia documentária, macroavaliação, microavaliação, avaliação integrada e plano documental, têm sua matriz teórica, respectivamente, nos seguintes autores:

Ao processo de identificação de fundos, o arquivista australiano Peter Scott acrescentou uma característica que não havia sido elencada anteriormente por Michel Duchein. Segundo Scott, o órgão produtor deve ter

Atenção: Para responder à questão, considere os elementos internos, intermediários e externos que, segundo a renomada arquivista Heloísa Liberalli Bellotto, permitem à Diplomática averiguar a autenticidade dos documentos. Tais elementos vêm enumerados abaixo, em ordem alfabética:

Os elementos externos ou extrínsecos, relacionados com o modo de apresentação do documento, são os de números

No Oracle, para remover a restrição "primary key" da tabela "tribunal" e a restrição "foreign key" associada a essa chave primária, utiliza-se a instrução

Um Analista especializado em Tecnologia da Informação está trabalhando em uma prestadora de Serviços para atender ao pedido de um novo serviço de TI, que envolve a necessidade de arquiteturas tecnológicas para o serviço e de requisitos de nível de serviço. Considerando o uso da ITIL v3 edição de 2011, a fase do ciclo de vida do serviço que terá maior relação com a Engenharia de Requisitos é:

Para analisar os riscos de um projeto, um Analista especializado em Tecnologia da Informação começou identificando os pontos fortes e fracos da organização. Em seguida, identificou as oportunidades do projeto resultantes dos pontos fortes, assim como as ameaças decorrentes dos pontos fracos. Por fim, analisou o grau com que os pontos fortes da organização compensavam as ameaças e as oportunidades que poderiam superar os pontos fracos. Esse Analista utilizou o método da análise

A tecnologia de transmissão sem fio alcançou a atual taxa de transmissão e vasta utilização graças às técnicas de codificação digital de sinais. Para se alcançar a taxa de transmissão de 11 Mbps, o 802.11b utiliza a técnica de codificação

Com a introdução e uso do IPv6, o DNS se tornou extremamente importante para facilitar o acesso aos recursos da internet. Dentre os tipos de registro DNS, o utilizado para vincular um domínio ou subdomínio a um endereço IPv6 é o

A definição de uma política de backup deve estar atrelada com a política de segurança da empresa e precisa considerar a criticidade da informação, a quantidade de dados, a periodicidade e o tempo de realização do backup, a forma de armazenamento, entre outros fatores. Considerando a política de backup para a recuperação de dados, no caso de perda de dados acidental pelos usuários como fator principal, o armazenamento deve ser feito em

Dentre os vários tipos de ataques de segurança pela rede de computadores, há o ataque conhecido como injeção SQL, que se aproveita das vulnerabilidades da estrutura de acesso às bases de dados. Um dos tipos de injeção SQL é conhecido como Filter Bypassing, que se caracteriza

A tecnologia de comunicação sem fio, padronizada pelo IEEE 802.11, estabelece o WEP (Wired Equivalent Privacy) como um dos mecanismos de segurança. O RC4, quando utilizado como algoritmo de criptografia no WEP, tipicamente faz uso de chaves de 5 ou 16 bytes de comprimento. Entretanto, o tamanho máximo da chave especificado no RC4 é, em bytes,

À luz do que dispõe a Constituição Federal quanto aos direitos e garantias fundamentais,

Nos estritos termos da Constituição Federal acerca das funções essenciais à Justiça:

Considere:

I. O trabalho em regime de tempo parcial é considerado aquele cuja duração não exceda a trinta horas semanais, sem a possibilidade de horas suplementares semanais, ou aquele cuja duração não exceda a vinte e seis horas semanais, com a possibilidade de acréscimo de até seis horas suplementares.

II. Quando o intervalo para repouso e alimentação não for concedido ou for concedido de forma parcial, implicará o pagamento, de natureza indenizatória, apenas do período suprimido, com acréscimo de 50% sobre o valor da remuneração da hora normal de trabalho.

III. As dispensas imotivadas individuais, plúrimas ou coletivas, equiparam-se para todos os fins, não havendo necessidade de autorização prévia de entidade sindical ou de celebração de convenção coletiva ou acordo coletivo de trabalho para sua efetivação.

Tendo em vista a Lei nº 13.467/2017, que trouxe alterações à Consolidação das Leis do Trabalho, em relação às afirmativas acima é correto afirmar que a reforma trabalhista introduziu o que consta de: