Um consultor financeiro capta clientela para investir em instituição financeira legalmente autorizada a funcionar pelo Banco Central do Brasil, sendo eficiente na sua atividade. Em determinado momento, é informado pelo seu contato na referida instituição de que um dos indivíduos indicados estaria realizando operações de aportes de recursos em descompasso com sua capacidade financeira.

Nos termos da Carta Circular no 4.001, de 29 de janeiro de 2020, os fatos descritos pertinentes aos aportes constituem a ocorrência de indícios de suspeita de lavagem de dinheiro para fins dos procedimentos relacionados às suas atividades financeiras de

No caso de um regime de taxa de câmbio fixa entre o Real e o Dólar americano, verifica-se que as

As estações de trabalho de uma empresa estão sujeitas a ataques que podem provocar vazamentos ou destruição completa dos dados. Uma boa prática de segurança é utilizar uma amostra biométrica para se conectar aos seus dispositivos, aplicativos, serviços on-line e redes. O Windows 10 possui um recurso de segurança de entrada que possibilita usar uma amostra biométrica do rosto, da íris e da impressão digital, ou, ainda, um PIN (Personal Identification Number).

Tal recurso é o

Uma situação que ocorre no dia a dia da utilização de correio eletrônico é uma pessoa A (emissor), após enviar uma mensagem X para uma outra pessoa B (destinatário), receber uma resposta automática que informa que a caixa de correio do destinatário está cheia.

Isso significa que a(o)

De acordo com as regras de concordância verbal da norma-padrão da língua portuguesa, a palavra destacada está empregada corretamente em:

In the fragment in the second paragraph of the text, “With powerful AI tools, banks can make informed decisions faster by using predictive analysis, which is the central point of AI and ML”, the word in bold refers to

Considere-se uma agência bancária na qual, em dado momento, há apenas 5 gerentes (G1, G2, G3, G4 e G5) e apenas 5 clientes (C1, C2, C3, C4 e C5). Suponha-se que, ao mesmo tempo, cada gerente atenda um único cliente. A seguir, são apresentados três exemplos de configurações possíveis diferentes desses atendimentos.

Configuração 1

G4 atende C3; enquanto G2 atende C1; G3 atende C5; G1 atende C2; e G5 atende C4.

Configuração 2

G4 atende C1; enquanto G2 atende C3; G3 atende C5; G1 atende C2; e G5 atende C4.

Configuração 3

G1 atende C1; enquanto G2 atende C2; G3 atende C3; G4 atende C4; e G5 atende C5.

Incluindo os três exemplos acima, quantas são as diferentes configurações possíveis desses atendimentos?

As instituições participantes envolvidas no compartilhamento de dados ou serviços do Open Finance, regulamentado pelo Banco Central do Brasil, devem assegurar a possibilidade da revogação do respectivo consentimento, a qualquer tempo, mediante solicitação do cliente, por meio de procedimento seguro, ágil, preciso e conveniente, observado o disposto na legislação e regulamentação em vigor.

Essa revogação deve ser efetuada com observância dos seguintes prazos:

Um cidadão é responsável pela gerência de dados pessoais da sociedade empresária V e recebe consulta sobre como determinado dado pode perder a possibilidade de associação, direta ou indireta, a um indivíduo.

A utilização de meios técnicos razoáveis e disponíveis no momento do tratamento dos dados, nos termos da Lei n° 13.709, de 14 de agosto de 2018, é denominada

No regime cambial conhecido como de “flutuação suja” (dirty floating), a taxa de câmbio é determinada pela

Um usuário do navegador web Microsoft Edge deseja evitar que essa aplicação ofereça salvar o nome de login e a senha pessoal que são preenchidos nos formulários de autenticação de páginas Web. Para realizar essa ação nesse navegador, o usuário deve, primeiro, abrir o menu de Configurações e mais (Alt+F) e selecionar a opção Configurações, para ter acesso às opções de configuração.

Depois, para desativar a opção Oferecer para salvar senhas, o usuário deve acessar a opção de configuração

O Firewall do Windows 10 possui listas de controle de acesso padronizadas que são compostas de regras que determinam o tráfego permitido na entrada e na saída da interface de rede do computador para diferentes perfis de rede.

O perfil da rede do Firewall do Windows 10 no qual o computador permanece oculto de outros dispositivos na rede e não pode ser usado em compartilhamento de arquivos e de impressoras é o

A empresa responsável por um empreendimento imobiliário implantou um sistema de apoio à decisão baseado em decisões não estruturadas.

Nesse contexto, esse sistema deve

O uso do acento grave indicativo da crase atende às exigências da norma-padrão da língua portuguesa em:

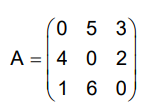

Em uma cidade, as empresas tendem a se tornar clientes de três grandes bancos (1, 2 e 3). Na matriz A, apresentada a seguir, o elemento da linha i e da coluna j representa o número de empresas que deixaram de ser clientes do banco i e se tornaram clientes do banco j no último triênio.

Com base apenas na matriz A, no último triênio, o banco 2 teve um aumento de quantas empresas clientes?

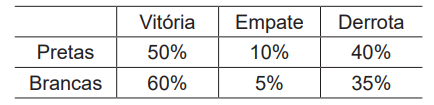

Em uma plataforma de xadrez on-line, as estatísticas de um certo jogador são dadas na Tabela abaixo, em que se mostra a porcentagem de vitórias, empates e derrotas quando ele joga de brancas e quando ele joga de pretas.

Sabe-se, também, que o número de vezes em que esse jogador empatou de brancas foi duas vezes maior que de pretas.

Qual a razão entre o número de vitórias de pretas e o número total de vitórias?

Embora não haja consenso sobre a origem da moeda, a justificativa reconhecida e mais aceita para a sua disseminação como intermediária de trocas é que ela evitou a(o)

O Sistema Financeiro abriga o conjunto dos mercados monetário, cambial, de crédito e de capitais. No trecho seguinte, Mário Henrique Simonsen e Rubens Penha Cysne definem, de forma simplificada, o Sistema Monetário:

No mercado monetário brasileiro, os bancos comerciais criam moeda nacional quando aumentam as(os)

A taxa de câmbio é definida, convencionalmente, como o preço de uma unidade de moeda estrangeira em termos da moeda nacional, ou seja, no Brasil, R$/US$. Considere as seguintes taxas de câmbio (PTAX) informadas pelo Banco Central do Brasil:

22/12/2022: 1US$ = R$5,1865

23/12/2022: 1US$ = R$5,1439

No dia 23/12/2022, comparativamente ao dia anterior, o Real brasileiro, em relação ao Dólar norte-americano, registrou

Os programas Microsoft Edge e Mozilla Firefox são dois dos navegadores Web muito utilizados.

As pesquisas na Web, realizadas por um usuário por meio da barra de pesquisa e endereços do Microsoft Edge, utilizam

Uma empresa do ramo financeiro deseja criar uma conta em uma rede social na internet, com o objetivo de estabelecer conexões entre clientes, funcionários e mercado, além de conexões com outras empresas de ramos diferentes do seu. A rede social a ser escolhida pela empresa deve também: ter foco mais voltado para o mundo profissional, permitindo à empresa procurar profissionais disponíveis no mercado; divulgar inserção de vagas na empresa, para que outros usuários dessa rede possam se candidatar a elas; e estabelecer novos networkings.

A rede social que atende aos objetivos apresentados é o

O MS Word do Office 365 em português possui, para textos, o seguinte recurso:

No trecho “Ainda que não exista uma concepção única sobre o empreendedorismo social” (parágrafo 1), a expressão destacada pode ser substituída, sem prejuízo do sentido do texto, por

Ao decidir pela aplicação em um ativo financeiro, os investidores levam em conta a chamada taxa de juros real ex-ante.

Se eles considerarem a taxa de juros SELIC, o índice da taxa de juros real ex-ante para os próximos 12 meses é entendido como o índice da

O banco de dados de uma empresa que comercializa seguros pessoais possui as seguintes tabelas:

Pessoa (email, nome, unidadeFederativaNascimento, faixaEtaria)

UF (sigla, nome)

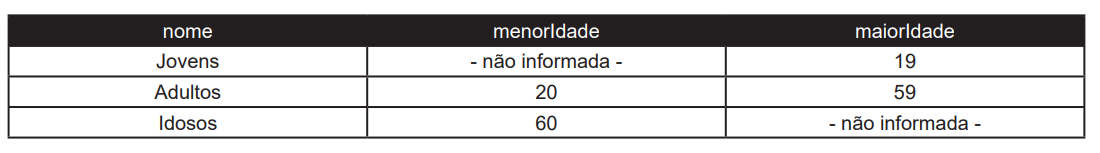

Faixa (nome, menorIdade, maiorIdade)

A coluna "unidadeFederativaNascimento" da tabela Pessoa é uma chave estrangeira que referencia a coluna "sigla" da tabela UF; a coluna "faixaEtaria" da tabela Pessoa é uma chave estrangeira que aponta para a coluna "nome" da tabela Faixa.

A tabela Faixa possui os seguintes dados:

Considere o seguinte comando:

SELECT COUNT(*)

FROM Pessoa P, Faixa F

WHERE P.faixaEtaria = F.nome

AND P.unidadeFederativaNascimento = 'RJ'

AND F.maiorIdade <= 19

Esse comando SQL

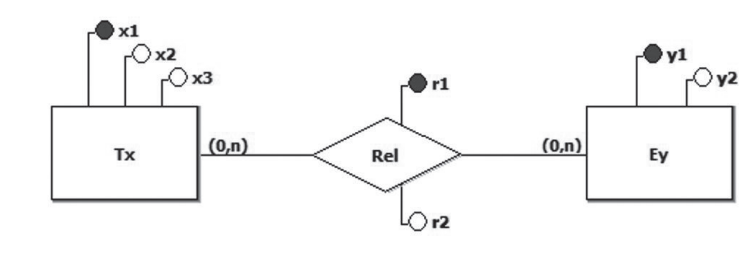

Considere o seguinte diagrama E-R:

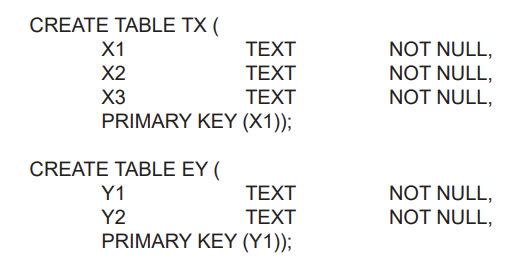

Foi criado um conjunto de tabelas relacionais, a partir do modelo E-R acima. Uma vez que as regras de transformações de entidades e relações para tabelas relacionais independem dos tipos de dados dos atributos, todos os atributos do modelo E-R acima foram tratados como itens de dados do tipo cadeia de caracteres (TEXT).

As tabelas resultantes são as seguintes:

Qual transformação da relação Rel irá preservar a semântica do diagrama E-R apresentado?

Existe uma versão online dos principais aplicativos do Pacote Microsoft Office na Internet. A Microsoft denominou oficialmente esse recurso com o nome:

Assinale a alternativa que preencha corretamente a lacuna.

“São Poderes da União, independentes e harmônicos entre si, ______.”

Violência escolar é uma questão que insiste em fazer parte das discussões da sociedade educacional. Há muito que se discute o tema,

bem como, se propõe ações educativas para a solução desse problema. Educadores explicam que o bullying é um tipo de violência específica e não pode ser banalizado ou negligenciado, dado que as consequências desta prática, interferem também em evasão e fracasso escolar e adoecimento emocional dos alunos vitimados. Analise as afirmativas abaixo.

I. O bullying é uma violência sistemática (repetitiva) que é praticada ao longo do tempo contra uma ou mais vítimas.

II. O bullying é uma violência sistemática (repetitiva) que é praticada somente por alunos mais velhos contra alunos mais novos.

III. O bullying é praticado intencionalmente sem motivos aparentes que justifiquem sua existência.

IV. O bullying apresenta-se na forma de desequilíbrio de poder entre agressor e vítima.

Assinale a alternativa correta.