Inspirada na declaração da independência americana de 1776 e no espírito filosófico do século XVII, a Declaração dos Direitos do Homem e do Cidadão de 1789 marca o fim do Antigo Regime e o início de uma nova era. Expressamente visada pela Constituição da Vª República, hoje ela faz parte de nossos textos de referência. (Disponível em A Declaração dos Direitos do Homem e do Cidadão - La France au Brésil (ambafrance.org). Acesso em 25 jul. 2022).

Levando em consideração a Declaração dos Direitos do Homem e do Cidadão, analise as afirmativas abaixo:

I. A Declaração dos Direitos do Homem e do Cidadão é um documento muito importante para os Direitos Humanos e é composta de um preâmbulo e 10 artigos, referentes aos indivíduos e à Nação.

II. O seu artigo 1º, dispões que “Os homens nascem e são livres e iguais em direitos. As distinções sociais só podem ter como fundamento a utilidade comum”.

III. A Declaração dos Direitos do Homem e do Cidadão reconhece a igualdade, especialmente perante a lei e a justiça, e reforça o princípio da separação entre os poderes.

IV. A Declaração dos Direitos do Homem e do Cidadão define direitos naturais e imprescritíveis, como a liberdade, a propriedade, a segurança e a resistência à opressão.

V. Na Declaração dos Direitos do Homem e do Cidadão, a comunicação de ideias e opiniões, apesar de ser um dos preciosos direitos do homem, não ocorre de maneira completamente livre, e por este motivo, o cidadão não pode falar, escrever, imprimir livremente tudo o que desejar.

Estão corretas as afirmativas:

No que se refere à contribuição de Cesare Lombroso para a Criminologia, assinale a alternativa incorreta.

No que concerne ao perfilamento criminal, assinale a alternativa incorreta.

Professora de violão, o seu sonho secreto fora sempre o violino, entretanto.

O termo sublinhado assinala, no contexto, uma

Atenção: As questões de números 21 a 23 referem-se ao conteúdo Programático de Noções de Direito Constitucional e foram baseadas na Constituição Federal de 1988.

Com relação aos recursos minerais e às terras tradicionalmente ocupadas pelos índios:

Considere duas ferramentas 1 e 2 que permitem a criação de workflows e criam, testam, publicam, fazem o release e implantam código automaticamente.

– Similaridades entre as ferramentas 1 e 2 para a configuração de workflow: os arquivos são escritos em YAML e armazenados no repositório; workflows incluem um ou mais jobs; jobs incluem um ou mais passos ou comandos individuais; passos ou atividades podem ser reutilizados ou compartilhados com a comunidade.

– Diferenças principais ao se fazer a migração da ferramenta 1 para a ferramenta 2: o paralelismo de teste automático da ferramenta 1 agrupa automaticamente os testes de acordo com as regras especificadas pelo usuário ou informações históricas de tempo e essa funcionalidade não está incorporada na ferramenta 2.

– Ao fazer a migração de workflows: a ferramenta 1 define workflows no arquivo config.yml, que permite configurar mais de um workflow. A ferramenta 2 requer um arquivo de workflow para cada workflow e será necessário criar um novo arquivo de workflow para cada workflow configurado em config.yml.

Pelas características apresentadas, as ferramentas 1 e 2 correspondem, correta e respectivamente, a

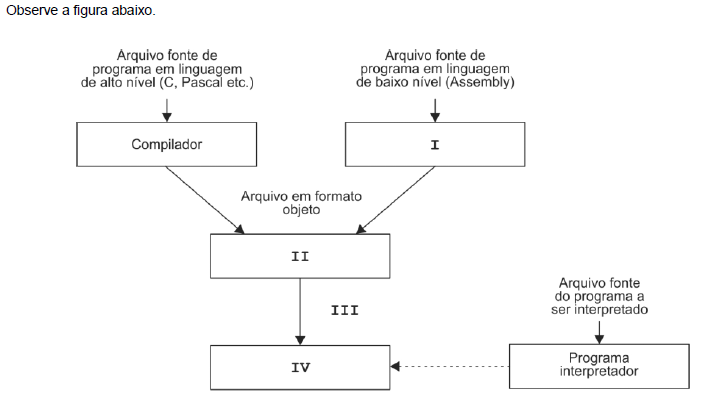

Acerca dos aplicativos e arquivos envolvidos no processo de execução de programas:

Para implementar aplicações que possuem as características de Progressive Web Applications (PWAs) os desenvolvedores usam principalmente duas tecnologias disponíveis na maioria dos navegadores modernos. Uma delas é composta pelos service workers, utilizados para habilitar o processamento em segundo plano. A outra é utilizada para tornar o aplicativo web instalável, conhecida como

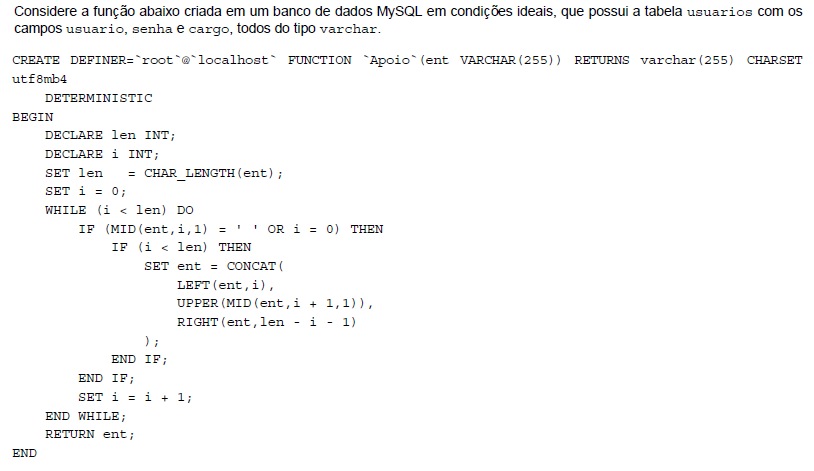

Esta função foi executada pelo comando abaixo.

SELECT Apoio(cargo) from usuarios;

Espera-se, como resultado, uma lista com os conteúdos do campo cargo

No PostgreSQL deseja-se fazer uma cópia dos nomes das colunas (sem os dados) de uma tabela chamada cliente para backup_cliente e, depois, inserir apenas os primeiros três registros (linhas) da tabela cliente na tabela backup_cliente.

Para realizar essa tarefa utilizam-se os comandos

Uma vez que o sistema tenha sido totalmente integrado, é possível testá-lo para propriedades emergentes, como desempenho e confiabilidade. Os testes de desempenho precisam ser projetados para

Pesquisando sobre protocolos de comunicação de dados, um Analista necessitou informações a respeito de protocolo utilizado em serviços de mensageria como o Messenger, WhatsApp ou Telegram, por exemplo. Verificou que esse tipo de serviço utiliza um protocolo baseado em XML que satisfaz a definição de um padrão aberto. Foi desenvolvido originalmente para mensagens instantâneas e informação de presença, formalizado pelo IETF. Trata-se do protocolo

Havendo ajustado com um vizinho irmos à missa do galo, preferi não dormir (1o parágrafo) Em relação à oração que o sucede, o trecho sublinhado expressa ideia de

pedi-lhe que me levasse consigo (2o parágrafo)

Ao se transpor esse trecho para o discurso direto, o verbo sublinhado assume a seguinte forma:

No trecho For any organization, building and managing its own IT infrastructure or data centers is a huge challenge (1o parágrafo), o segmento sublinhado tem sentido equivalente, em português, a

De acordo com o Código de Ética dos Servidores do Poder Judiciário do Estado do Ceará (aprovado pela Resolução no 08/2017 do Órgão especial do TJ do Estado do Ceará – Anexo I), quando se tratar de servidor ocupante dos cargos de Alta Gestão e quando se tratar dos demais servidores, a Comissão de Ética e Disciplina deverá comunicar a instauração do processo de apuração ao envolvido, com imediata ciência,

Atenção: As questões de números 24 a 26 referem-se ao Conteúdo Programático de Noções de Direito Administrativo.

A Lei estadual no 14.786/2010, que dispõe sobre o plano de cargos, carreiras e remuneração dos servidores do quadro III – Poder Judiciário do Estado do Ceará, estabelece sua composição em

Durante uma pesquisa sobre o uso de protocolos de gerenciamento de redes, um Analista observou que, para realizar suas tarefas de gerenciamento, o SNMP usa, dentre outros, um protocolo auxiliar que é o

No IPv6, um mecanismo foi acrescentado para permitir que a origem solicite tratamento especial de um pacote. Ele identifica, juntamente com os campos Source Address e Destination Address, o fluxo ao qual o pacote pertence. Permite associar datagramas que fazem parte da comunicação entre duas aplicações. Esse mecanismo pode ser usado para suportar tráfego como áudio e vídeo em tempo real. Trata-se do

Com base na documentação do Azure, considere:

I. Algo que você sabe, normalmente, uma senha.

II. Algo que você tem, como um dispositivo confiável que não seja facilmente duplicado, como um telefone ou uma chave de hardware.

III. Algo que você imagina, como um pseudônimo, um apelido, um personagem.

IV. Algo que você é, como uma biometria, uma impressão digital ou uma verificação facial.

A autenticação multifator do Azure AD funciona, segundo a documentação, exigindo dois ou mais dos métodos de autenticação válidos contidos APENAS em

Considerando-se o contexto, traduz-se adequadamente o sentido de um segmento do texto em:

À luz do que dispõe o Estatuto dos Servidores Públicos Federais (Lei no 8.112/1990), acerca dos direitos e vantagens ali estabelecidos,

Considere que, em um computador com um sistema operacional de 64 bits, deseja-se armazenar o seguinte valor em hexadecimal:

F1FAEBD416

Com base nestes dados, é correto afirmar que

Para o mundo externo que se comunica com a Plataforma Digital do Poder Judiciário Brasileiro (PDPJ-Br), através de chamadas diretas de REST APIs, a comunicação a respeito de eventos disparados pelos serviços, sistemas ou módulos da PDPJ será feita através de um mecanismo que realiza a indicação, ao serviço de notificações da PDPJ, de endpoints dos sistemas processuais dos Tribunais que serão acionados quando os referidos eventos ocorrerem. Este mecanismo é denominado

No H2 Database, para remover todas as linhas da tabela cliente, que não possui restrições de chave estrangeira, sem possibilidade de rollback, utiliza-se o comando

Para verificar a autenticidade e a integridade de um certificado digital são usados os campos de

Um Técnico está criando uma Document Type Definition (DTD) para definir a estrutura, os elementos e atributos válidos de um documento XML. Para definir que o elemento processo deve conter os elementos id, data e vara, o técnico deve usar a instrução

Um Técnico verificou, corretamente, que a multiplexação por canais de tempo