Os bueiros são obras que têm por objetivo permitir a passagem livre das águas, de um lado para outro dos aterros, por baixo destes.

Chama-se bueiro esconso aquele que:

O DNIT é responsável por administrar e gerenciar a execução de programas de construção, operação, manutenção e restauração da infraestrutura aquaviária.

Atualmente, uma das atribuições do DNIT é operar um sistema que conta com 47 IP4.

A sigla IP4 corresponde a:

No DNIT, no processo de medição e pagamento do serviço que foi efetivamente realizado, a assinatura do Atestado de Execução dos Serviços deverá ser feita, obrigatoriamente:

As rodovias do Subsistema Rodoviário Federal são designadas pelo símbolo “BR”, seguido de um número composto por 3 (três) algarismos, sendo que o primeiro indica a categoria da rodovia.

Assim, pode-se dizer que a BR-377 é uma rodovia:

O administrador de um servidor web configurado com sistema operacional Linux necessita economizar espaço em disco para ler arquivos que foram previamente compactados com gzip, sem descompactá-los.

O comando que ele deverá utilizar é o:

Situação hipotética 1A3-II

Pablo, estudante de direito aprovado em concurso público, foi preso por suspeita de tentativa de roubo, à mão armada, de um celular avaliado em R$ 800,00. Seu nome, o de sua mãe, sua idade e seu local de nascimento coincidiam com as informações apuradas na investigação. Além disso, dados de localização do

celular de Pablo, um aparelho de última geração avaliado em mais de R$ 5 mil, indicaram que ele estava na cidade na época do

crime.

Em sua defesa, ele alegou o que se segue.

P1: “Eu estava na cidade porque fui fazer concurso público.”

P2: “Meu celular vale muito mais que o que me acusam de tentar roubar.”

P3: “Se meu celular vale muito mais que o que me acusam de tentar roubar, não preciso tentar roubá-lo.”

P4: “Se não preciso tentar roubá-lo, não cometi esse crime.”

C: “Logo, não cometi esse crime.”

Com base na situação hipotética 1A3-II, assinale a opção que indica o número de linhas da tabela-verdade da proposição P3.

Em relação ao uso do correio eletrônico (email) no âmbito da correspondência oficial, assinale a opção correta, com base no Manual de Redação da Presidência da República.

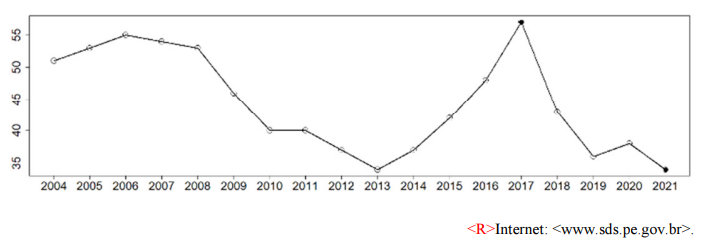

A figura precedente mostra a evolução temporal da taxa de determinado crime, de 2004 a 2021, com valores por 100 mil habitantes, no estado de Pernambuco. Nesse período, essa taxa atingiu o pico em 2017 (57 por 100 mil habitantes), alcançando o menor patamar dessa série histórica em 2021 (34 por 100 mil

habitantes). A diferença entre esses extremos, de 23 por 100 mil habitantes, representa uma medida de dispersão conhecida como

De acordo com as Normas Brasileiras de Contabilidade, a demonstração de resultado do exercício deve apresentar

Julgue os itens a seguir, relativos a atos e fatos administrativos.

I A compra, à vista, de mercadorias para revenda constitui um fato administrativo permutativo.

II A compra de um veículo, com 50% do pagamento em dinheiro e 50% financiado, é um exemplo de fato administrativo misto.

III O pagamento de um título vencido e acrescido de juros moratórios e multa é um fato administrativo modificativo.

Assinale a opção correta.

Considere que um pesquisador deseje estimar a média populacional de uma variável de interesse mediante amostragem aleatória simples com reposição. Nesse caso, para que o erro padrão da média amostral seja igual a 4% do desvio padrão populacional dessa variável de interesse, o tamanho da amostra deverá ser igual a

O objetivo principal do protocolo TLS é fornecer um canal seguro entre dois pares que estão se comunicando.

Com relação ao TSL, avalie se as afirmativas a seguir são verdadeiras (V) ou falsas (F).

( ) Autenticação – O lado servidor do canal é sempre autenticado; o lado do cliente é opcionalmente autenticado e a autenticação pode acontecer por meio de criptografia simétrica (por exemplo, AES ou RC4 ou IDEA).

( ) Confidencialidade – Os dados enviados pelo canal após o estabelecimento são visíveis apenas para os endpoints. TLS não esconde o comprimento dos dados que ele transmite, embora os endpoints sejam capazes de preencher TLS, a fim de ocultar comprimentos e melhorar a proteção contra técnicas de análise de tráfego.

( ) O TLS consiste em dois componentes principais, um protocolo de criptografia e um protocolo de registro que utiliza os parâmetros estabelecidos pelo protocolo de criptografia para proteger o tráfego entre pares que estão se comunicando.

As afirmativas são, respectivamente:

A arquitetura de três camadas, tradicional nos SBGDs relacionais, pode ser usada para explicar o conceito de independência de dados.

A esse respeito, avalie se as afirmativas a seguir são verdadeiras (V) ou falsas (F).

( ) Existem três tipos de independência de dados no SGBDs relacionais: a independência lógica, a semântica e a física.

( ) A independência lógica dos dados é a capacidade de alterar o esquema conceitual sem ter que alterar esquemas externos ou programas aplicativos. É possível alterar o esquema conceitual para expandir o banco de dados, para alterar restrições ou para reduzir o banco de dados (removendo um tipo de registro ou itens de dados).

( ) A independência física dos dados é a capacidade de alterar o esquema interno sem ter que alterar o esquema conceitual. No entanto, os esquemas externos também precisam ser alterados.

As afirmativas são, respectivamente:

Acerca de microsserviços, avalie se as afirmativas a seguir são verdadeiras (V) ou falsas (F).

( ) A camada de orquestração é responsável por monitorar o desempenho dos microsserviços, identificar gargalos e gerenciar a execução dos microsserviços.

( ) O particionamento inteligente pode ser usado para categorizar microsserviços com base em seu uso e dependência de outros microsserviços, garantindo uma alocação eficiente de recursos.

( ) A orquestração de microsserviços se concentra principalmente no gerenciamento da implantação e execução de aplicativos monolíticos, em vez de microsserviços.

As afirmativas são, respectivamente:

Determinado órgão público, em observância às suas atribuições legais, vem colaborando com as unidades federativas para a realização de cursos de formação de pessoal penitenciário e de ensino profissionalizante do condenado e do internado.

Considerando as disposições da Lei no 7.210/1984, é correto afirmar que a referida atribuição pertence: