Em sua essência, empresas como o Google e o Facebook estão no mesmo ramo de negócio que a Agência de Segurança Nacional (NSA) do governo dos EUA. Elas coletam uma grande quantidade de informações sobre os usuários, armazenam, integram e utilizam essas informações para prever o comportamento individual e de um grupo, e depois as vendem para anunciantes e outros mais. Essa semelhança gerou parceiros naturais para a NSA, e é por isso que eles foram abordados para fazer parte do PRISM, o programa de vigilância secreta da internet. Ao contrário de agências de inteligência, que espionam linhas de telecomunicações internacionais, o complexo de vigilância comercial atrai bilhões de seres humanos com a promessa de “serviços gratuitos". Seu modelo de negócio é a destruição industrial da privacidade. E mesmo os maiores críticos da vigilância da NSA não parecem estar pedindo o fim do Google e do Facebook.

Considerando-se que, em 1945, grande parte do mundo passou a enfrentar meio século da tirania em consequência da bomba atômica, em 2015 enfrentaremos a propagação inexorável da vigilância em massa invasiva e a transferência de poder para aqueles conectados às suas superestruturas. É muito cedo para dizer se o lado “democrático" ou o lado “tirânico" da internet finalmente vencerá. Mas reconhecê-los – e percebê-los como o campo de luta – é o primeiro passo para se posicionar efetivamente junto com a grande maioria das pessoas.

A humanidade agora não pode mais rejeitar a internet, mas também não pode se render a ela. Ao contrário, temos que lutar por ela. Assim como os primórdios das armas atômicas inauguraram a Guerra Fria, a lógica da internet é a chave para entender a iminente guerra em prol do centro intelectual da nossa civilização.

Em um terreno retangular, cuja medida do perímetro é igual a P, a razão entre as medidas de comprimento (C) e largura (L), nessa ordem, é 5/2 . Desse modo, é correto afirmar que

Sabe-se que Débora é 5 centímetros mais baixa que Antonio e 4 centímetros mais alta que Mirian. Sabe-se, também, que Eduardo é 3 centímetros mais alto que Antonio e 12 centímetros mais alto que Carlos. Se for verdadeiro que Carlos é 10 centímetros mais alto que Wilson, que mede 1,65 metro, então é correto afirmar que a altura de Antonio, em metro, será

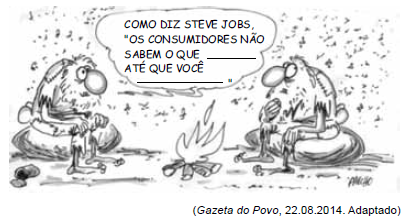

Leia a charge para responder à questão.

Na fala da personagem, as aspas utilizadas indicam

Em sua essência, empresas como o Google e o Facebook estão no mesmo ramo de negócio que a Agência de Segurança Nacional (NSA) do governo dos EUA. Elas coletam uma grande quantidade de informações sobre os usuários, armazenam, integram e utilizam essas informações para prever o comportamento individual e de um grupo, e depois as vendem para anunciantes e outros mais. Essa semelhança gerou parceiros naturais para a NSA, e é por isso que eles foram abordados para fazer parte do PRISM, o programa de vigilância secreta da internet. Ao contrário de agências de inteligência, que espionam linhas de telecomunicações internacionais, o complexo de vigilância comercial atrai bilhões de seres humanos com a promessa de “serviços gratuitos". Seu modelo de negócio é a destruição industrial da privacidade. E mesmo os maiores críticos da vigilância da NSA não parecem estar pedindo o fim do Google e do Facebook.

Considerando-se que, em 1945, grande parte do mundo passou a enfrentar meio século da tirania em consequência da bomba atômica, em 2015 enfrentaremos a propagação inexorável da vigilância em massa invasiva e a transferência de poder para aqueles conectados às suas superestruturas. É muito cedo para dizer se o lado “democrático" ou o lado “tirânico" da internet finalmente vencerá. Mas reconhecê-los – e percebê-los como o campo de luta – é o primeiro passo para se posicionar efetivamente junto com a grande maioria das pessoas.

A humanidade agora não pode mais rejeitar a internet, mas também não pode se render a ela. Ao contrário, temos que lutar por ela. Assim como os primórdios das armas atômicas inauguraram a Guerra Fria, a lógica da internet é a chave para entender a iminente guerra em prol do centro intelectual da nossa civilização.

Sabe-se que todos os primos de Vanderlei são funcionários públicos e que todos os primos de Marcelo não são funcionários públicos. Dessa forma, deduz-se corretamente que

Nos sistemas operacionais Linux, o diretório raiz do sistema é identificado pelo caractere

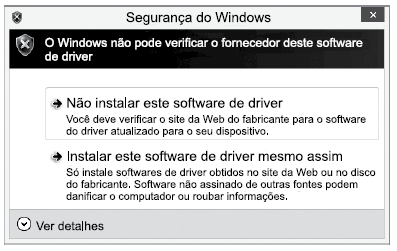

Durante a instalação de um driver em um computador executando o Windows, um administrador recebeu a s eguinte mensagem:

Essa mensagem apareceu porque

Para alterar o nome que identifica o computador na rede, em uma estação Windows 7, deve-se acessar as configurações pelo caminho:

Embora o RAID 0 (zero) seja o nível com maior aproveitamento de espaço de armazenamento em relação a outros níveis RAID, ele

Em um arranjo RAID 6 com 10 discos, pode haver falha simultânea em até