Quando um veículo ferroviário percorre um trecho em curva, fica sujeito à ação de uma força centrífuga, que força os frisos das rodas contra o trilho externo da curva, acelerando o processo de desgaste tanto dos frisos quanto dos trilhos. Para minimizar esses efeitos indesejáveis, implanta-se a superelevação, que é a inclinação da via nas curvas.

Acerca da superelevação, analise as afirmativas a seguir.

I. Ela reduz os defeitos superficiais e desgastes dos trilhos e do material rodante.

II. Ela deve ser inferior a um valor máximo por problemas de drenagem da via.

III. Ela é medida pela diferença de altura entre o trilho externo e o interno num determinado ponto da curva.

Está correto o que se afirma em:

Os caminhos de serviço são vias implantadas e/ou utilizadas em caráter provisório, de modo a propiciar o deslocamento de equipamentos e veículos, para atenderem às várias finalidades inerentes à execução das obras. Portanto, devem estar submetidos a serviço de manutenção atento e permanente.

Assinale a opção que indica o equipamento normalmente utilizado para essa manutenção, que, inclusive, é considerado no SICRO para cálculo do seu custo.

Infraestrutura como código (IaC) é uma forma de gerenciamento e provisionamento de infraestrutura por meio de código em vez de processos manuais.

Com relação às três práticas para implementar IaC, analise as afirmativas a seguir.

I. Definir todas as suas coisas como código é uma prática básica para fazer alterações rápidas e de modo confiável. Os principais motivos para a adoção dessa prática são a interoperabilidade, a consistência e a acessibilidade.

II. Testar e entregar continuamente todo o trabalho em andamento é uma prática onde as equipes de infraestrutura são rigorosas nos testes. Eles usam a automação para implantar e testar o sistema como um todo antes de testar e integrar todos os módulos desenvolvidos por todos os envolvidos.

III. Construir peças pequenas e simples, que os membros da equipe podem alterar independentemente é uma prática essencial, pois muitas equipes enfrentam dificuldades quando seus sistemas são grandes e fortemente acoplados. Quanto maior um sistema, mais difícil mudá-lo e mais fácil quebrar.

Está correto o que se afirma em:

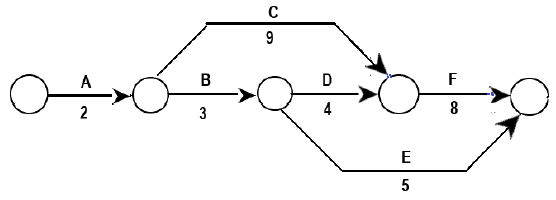

No desenvolvimento do planejamento da etapa de uma obra, chegou-se ao diagrama de flechas apresentado a seguir, onde estão assinaladas as atividades a serem desenvolvidas e os respectivos tempos de execução, em dias.

Com base nesse diagrama, considere as afirmativas:

I. A folga da atividade E é de 2 dias.

II. O caminho crítico é A – B – D – F.

III. Admitindo-se que se possa contratar mão-de-obra suficiente para que a atividade C tenha duração de 4 dias, o prazo total da obra passa a 17 dias.

Está correto o que se afirma em:

Os bueiros são obras que têm por objetivo permitir a passagem livre das águas, de um lado para outro dos aterros, por baixo destes.

Chama-se bueiro esconso aquele que:

O DNIT é responsável por administrar e gerenciar a execução de programas de construção, operação, manutenção e restauração da infraestrutura aquaviária.

Atualmente, uma das atribuições do DNIT é operar um sistema que conta com 47 IP4.

A sigla IP4 corresponde a:

No DNIT, no processo de medição e pagamento do serviço que foi efetivamente realizado, a assinatura do Atestado de Execução dos Serviços deverá ser feita, obrigatoriamente:

As rodovias do Subsistema Rodoviário Federal são designadas pelo símbolo “BR”, seguido de um número composto por 3 (três) algarismos, sendo que o primeiro indica a categoria da rodovia.

Assim, pode-se dizer que a BR-377 é uma rodovia:

O administrador de um servidor web configurado com sistema operacional Linux necessita economizar espaço em disco para ler arquivos que foram previamente compactados com gzip, sem descompactá-los.

O comando que ele deverá utilizar é o:

O objetivo principal do protocolo TLS é fornecer um canal seguro entre dois pares que estão se comunicando.

Com relação ao TSL, avalie se as afirmativas a seguir são verdadeiras (V) ou falsas (F).

( ) Autenticação – O lado servidor do canal é sempre autenticado; o lado do cliente é opcionalmente autenticado e a autenticação pode acontecer por meio de criptografia simétrica (por exemplo, AES ou RC4 ou IDEA).

( ) Confidencialidade – Os dados enviados pelo canal após o estabelecimento são visíveis apenas para os endpoints. TLS não esconde o comprimento dos dados que ele transmite, embora os endpoints sejam capazes de preencher TLS, a fim de ocultar comprimentos e melhorar a proteção contra técnicas de análise de tráfego.

( ) O TLS consiste em dois componentes principais, um protocolo de criptografia e um protocolo de registro que utiliza os parâmetros estabelecidos pelo protocolo de criptografia para proteger o tráfego entre pares que estão se comunicando.

As afirmativas são, respectivamente:

A arquitetura de três camadas, tradicional nos SBGDs relacionais, pode ser usada para explicar o conceito de independência de dados.

A esse respeito, avalie se as afirmativas a seguir são verdadeiras (V) ou falsas (F).

( ) Existem três tipos de independência de dados no SGBDs relacionais: a independência lógica, a semântica e a física.

( ) A independência lógica dos dados é a capacidade de alterar o esquema conceitual sem ter que alterar esquemas externos ou programas aplicativos. É possível alterar o esquema conceitual para expandir o banco de dados, para alterar restrições ou para reduzir o banco de dados (removendo um tipo de registro ou itens de dados).

( ) A independência física dos dados é a capacidade de alterar o esquema interno sem ter que alterar o esquema conceitual. No entanto, os esquemas externos também precisam ser alterados.

As afirmativas são, respectivamente:

Acerca de microsserviços, avalie se as afirmativas a seguir são verdadeiras (V) ou falsas (F).

( ) A camada de orquestração é responsável por monitorar o desempenho dos microsserviços, identificar gargalos e gerenciar a execução dos microsserviços.

( ) O particionamento inteligente pode ser usado para categorizar microsserviços com base em seu uso e dependência de outros microsserviços, garantindo uma alocação eficiente de recursos.

( ) A orquestração de microsserviços se concentra principalmente no gerenciamento da implantação e execução de aplicativos monolíticos, em vez de microsserviços.

As afirmativas são, respectivamente:

Determinado órgão público, em observância às suas atribuições legais, vem colaborando com as unidades federativas para a realização de cursos de formação de pessoal penitenciário e de ensino profissionalizante do condenado e do internado.

Considerando as disposições da Lei no 7.210/1984, é correto afirmar que a referida atribuição pertence:

Considerando as características do regime disciplinar diferenciado, analise as afirmativas a seguir:

I. Entrevistas sempre monitoradas, inclusive aquelas com a defesa técnica, em instalações equipadas para impedir o contato físico e a passagem de objetos, salvo expressa autorização do diretor do estabelecimento em contrário.

II. Participação em audiências judiciais preferencialmente de forma presencial, nas dependências do fórum, garantindo-se a participação do defensor no mesmo ambiente do preso.

III. Duração máxima de até dois anos, sem prejuízo de repetição da sanção por nova falta grave de mesma espécie.

IV. Fiscalização do conteúdo da correspondência.

Segundo as disposições da Lei no 7.210/1984, é característica do regime disciplinar diferenciado o que se afirma em:

Com relação ao protocolo OAuth e segurança de código, avalie se as afirmativas a seguir são verdadeiras (V) ou falsas (F).

( ) A parte de “auth” da “OAuth” se refere a autorização, não a autenticação.

( ) Dentre as práticas recomendadas para criar um aplicativo OAuth, podem ser citadas: usar escopos mínimos, criptografar os tokens de acesso do usuário e proteger as credenciais do aplicativo.

( ) Dentre os riscos de segurança mais comuns associados às Application Programming Interfaces (APIs, ou Interfaces de Programação de Aplicação) listados no API Security Top 10 da Open Worldwide Application Security Project (OWASP) consta como vulnerabilidade a implementação incorreta de mecanismos de autenticação, que é responsável pela exposição do fluxo de negócios por comprometer o sistema de identificar dos equipamentos de origem do incidente de segurança.

As afirmativas são, respectivamente: