A alavancagem financeira impacta o fator de risco sistêmico de um

ativo financeiro ou real, assim como o custo do capital.

A esse respeito, considere a expressão:

![]()

em que: 0 < t < 1, CP é o valor do capital próprio, D o valor da

Dívida,

As empresas estatais, ao realizarem licitações, devem seguir a Lei nº 13.303/2016, que estabelece normas para esses processos e

contratos. Os contratos resultantes devem ser rigorosamente geridos para garantir o cumprimento das cláusulas, incluindo a

fiscalização dos serviços e a aplicação de penalidades em casos de inadimplência.

Assinale a opção que apresenta a situação na qual as empresas

públicas são dispensadas da precedência de licitação.

Assinale a opção que indica a frase em que a substituição de um infinitivo pelo substantivo correspondente foi feita de forma

inadequada.

Com base na Lei n.º 4.320/1964, assinale a opção correta com relação ao controle da execução orçamentária.

A Declaração Universal dos Direitos Humanos (DUDH) — Resolução 217-A (III) da Assembleia Geral das Nações Unidas, 1948 constitui parâmetro mínimo para a proteção dos direitos humanos em âmbito mundial.

Sobre esse documento, assinale V para a afirmativa verdadeira e F para a falsa.

( ) A DUDH é o primeiro tratado internacional firmado pelo Brasil, o qual defendeu a sua aprovação na reunião da ONU.

( ) Declara que todos os seres humanos nascem livres e iguais em dignidade e direitos.

( ) Todos os seres humanos nascem iguais em dignidade e direitos, portanto, todas as políticas afirmativas são ilegais.

As afirmativas são, respectivamente:

O protocolo IPSEC (Internet Protocol Security) é amplamente utilizado para proteger comunicações IP com autenticação e

criptografia.

O protocolo IPSEC pode operar em dois modos principais: modo transporte e modo túnel. Compreender a diferença entre esses

modos é crucial para a implementação eficaz de segurança nas comunicações.

Nesse sentido, assinale a opção que apresenta a principal diferença entre eles.

A concepção do endereçamento IPv6 foi essencial para suprir à escassez de endereços no IPv4, oferecendo maior oferta de

endereços para dispositivos em redes de dados, melhor segurança e suporte aprimorado para novas tecnologias.

Sobre o endereçamento IPv6, analise as afirmativas a seguir.

I. O EUI-64 (Extended Unique Identifier-64) é um método que

permite que as máquinas utilizem os 48 bits do seu endereço

MAC para gerar os 64 bits menos significativos do endereço IPv6.

Isso é feito por meio da inserção dos hexadecimais “FFFE” no

meio do endereço MAC original e da inversão de valor do bit 7,

(7º bit da esquerda para a direita) do mesmo endereço MAC.

II. No endereçamento IPv6 são admitidas as formas de

encaminhamento de pacotes unicast, multicast, anycast e

broadcast.

III. Endereços link-local IPv6 são endereços que são válidos

apenas dentro de um único link ou segmento de rede local.

Eles são utilizados para comunicação entre dispositivos na

mesma rede local e não são roteados para outras redes.

Está correto o que se afirma em

A Constituição Federal de 1988 inovou ao fazer expressa menção

a alguns princípios a que se submete a Administração Pública

Direta e Indireta, a saber, os princípios da legalidade, da

impessoalidade, da moralidade administrativa, da publicidade e da

eficiência.

Assinale a opção que indica o princípio que se impõe a todo agente

público de realizar suas atribuições com presteza, perfeição e

rendimento funcional.

A EPE possui ferramentas interativas sobre consumo e oferta de energia, mapeamento de projetos de energia, entre outras.

Avalie se essas ferramentas incluem:

I. Balanço Energético Nacional.

II. Dashboard Biometano-RJ.

III. Inova-e.

Está correto o que se apresenta em

O ITIL V4 introduziu um conjunto de práticas de gerenciamento de serviços que substituiu os processos do ITIL V3, proporcionando

uma abordagem mais holística e flexível para a gestão de serviços.

Tais práticas estão divididas em três categorias principais: Práticas de Gerenciamento Geral, Práticas de Gerenciamento de Serviço e

Práticas de Gerenciamento Técnico.

Assinale a opção que apresenta uma prática de gerenciamento de serviços.

A respeito dos objetivos da utilização de processamento distribuído, avalie as afirmativas a seguir.

I. Garante que os dados e processos sejam protegidos contra

acessos não autorizados e falhas.

II. Facilita o acesso e compartilhamento de recursos remotos,

como periféricos, instalações de armazenamento e serviços

III. Busca ocultar a complexidade da distribuição dos processos e

recursos.

Está correto o que se afirma em

Cinco carros (V, W, X, Y e Z) disputam uma corrida em um autódromo. Dada a largada, no final da primeira volta a ordem dos carros era V – W – X – Y – Z.

Durante a corrida ocorreram, em sequência, as seguintes ultrapassagens:

• o 3º fez uma ultrapassagem;

• o 5º fez duas ultrapassagens;

• o 3º fez duas ultrapassagens;

• o 4º fez duas ultrapassagens.

Depois disso, nenhuma outra ultrapassagem ocorreu e a corrida terminou.

Portanto, o único carro que chegou na mesma posição de partida foi:

Após grande mobilização popular, o Estado Alfa editou a Lei nº X, dispondo sobre os tratamentos e as intervenções terapêuticas mínimas a serem ofertados pelas operadoras de planos de saúde às pessoas com deficiência. A publicação desse diploma normativo foi muito comemorada pela população, mas criticada pelas sociedades empresárias que atuam no setor.

Considerando os balizamentos estabelecidos pela Constituição da República, é correto afirmar que a Lei nº X:

Sobre o uso de assinaturas digitais e certificação digital, analise as afirmativas a seguir.

I. O uso da assinatura digital garante a autenticidade, a

integridade, o não repúdio e a confidencialidade.

II. A assinatura digital está baseada em criptografia assimétrica.

Nesse processo, o usuário remetente utiliza sua chave privada

para criptografar a mensagem. Do outro lado, o usuário

destinatário utiliza a chave pública do emissor para

decriptografar a mensagem.

III. O certificado digital é um atestado eletrônico que guarda

informações sobre seu titular, e é garantido por uma

Autoridade Certificadora (AC).

Está correto o que se afirma em

A Empresa de Pesquisa Energética (EPE) está fortalecendo suas políticas de segurança da informação para proteger dados

sensíveis e garantir a integridade e a disponibilidade dos sistemas.

Considerando a importância da segurança da informação, a EPE irá revisar e reforçar suas políticas de segurança. Assim, a EPE, para

garantir a proteção abrangente das informações, deve garantir

No contexto do funcionamento básico de um computador e seus componentes principais, assinale a afirmativa correta.

Veruska estava estudando os pontos do conteúdo programático do edital do concurso público para o cargo de Analista da Assembleia Legislativa do Estado de Santa Catarina, de modo que entendeu ser pertinente aprofundar os seus conhecimentos acerca dos fundamentos constitucionais relacionados a licitações e contratações pelo Poder Público, assim como a orientação do Supremo Tribunal Federal acerca do tema, notadamente com relação à competência legislativa, vindo a concluir corretamente que:

O Procurador-Geral de Justiça do Ministério Público do Estado Alfa encaminhou projeto de lei complementar à Assembleia Legislativa, visando à criação de 10 (dez) cargos de Promotor de Justiça Substituto, com o que buscava suprir deficiências da carreira.

Ao analisar a proposição, um grupo de Deputados Estaduais apresentou emenda aditiva visando a alterar a entrância das Promotorias de Justiça localizadas nas Comarcas Alfa, Beta e Gama.

À luz dessa narrativa, é correto afirmar que:

Joana, servidora da Assembleia Legislativa do Estado de Santa Catarina, foi informada por uma colega que teria que adotar determinadas providências de ordem administrativa em relação a uma proposição legislativa destinada a regular, com eficácia de lei ordinária, matéria da competência privativa da Assembleia Legislativa.

Ao consultar o Regimento Interno dessa Casa Legislativa, Joana concluiu corretamente que a referida proposição é um projeto de:

Em uma prateleira há 15 latas iguais e vazias. Em algumas delas são colocadas bolinhas pretas e bolinhas brancas. Sabe-se que 7 latas contêm bolinhas pretas, 5 latas contêm bolinhas brancas e 3 latas contém bolinhas pretas e bolinhas brancas.

O número de latas que ficaram vazias é igual a:

Considerando o cronograma de um projeto, analise as afirmativas a seguir.

I. O caminho crítico é a sequência de atividades de um diagrama

de rede que não permite atrasos. Ou seja, se uma atividade

desse caminho atrasar, o projeto também atrasará.

II. Com a determinação de datas de início e término mais cedo e

de início e término mais tarde de cada atividade,

desconsiderando qualquer tipo de limitação de outros

recursos envolvidos, é possível identificar o caminho crítico de

um projeto.

III. A folga livre significa quanto tempo uma atividade pode

atrasar sem que haja impacto no término do projeto.

Está correto o que se afirma em

Um dos objetivos da segurança da informação é garantir a integridade da informação; isso significa que a informação deve

Conforme a norma complementar nº 14/IN01/DSIC/GSIPR, nos órgãos e entidades da administração pública federal é vedado o tratamento em ambiente de computação em nuvem de

O iptables é um firewall de filtragem de pacotes amplamente utilizado pelas organizações para se protegerem contra ameaças de segurança na rede.

Por meio do firewall local iptables de um servidor, é possível bloquear serviços de administração, como o SSH, que utiliza a porta 22.

Para impedir que qualquer endereço IP obtenha acesso ao serviço SSH desse servidor, pode ser utilizada a seguinte regra:

Uma organização pretende utilizar a técnica NAT (Network Address Translation) em sua rede privada corporativa de modo que, dentro da empresa, todo computador tenha um endereço IP exclusivo usado para roteamento do tráfego interno.

O intervalo reservado para redes privadas que permite atribuir a maior quantidade de endereços IP é

O comando do sistema operacional Linux que realiza a operação de juntar o conteúdo dos arquivos trecho.txt e fragmento.txt em um único arquivo documento.txt é:

No contexto do ITIL v4, o Sistema de Valor de Serviço (SVS) desempenha um papel crucial na facilitação da cocriação de valor através da gestão de produtos, serviços e relações.

Considerando os componentes e as funções do SVS, analise as afirmações a seguir.

I. Uma das principais funções do SVS é a Cadeia de Valor de Serviço, que transforma demandas em valor por meio de um conjunto de atividades interconectadas.

II. Práticas de ITIL, tais como Gerenciamento de Problema e Gerenciamento de Mudança, operam independentemente do SVS, não influenciando nem sendo influenciadas pela estratégia global de serviço.

III. O SVS promove a utilização da Governança exclusivamente como um mecanismo de controle, distanciando-se das práticas operacionais e do gerenciamento cotidiano dos serviços de TI.

Está correto o que se afirma em

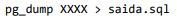

No contexto da administração de um ambiente PostgreSQL, analise o comando a seguir.

O efeito causado pela execução desse comando é

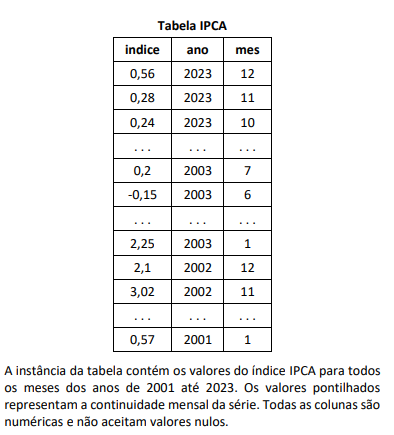

No contexto da tabela IPCA apresentada, analise os dois comandos SQL a seguir.

Sobre a execução desses comandos, assinale a afirmativa correta.

DNS (Domain Name System) é um sistema de nomes de domínios importante para o funcionamento correto da Internet.

A respeito do DNS, assinale a afirmativa correta.