Analise o texto apresentado abaixo, Tanenbaum (2010), p. 23.

“____________________ é basicamente um programa em execução sendo associado a este um espaço de endereçamento, uma lista de posições de memória, que vai de 0 até um máximo, utilizado para ler e escrever. O espaço de endereçamento contém o programa executável, os dados do programa e sua pilha. Também associado a este está um conjunto de recursos, normalmente abrangendo registradores (incluindo o contador de programa e o ponteiro para a pilha), uma lista dos arquivos abertos, alarmes pendentes e todas as demais informações necessárias para executar o programa."

Com base nesse texto, assinale a alternativa que preenche o espaço e completa o sentido do texto apresentado:

Esta técnica realiza a tradução dos endereços IP e portas TCP da rede local para que um computador possa ter acesso à Internet. Também conhecido como masquerading, ela reescreve, por meio de uma tabela hash, os endereços IP de origem de um pacote que passam por um roteador ou firewall para que um computador de uma rede local tenha acesso à internet. O texto refere-se à:

Um endereço físico ou endereço MAC (media access control – controle de acesso ao meio) é um endereço associado a uma interface de comunicação. Pode-se afirmar que:

I. Não existem dois adaptadores com o mesmo endereço.

II. Os endereços utilizam 8 (oito) bytes e tipicamente são expressos em notação hexadecimal.

III. É possível mudar o endereço MAC de um adaptador via Software.

IV – O IEEE (Institute of Electrical and Electronics Engineers) fixa os primeiros 24 bits de um endereço MAC e permite que a empresa crie combinações exclusivas com os últimos bits para cada adaptador.

Estão corretas as afirmativas:

A respeito dos registradores que compõem a unidade central de processamento (CPU), qual o registrador responsável por manter a instrução que está sendo executada no momento em questão?

Considerando os comandos existentes no sistema operacional Linux. Um usuário deseja trocar o nome de um determinado arquivo de newfile para oldfile. Qual o comando que realiza essa alteração?

Um fabricante de memórias para computador tem o objetivo de produzir um tipo de memória não-volátil e que pode ser apagada sem ser removida do circuito. Para isso, o fabricante precisa produzir qual tipo de memória?

O software malicioso, ou malware, atualmente é uma das categorias mais significativas de ameaças a sistemas computacionais. Um malware pode ser definido como um programa que é inserido em um sistema, normalmente escondido, com a intenção de causar danos ou aborrecimentos.

1 - Exibe anúncios integrados ao software.

2 - Capturam as teclas digitadas no teclado de um sistema infectado.

3 - Conjunto de ferramentas usadas por hackers depois que um sistema computacional foi invadido com acesso ao nível raiz (root).

4 - Envia um grande volume de e-mails indesejados.

5 - Vírus que utiliza o código de macro ou de linguagem de script, normalmente embutido em um documento.

Associe ao malware conforme descrição acima:

( ) Keyloggers

( ) Adware

( ) Vírus de macro

( ) Rootkit

( ) Spammers

Carlos recebeu um dinheiro extra da correção de uma antiga caderneta de poupança e resolveu ir às compras. Ele passou por 3 lojas e, em cada uma delas, gastou metade do que possuía. Ao sair da última loja, Carlos deu R$ 10,00 de caixinha para o manobrista e, após toda essa maratona de compras, ainda ficou com R$ 57,00 no bolso.

Nessas condições, o valor originalmente recebido por Carlos foi de:

Ao enviar um e-mail para um grupo de pessoas, qual o recurso que deve ser utilizado para esconder endereço de e-mail de um destinatário.

A Lei 11.892, de 29 de dezembro de 2008, institui a Rede Federal de Educação Profissional, Científica e Tecnológica e cria os Institutos Federais de Educação, Ciência e Tecnologia. Consoante a referida lei, assinale a alternativa correta.

Sobre as funções matemáticas do Excel 2013, qual aquela utilizada para calcular o resto que resulta depois da divisão de um número por outro?

Nos termos do artigo 128 da lei 8.112/90, ao proceder à aplicação das penalidades administrativas serão consideradas a natureza e a gravidade da infração cometida, os danos que dela provierem para o serviço público e:

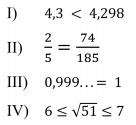

Considere as quatro sentenças abaixo:

É correto afirmar que:

Considerando os comandos existentes no sistema operacional Linux, qual comando mostra o total de espaço em disco nas partições em KB, MB ou GB?

Um administrador deseja trocar o proprietário de toda a hierarquia dos objetos existentes no diretório /ifsp para o grupo gerentes e usuário adm. Qual é o comando correto para fazer essa troca de permissão?