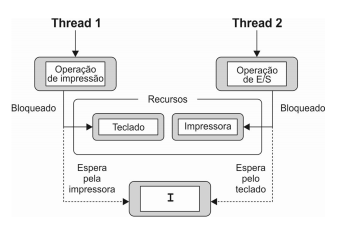

Considere a figura abaixo.

Do ponto de vista do sistema operacional, a situação indica que a caixa I deve ser preenchida com

Um Defensor Público cifrou uma mensagem com sua chave privada e enviou por e-mail para um grupo de colegas de trabalho. Todos os colegas conseguiram decifrar a mensagem, já que conheciam a chave pública do Defensor Público. Na transação garantiu-se

Considere o texto abaixo.

O mecanismo de cálculo citado no texto e o nome de um algoritmo que pode ser utilizado por este mecanismo são, respectivamente,

Em relação às técnicas de criptografia utilizadas na internet para garantia da confidencialidade, assinale a alternativa correta.

Julgue os itens que se seguem acerca dos mecanismos e das políticas de segurança de acordo com a NBR ISO/IEC 17799.

De acordo com a NBR ISO/IEC 17799, convém que o documento da política de segurança da informação de uma organização seja aprovado pela direção, publicado e comunicado para todos os funcionários e todas as partes externas relevantes.

Julgue o item acerca dos firewalls, dos antivírus e do IDS (Intrusion Detection System).

Um IDS pode notificar o administrador do site acerca de um ataque mesmo quando o firewall já o tenha impedido.

A busca por diversas formas de proteger as informações

contidas em seus dispositivos sob quaisquer circunstâncias

levou as empresas a adotarem uma solução que utiliza vários

discos rígidos em uma disposição específica denominada

RAID (Redundant Array os Idependent Drives). Essa solução

cria um subsistema de armazenamento composto por vários

discos individuais, com finalidade de ganhar segurança e

desempenho.

Sobre esse assunto, marque a alternativa correta com a

descrição do nível da RAID responsável por realizar o que

comumente chamamos de mirroring?

Hipoteticamente, para orientar os usuários de computadores do TRE-SP a se prevenirem contra ataques de códigos maliciosos (Malwares), um Analista de Sistemas, além de especificar a instalação de mecanismos de proteção e manter a atualização de programas e do sistema operacional dos computadores, orientou os usuários para não executarem arquivos de pendrives de desconhecidos, pois podem ocorrer ataques, principalmente, do tipo

A autenticação de usuários é um dos principais problemas relativos à segurança de sistemas computacionais. Tradicionalmente se utiliza o recurso usuário/senha para a autenticação. Assim, a verifcação dessas senhas dos usuários, de forma segura, se torna um problema. Indique a alternativa que apresenta a técnica mais comum e segura para a verifcação e o armazenamento de senhas.

Muitas pessoas e empresas têm sofrido o crime de extorsão ao terem os dados de seus computadores criptografados e a solicitação de pagamento para restabelecer o acesso ao usuário (decifragem). Assinale a alternativa que apresenta o nome dado a este tipo de ataque:

Um Analista de Sistemas do TRE-SP deve, hipoteticamente, estabelecer e especificar os controles de segurança de acordo com

a Norma ABNT NBR ISO/IEC 27002:2013. Um dos controles apresenta, dentre outras, as seguintes diretrizes:

I. Mostrar um aviso geral informando que o computador seja acessado somente por usuários autorizados.

II. Não transmitir senhas em texto claro pela rede.

III. Restringir os tempos de conexão para fornecer segurança adicional nas aplicações de alto risco e para reduzir a janela de

oportunidade para acesso não autorizado.

Trata-se do controle:

A infraestrutura de chave pública ou PKI (Public Kev Infrastructure) possui elevada relevância para garantir que o acesso a informações sigilosas em ambientes corporativos seja controlado. Neste contexto, assinale a alternativa que completa correta e respectivamente as lacunas da afirmação abaixo.

A PKI é fundamentada em dois componentes para garantir a autenticidade e a integridade das chaves________: ________ e ________ .

No sistema operacional Windows 7, antes de uma entidade obter acesso a um objeto, ela deve se identificar para o subsistema de segurança. Essa identidade está contida no token de acesso que é recriado cada vez que uma entidade faz logon. Antes de permitir o acesso de uma entidade a um objeto, o sistema operacional verifica e determina se o token de acesso da entidade tem autorização para acessar o objeto e concluir a tarefa desejada. Isso é feito por meio da comparação de informações do token de acesso com as Access Control Entries − ACEs do objeto. Uma ACE

O uso da encriptação é fundamental para manter a segurança das comunicações e transações comerciais na internet. Sobre os algoritmos de encriptação, analise as afirmativas a seguir.

I. O algoritmo RC4 é um algoritmo simétrico de criptografia utilizado nos protocolos Secure Socket Layers (SSL) (para proteger o tráfego Internet) e WEP (para a segurança de redes sem fios).

II. O algoritmo AES é um algoritmo simétrico de criptografia com várias aplicações na internet e na proteção de direitos autorais (DRM) que emprega atualmente chaves com pelo menos 2048 bits.

III. O algoritmo RSA é um algoritmo simétrico de criptografia projetado para ter implementações eficientes tanto em hardware como em software, sendo utilizado atualmente com chaves entre 128 e 256 bits.

Está correto o que se afirma em

O ataque que amplia o número de acessos a um servidor, gerando indisponibilidade de recursos aos usuários, é denominado