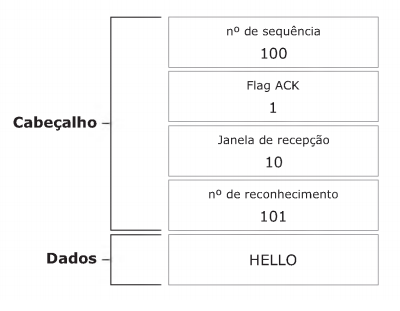

Suponha que o hospedeiro A destina ao hospedeiro B um segmento TCP, através de um meio não confiável, contendo as seguintes informações:

Com base nessas informações, assinale V (verdadeiro) ou F (falso) em cada afirmativa.

( ) O segmento está errado, pois o valor do campo "n° de reconhecimento" não pode ser maior que o valor do campo "n° de sequência".

( ) O próximo segmento enviado de B para A conterá 105 no campo "n° de reconhecimento".

( ) O próximo segmento que A enviar para B (desconsiderando retransmissões) terá 105 para o campo "n° de sequência".

( ) B, ao receber o segmento de A, poderá responder com até 10 bytes de dados.

A sequência correta é

De acordo com a ABNT NBR ISO/IEC 27001, a alta direção da organização tem papel fundamental no sistema de gestão de segurança da informação (SGSI). Nesse contexto, ela deve estabelecer uma política de segurança da informação que

Analise as afirmativas a seguir sobre algoritmos para criptografia.

I. Algoritmos de chave pública usam a mesma chave criptográfica para encriptação de texto puro e decriptação de texto cifrado.

II. Funções de dispersão criptográfica são comumente utilizadas na verificação de integridade de arquivos.

III. AES e IDEA são exemplos de algoritmos de chave simétrica.

Está correto o que se afirma em:

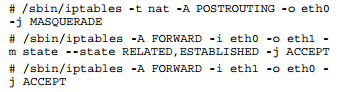

O comando iptables pode ser utilizado para a configuração de um firewall de um servidor Linux, melhorando a segurança contra ataques e também realizando funções de NAT no protocolo IPv4, com as mais diversas finalidades. Analise os comandos iptables a seguir.

Esses comandos permitem que

O certificado digital funciona como se fosse uma identidade digital, permitindo a identificação segura e inequívoca do autor de uma mensagem ou transação feita em meios eletrônicos.

Com relação aos certificados digitais, assinale V para a afirmativa verdadeira e F para a falsa.

( ) O Certificado A1 é gerado em software, e tem a validade de apenas 1 ano, quando é necessário a sua renovação.

( ) O Certificado A3 é baseado em hardware, com uso de token (USB) ou de cartão inteligente, com validade de até três anos.

( ) A Infraestrutura de Chaves Públicas Brasileira (ICP-Brasil) utiliza um esquema de encriptação baseado em chaves simétricas.

( ) A validade de um certificado digital pode ser conferida por meio de uma consulta à Autoridade Certificadora usando o Online Certificate Status Protocol (OCSP).

As afirmativas são, respectivamente,

O documento eletrônico assinado digitalmente e que associa uma pessoa ou entidade a uma chave pública é denominado

Em segurança da informação, o recurso de assinatura digital tem como objetivo atender os atributos de

Para cuidar da folha de pagamento e obrigações trabalhistas da empresa onde trabalha, um funcionário precisa se identificar digitalmente para receber procurações dentro do canal "Conectividade Social ICP" da Caixa Econômica Federal. Para isso, adquiriu um tipo de Certificado Digital e-CPF que pode ser gerado em um cartão inteligente ou token, com validade de três anos. O Certificado Digital adquirido foi do tipo

Uma empresa está sendo vítima de ações de cibercriminosos provenientes do uso de Rogue Access Points − RAPs. A solução de segurança mais adequada, nesse caso, é instalar um

Acerca de criptografia, assinale a opção correta.

Um Analista de Sistemas do TRE-SP utilizará, em uma situação hipotética, o recurso de assinatura digital para os documentos eletrônicos emitidos pelo Tribunal. O processo da assinatura digital compreende, inicialmente, o uso de I para criar um resumo do documento, seguido da criptografia do resumo utilizando Chave II . Finalmente, o autor do documento utiliza-se de III para assinar o documento juntamente com o resultado da etapa anterior.

As lacunas I, II e III são, correta e respectivamente, preenchidas por

Acerca da realização de cópias de seguranças, analise as seguintes afirmativas:

I. Os backups dos dados armazenados em um computador são importantes, não só para recuperar eventuais falhas, mas também evitar consequências de uma possível infecção por vírus, ou de uma invasão.

II. Um backup é a cópia de dados de um dispositivo de armazenamento a outro para que possam ser restaurados em caso da perda dos dados originais.

III. Atualmente são utilizados disquetes para backup de dados nas empresas.

Analisando as afirmativas acima, marque a alternativa verdadeira.

Em uma situação hipotética, um Analista de Suporte em Tecnologia da Informação deve escolher o tipo de Backup a ser utilizado no TST. Para tanto, deve considerar que

Nos tipos de arquitetura de firewall existe o Dual-Homed Host que tem como característica utilizar

Existem no mercado diferentes tipos de Firewalls destinados a diferentes tipos de ataques e aplicações. Caso um Analista deseje escolher um Firewall dedicado para monitorar todo tráfego HTTP e HTTPS bidirecional entre clientes e servidores, tendo como objetivo analisar quaisquer tipos de atividades tidas como suspeitas baseadas em assinaturas pré-cadastradas ou configuradas em uma base de dados, ele deve escolher o Firewall