Julgue os itens que se seguem, a respeito de becape, antivírus e antispam.

I Os serviços de antispam utilizam uma combinação de filtros de IP, de palavras, de links e de remetentes para classificar uma mensagem como spam.

II Arquivos colocados em quarentena pelo antivírus serão excluídos automaticamente pelo sistema após um período de tempo preestabelecido e não podem ser recuperados pelo usuário.

III Um becape diferencial copia os arquivos criados ou alterados desde o último becape completo ou incremental, sem alterar as marcações desses arquivos.

Assinale a opção correta.

A criptografia é definida como arte ou ciência de escrever em cifras ou em códigos, com o propósito de restringir ao destinatário a capacidade de decodificá-la e compreendê-la. Nesse contexto, assinale a alternativa INCORRETA.

A Criptografia garante aos usuários um canal seguro de transmissão de informações ou dados, a criptografia em redes de computadores garante aos seus usuários uma nova alternativa para o uso de recursos de internet, ela e composta por 4 pilares sendo um deles a integridade. Considerando integridade relacionada a criptografia:

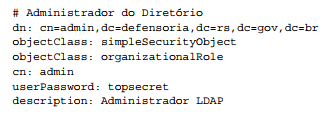

No LDAP, a unidade básica de informação armazenada em um diretório é denominada entrada. As entradas são compostas por um conjunto de atributos referentes a um objeto. Considere a entrada abaixo.

Em relação ao LDAP e à entrada do exemplo é correto afirmar que

Um sistema de backup incremental contínuo (ou progressivo),

Considere que um Analista de Segurança da Informação recomendou a aquisição de um dispositivo capaz de executar várias funções de segurança dentro de um único sistema (firewall de rede, detecção/prevenção de intrusão, antivírus, antispam, VPN, filtragem de conteúdo etc.), fornecendo proteção abrangente contra ameaças combinadas. Este dispositivo não identifica apenas os endereços IP na rede, mas fornece informações de identidade discretas de cada usuário, juntamente com os dados de log da rede. Permite a criação de políticas de acesso para usuários individuais, oferecendo visibilidade e controle nas atividades da rede. Tais recursos possibilitam às empresas identificar padrões de comportamento por usuários ou grupos específicos que possam significar abusos, intrusões não autorizadas ou ataques maliciosos de dentro ou fora da empresa.

O dispositivo recomendado é um

O Plano de Continuidade dos Negócios é um roteiro de operações contínuas para quando as operações normais dos negócios são interrompidas por condições adversas. O Plano de Continuidade dos Negócios

Um Pentester está atuando no processo de auditoria de segurança da informação de uma organização e iniciou os testes de intrusão sem qualquer tipo de informação sobre a infraestrutura de sistemas e de rede da empresa que será auditada. Ele está realizando um teste

Quando os dados que o usuário dá de entrada são enviados como parte de um comando ou consulta ocorre uma vulnerabilidade de segurança denominada

Conforme a ABNT NBR 15999-1 — gestão de continuidade de negócios (GCN) —, a criação e a manutenção da documentação de continuidade de negócios são atividades realizadas no elemento do ciclo de vida referente

Julgue o item acerca dos firewalls, dos antivírus e do IDS (Intrusion Detection System).

Existem vírus que são criados, especificamente, para determinados sistemas operacionais e plataformas de hardware.

Julgue o item subsequente quanto à VPN (Virtual Private Network) e aos certificados digitais.

Um certificado digital pode ser emitido para pessoas e para serviços na rede, como, por exemplo, um site na Internet.

A segurança das informações de um sistema é algo muito importante, as empresas estão sempre em busca de soluções para manter seus arquivos protegidos, principalmente no caso de perdas. Uma forma eficiente de proteger estes arquivos é utilizar a Técnica de Redundância RAID. Com base nesta técnica, qual a quantidade mínima de discos necessário para o RAID 5, e qual sua principal característica?

Julgue os itens que se seguem acerca dos mecanismos e das políticas de segurança de acordo com a NBR ISO/IEC 17799.

Uma grande vantagem dos algoritmos de chave assimétrica é que eles são muito mais rápidos que os de chave simétrica.

Os mecanismos que contribuem para a segurança da informação em

ambientes computacionais incluem