Um dos tipos de ataque na internet é conhecido por SYN Flood, que tem o objetivo de inundar a rede ou esgotar os recursos dos servidores. Nesse tipo de ataque, para que o atacante não receba as confirmações SYN/ACK, ele utiliza o

Acerca de serviços encontrados em infraestrutura de informação, julgue o item subsequente.

Uma organização que prioriza a eficiência e a otimização no uso do espaço de armazenamento dos becapes de dados deve adotar estratégias embasadas em becapes completos e em becapes diferenciais combinados.

A respeito da gestão de segurança da informação, julgue o item subsequente.

A fim de melhorar a interoperabilidade de dados, as informações compartilhadas entre organizações devem manter a mesma classificação e rotulação.

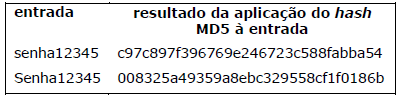

Criado em 1991 por Ron Rivest, o hash MD5 é uma conhecida função criptográfica usada até os dias de hoje, que consiste em gerar uma sequência de caracteres a partir de um texto de entrada. Considere o seguinte experimento em que o algoritmo MD5 foi aplicado aos textos mostrados:

A partir do resultado do experimento acima, deduz-se acertadamente que

O Intrusion Prevention System − IPS é uma ferramenta que adiciona funcionalidade reativa ao Intrusion Detection System − IDS. O IPS

A respeito da gestão de segurança da informação, julgue o item subsequente.

Recomenda-se que os controles de acesso de ambientes lógico e físico sejam considerados de forma separada.

A respeito da gestão de segurança da informação, julgue o item subsequente.

Na classificação e rotulação de ativos de informação, os rótulos utilizados devem ser de difícil reconhecimento, com o objetivo de dificultar seu roubo por pessoas internas e externas à organização.

Julgue o item subsecutivo com relação à norma ABNT NBR ISO 27005, que fornece diretrizes para o processo de gestão de riscos de segurança da informação (GRSI) de uma organização.

A qualidade e a exatidão do processo de análise quantitativa de riscos estão relacionadas à disponibilidade de dados históricos e auditáveis.

Um usuário notou que o computador ficou demasiadamente lento após a abertura de um e-mail recebido pela internet. Considerando esse sintoma de infecção e que colegas alegaram que receberam e-mails duvidosos desse usuário, trata-se de um malware do tipo

A criptografia de chave pública é assimétrica, envolvendo o uso de duas chaves separadas. No cenário “João deseja enviar uma mensagem para Maria”, visando atingir a característica de confidencialidade, João deverá:

Julgue os itens que se seguem acerca dos mecanismos e das políticas de segurança de acordo com a NBR ISO/IEC 17799.

A NBR ISO/IEC 17799 menciona que é possível que a política de segurança da informação faça parte de um documento da política geral da organização com as devidas precauções.

Grande parte dos webmails e dos programas leitores de emails dispõem de filtros antispam que alertam sobre o recebimento de emails que não tenham sido solicitados ou que apresentem conteúdo indesejável. Esses filtros funcionam com base em conceitos semelhantes, mas que podem receber denominações distintas, como, por exemplo,

De acordo com a NBR ISO/IEC 27001, julgue os itens a seguir, relativos à gestão dos ativos de uma organização.

I A gestão dos ativos mantidos no inventário deve ser realizada por ente terceirizado.

II Ativos associados a informação, recursos e processamento da informação devem ser geridos por gestor com mais tempo de organização e mantidos fisicamente separados dos demais.

III Recursos de processamento da informação devem ser identificados, documentados e implementados, assim como as regras para o uso aceitável das informações e dos ativos associados à informação.

IV Os funcionários e partes externas devem devolver todos os ativos da organização que estejam em sua posse após o encerramento de suas atividades, de contrato ou acordo.

Assinale a opção correta.

Julgue o item acerca dos firewalls, dos antivírus e do IDS (Intrusion Detection System).

É possível implementar auditorias e alarmes em um sistema de firewall.

Julgue o item subsequente quanto à VPN (Virtual Private Network) e aos certificados digitais.

Para que uma VPN consiga maior segurança na transmissão dos dados a partir de terminais de GUI (Graphical User Interface), ela deverá contornar os dispositivos tradicionalmente implantados nas extremidades de uma rede típica.