Julgue o item seguinte, a respeito de DevOps e das disposições constantes da NBR ISO/IEC 27002.

Os controles da segurança da informação elencados na NBR ISO/IEC 27002 englobam as ações realizadas na gestão de projetos específicos da área de segurança da informação, as quais, porém, não lidam com controles que visem proteger a informação processada em sítios de teletrabalho.

Acerca de TomCat, desenvolvimento seguro de software, refactoring e integração contínua, julgue o próximo item.

No OWASP ZAP,

A definição de uma política de backup deve estar atrelada com a política de segurança da empresa e precisa considerar a criticidade da informação, a quantidade de dados, a periodicidade e o tempo de realização do backup, a forma de armazenamento, entre outros fatores. Considerando a política de backup para a recuperação de dados, no caso de perda de dados acidental pelos usuários como fator principal, o armazenamento deve ser feito em

Julgue o item seguinte, relativos a mecanismos de segurança em um ambiente computacional.

O registro de atividades gerado por programas e serviços de um computador não é visto como um mecanismo de segurança, já que está associado à análise forense.

Julgue o item seguinte, relativos a mecanismos de segurança em um ambiente computacional.

A análise de riscos define os direitos e as responsabilidades de cada usuário em relação à segurança dos recursos computacionais que utiliza e às penalidades às quais cada um deles está sujeito.

Acerca das características dos algoritmos criptográficos AES e RSA, julgue o item que se segue.

Por ser um algoritmo simétrico, o AES utiliza a mesma chave para cifrar e decifrar os dados.

No contexto da norma internacional ISO/IEC 27005, o processo de gestão de risco é definido por oito atividades coordenadas, das quais sete estão listadas a seguir.

Assinale a opção que indica a atividade que completa a lista acima.

O ataque que força uma vítima logada em um sistema web a enviar uma requisição HTTP em nome da vítima (que está logada), mas em proveito do atacante, pode ser descrita como

Julgue o item a seguir, em relação às características de software malicioso.

Exploit kits não podem ser usados como vetor de propagação de worms, uma vez que a principal característica de um worm consiste na possibilidade de propagação sem a intervenção direta do usuário.

Sobre os principais itens que compõem o ISO 27002, podemos destacar Segurança das Operações e Comunicações, que é a seção responsável:

Assinale a alternativa correta no que se refere ao método de criptografia assimétrica RSA.

Como se denomina o tipo de malware capaz de se propagar de forma autônoma, isso é, sem intervenção humana, explorando vulnerabilidades ou falhas de con-figuração de softwares instalados em computadores e que pode ser controlado remotamente por um atacante?

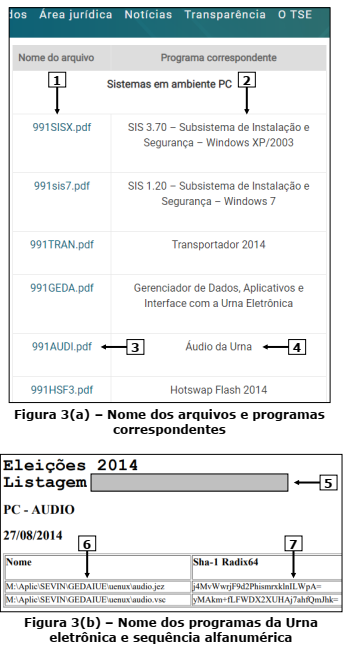

A questão baseia-se nas Figuras 3(a) e 3(b) abaixo, obtidas a partir do site do Tribunal Superior Eleitoral (TSE), no endereço eletrônico <>. O Tribunal Superior Eleitoral (TSE), antes de uma eleição, realiza uma cerimônia, na qual gera uma sequência alfanumérica única para cada arquivo utilizado na urna eletrônica e os lacra no TSE. Caso qualquer arquivo desses seja modificado, a nova sequência alfanumérica gerada não corresponderá mais a lacrada no TSE. Dessa forma, para garantir a segurança do processo eleitoral, o TSE libera, para membros dos partidos políticos, OAB e Ministério Público tais arquivos e as respectivas sequências alfanuméricas, de modo que possam verificar se os arquivos encontrados em qualquer Urna do país correspondem aos arquivos lacrados no TSE, o que é feito por meio da comparação das sequências alfanuméricas geradas. A Figura 3(a) mostra o nome dos arquivos (seta nº 1) e os programas correspondentes (seta nº 2). Sobre a Figura 3(b), considere os seguintes aspectos: (1) ela exibe o nome dos arquivos existentes na Urna eletrônica e a correspondente sequência alfanumérica; (2) no local apontado pela seta nº 5, inseriu-se intencionalmente um retângulo, de modo a ocultar o texto existente nesse local; (3) a Figura 3(b) passou a ser exibida após se pressionar o link apontado pela seta nº 3 (Figura 3(a)), correspondente ao programa "Áudio da Urna" (seta nº 4); (4) na Figura 3(b), é exibida uma listagem com os nomes dos arquivos da Urna (seta nº 6), referentes a "ÁUDIO" e as correspondentes sequências alfanuméricas (seta nº 7).

Após ler o texto introdutório da questão e observar as Figuras 3(a) e 3(b), verifica-se, na Figura 3(b), que a sequência alfanumérica "j4MvWwrjF9d2PhismrxklnILWpA=" corresponde ao arquivo "audio.jez". Nesse caso, afirma-se que tal sequência alfanumérica refere-se à(ao):

Acerca de integridade, disponibilidade e confidencialidade em segurança da informação, julgue os itens a seguir.

A disponibilidade pressupõe que uma informação deva estar disponível a qualquer pessoa de direito, sempre que necessário

Julgue os itens subsequentes, com base na norma NBR ISO/IEC 27001:2009.

A organização deve determinar e prover recursos necessários a estabelecimento, implementação, manutenção e melhoria contínua do sistema de gestão de segurança da informação (SGSI).