Acerca de assinatura digital, certificação digital e infraestruturas de chaves públicas, julgue os itens a seguir.

Uma assinatura digital direta é formada criptografando-se a mensagem inteira, ou um código de hash da mensagem, com a chave privada do emissor da mensagem.

Em relação a sistemas ICS/SCADA, julgue os itens a seguir.

Em sistemas SCADA, o uso de comunicação por meio de satélite tem aumentado como resposta a fatores de segurança.

Acerca de segurança da informação, julgue os itens a seguir, com base na norma ABNT NBR ISO/IEC 27002:2013.

Quando uma mídia removível não for mais necessária e vier a ser retirada da organização, recomenda-se que o conteúdo magnético seja deletado.

- Acerca de criptografia e segurança em computadores, julgue os próximos itens.

A falsificação existencial em uma assinatura digital ocorre quando o atacante identifica um algoritmo que simula uma mensagem protegida como se tivesse sido gerada pela chave secreta do emissor.

A respeito de escalabilidade, segurança, balanceamento de carga, fail-over e replicação de estados em sistema gerenciador web, julgue os itens subsequentes

Em um sistema gerenciador web, a solução de monitoramento de segurança deve ser um processo contínuo de planejamento, implementação, gerenciamento e teste.

Acerca do desenvolvimento seguro de software, julgue os itens seguintes.

A fim de mitigar riscos à segurança computacional, as infraestruturas críticas devem ser protegidas por meio de um processo de desenvolvimento em que a arquitetura, o design e a implementação do software resistam a ataques, para que se protejam o próprio software e as informações por ele processadas.

Acerca do desenvolvimento seguro de software, julgue os itens seguintes.

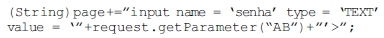

Situação hipotética: Ao realizar uma sessão em um navegador, um usuário enviou, para o sítio de um atacante, a seguinte requisição HTTP forjada, cujo parâmetro

Assertiva: A situação apresentada configura uma falha de XSS.

Assinale a opção que melhor descreve o princípio geral da norma ISO/IEC 27001.

Julgue o próximo item, a respeito da segurança da informação.

De acordo com a norma ISO 27002, é conveniente que, na política de segurança da informação, seja incluída atribuição de responsabilidades, gerais e específicas, para o gerenciamento da segurança da informação.

Julgue o próximo item, a respeito da segurança da informação.

Uma auditoria no plano de continuidade de negócios de uma organização precisa verificar se o plano é exequível e se o pessoal está treinado para executá-lo.

Dentro de uma política de desenvolvimento seguro, a norma ABNT NBR ISO/IEC 27002:2013 recomenda que:

Sobre cópias de segurança (backup) é correto afirmar que

Acerca de malwares, julgue o item subsecutivo.

Fileless malware tem por principal característica a ocultação do endereço de entrada localizado no setor de início do ponto de montagem do sistema de arquivo do disco rígido.

Com relação a snapshot de becape em dispositivos do tipo storage, julgue o item que se segue.

O snapshot do tipo copy-on-write cria uma cópia em determinado tempo, entretanto não é capaz de atualizá-la se ocorrerem mudanças nos dados.

Julgue o próximo item, a respeito de becape em estações de trabalho Windows.

O processo de recuperação dos dados nas estações de trabalho Windows não permite ao usuário escolher a pasta de destino.