Sobre a segurança da informação, considere as seguintes afirmativas e assinale a alternativa correta.

I. Firewall é uma solução de segurança baseada em software para determinar quais operações de transmissão ou de recepção podem ser executadas.

II. São tipos de firewall a Filtragem de Pacotes (Packet Filtering), o Proxy de Serviços (Proxy Services) e a Inspeção de Estados (Stateful Inspection).

III. SQL Injection e XSS (Cross-Site Scripting) são exemplos de ameaças de intrusão.

IV. Após o estabelecimento de uma conexão segura HTTPS, é garantido que todos os dados transmitidos por essa conexão são cifrados.

Um ataque de negação de serviço a uma instituição foi detectado pelo sistema de proteção instalado, que colocou automaticamente regras de proteção para evitá-lo.

Pode-se concluir que o sistema de proteção usado é do tipo:

O comitê de segurança da informação tem como função divulgar e estabelecer os procedimentos de segurança, por exemplo, de uma empresa, com o objetivo de manter a segurança em todas as suas áreas. Não é/são função(ões) do comitê de segurança da informação

Em relação aos tipos de autenticação é INCORRETO afirmar que

Acerca de malwares, julgue o item subsecutivo.

Ransomware é um tipo de malware que cifra os arquivos armazenados no computador da vítima e solicita um resgate para decifrá-los.

A respeito de fitas do tipo LTO, amplamente utilizadas em robôs de becape, julgue o item a seguir.

A oitava geração das fitas LTO suporta becape de até 50 terabaites sem compressão de dados, e o dobro, com compressão.

Julgue o seguinte item, a respeito dos princípios básicos de criptografia e segurança da informação.

Em um firewall, devem ser controlados não apenas os pacotes que entram em uma rede privada, mas também aqueles que saem da rede para a Internet.

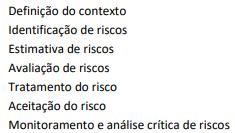

No contexto da norma internacional ISO/IEC 27005, o processo de gestão de risco é definido por oito atividades coordenadas, das quais sete estão listadas a seguir.

Assinale a opção que apresenta a atividade que completa a lista acima.

Considere o sistema de assinatura digital Gama e que a entidade Alfa deseja enviar uma mensagem assinada digitalmente para uma entidade Beta.

Considere ainda:

1) O par de chaves: Chave_Pub_Alfa e Chave_Priv_Alfa, as chaves pública e privada (ou secreta) de Alfa;

2) O par de chaves: Chave_Pub_Beta e Chave_Priv_Beta, as chaves pública e privada (ou secreta) de Beta;

3) MENSAGEM_M é a mensagem a ser transmitida;

4) ASSINAR() é a função que assina digitalmente a MENSAGEM_M usando uma Chave, transformando-a em MENSAGEM_M_ASSINADA;

5) VERIFICAR() é a função que verifica a assinatura digital da MENSAGEM_M, usando uma Chave, transformando-a em MENSAGEM_M_VERIFICADA;

O esquema que descreve corretamente as operações necessárias para a entidade Alfa assinar digitalmente a MENSAGEM_M e depois esta mesma MENSAGEM_M ser verificada como tendo sido realmente assinada pela entidade Alfa, utilizando-se o par de chaves adequado, é

Julgue o próximo item, a respeito da segurança da informação.

O controle de acesso à informação tem por objetivo garantir que os acessos físicos e lógicos aos recursos para manuseio da informação sejam franqueados a pessoas autorizadas, com base em sua posição funcional hierárquica na organização.

Julgue o próximo item, a respeito da segurança da informação.

No âmbito do tratamento de incidentes, um CSIRT (computer security incident response team) tem o papel de atuar na prevenção contra eventos de incidentes futuros.

Acerca de segurança da informação, julgue o item a seguir.

A integridade tem por finalidade permitir que um usuário autorizado tenha condições de alterar, de maneira legítima, dado ou informação no sistema.

Acerca das características dos algoritmos criptográficos AES e RSA, julgue o item que se segue.

O AES permite que os blocos tenham tamanho, em bits, de 128, 192 ou 256.

Com relação a botnets e phishing, julgue os itens a seguir.

Um dos motivos para o deslocamento das ocorrências de phishing para as redes sociais é a usabilidade dessas redes como canais de comunicação legítimos e familiares aos usuários, o que torna mais difícil distinguir mensagens de phishing de mensagens genuínas.

Os itens a seguir apresentam uma situação hipotética seguida de uma assertiva a ser julgada a respeito de identificação de vulnerabilidades por inspeção de código.

Um arquivo de configuração é acessado por uma classe Java que guarda, em um objeto em memória, o acesso ao dataSource do banco de dados do servidor. Quando compilado, esse arquivo é criptografado. Nesse caso, para evitar alteração ou modificação do arquivo por terceiros, uma solução seria guardar o arquivo no repositório GIT, de forma privada.