As perspectivas do Balanced Scorecard estão listadas nas alternativas a seguir, à exceção de uma. Assinale-a.

As alternativas a seguir apresentam características do fluxo de trabalho orientado a objetos, à exceção de uma. Assinale-a.

Em relação às características do Consumerísm, analise as características indicadas nas afirmativas abaixo:

- Baseia-se na prestação de serviços públicos com qualidade.

- Fomenta a competitividade e o atendimento às demandas dos consumidores.

- Condena a delegação de autoridade e defende a centralização.

Assinale

Em 1995, foi criado o PDRAE, que distinguiu o aparelho do estado em setores, como os listados nas alternativas a seguir, à exceção de uma. Assinale-a.

A aplicação de uma gestão para resultados equilibra os princípios listados nas alternativas a seguir, à exceção de uma. Assinale-a.

As alternativas a seguir apresentam características de uma autarquia, à exceção de uma. Assinale-a.

A respeito da delegação, assinale a afirmativa incorreta.

Segundo a Constituição, as penas no Brasil são inividualizadas, podendo ser aplicadas nas formas a seguir, à exceção de uma. Assinale-a.

A necessidade de existência de quorum de 3/5 (três quintos) para a alteração do texto constitucional por meio de emenda à Constituição, em dois turnos de votação em cada casa legislativa, caracteriza a CRFB como

Em relação à Advocacia Pública, analise as afirmativas a seguir:

- A Advocacia-Geral da União é a instituição que, diretamente ou através de órgão vinculado, representa a União, judicial e extrajudicialmente, cabendo-lhe, nos termos da lei complementar que dispuser sobre sua organização e funcionamento, as atividades de consultoria e assessoramento jurídico do Poder Executivo.

- A Advocacia-Geral da União tem por chefe o Advogado-Geral da União, de livre nomeação pelo Presidente da República dentre cidadãos maiores de vinte e um anos, de notável saber jurídico e reputação ilibada.

- Na execução da dívida ativa de natureza tributária, a representação da União cabe à Procuradoria-Geral da Fazenda Nacional, observado o disposto em lei.

Assinale

Qual alternativa representa uma equivalência lógica para a proposição “Se o soldado é flagrado na viatura dormindo, então deverá ser conduzido preso ao quartel sob a alegativa de crime militar”.

Determine a quantidade de números pares com quatro algarismos que podemos formar com os números 1, 5, 6, 7 ,8.

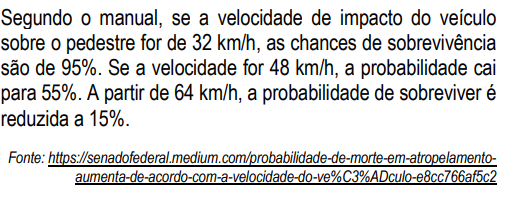

Em eventos aleatórios, a chance de um determinado evento ocorrer é dada por:

Segurança na Internet tem a ver com uma série de boas práticas que adotamos para usar a rede com mais cuidado. Navegar sem o devido cuidado por sites e aplicativos é similar a deixar a porta de sua casa aberta, a área fica suscetível a visitas indesejadas, que podem inclusive fazer o mal, no caso, roubar dados pessoais dentre outras coisas. Levando em consideração a segurança na Internet, julgue as afirmações abaixo:

I. O termo Malware se refere a programas especificamente desenvolvidos para executar ações danosas em um computador (códigos maliciosos), como por exemplo roubo ou sequestro de dados, bombardeio de anúncios e corrupção de sistemas.

II. Spyware é um programa capaz de capturar e armazenar as teclas digitadas pelo usuário no teclado de um computador. Ele é capaz de se propagar automaticamente através de redes, enviando cópias de si mesmo de computador para computador.

III. Phishing é um tipo de golpe que usa mecanismos tecnológicos, geralmente baseados em mensagens, para persuadir as pessoas a entregarem ao atacante algo de seu interesse.

É CORRETO o que consta:

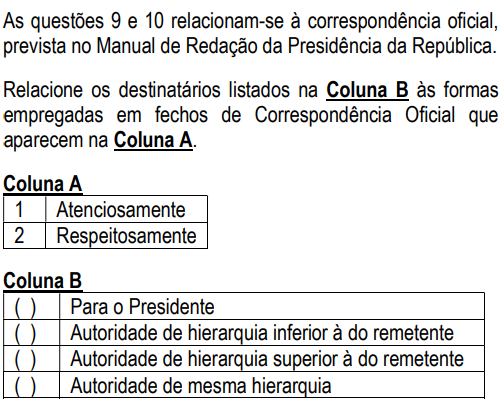

Assinale a alternativa que preenche corretamente os parênteses de cima para baixo.