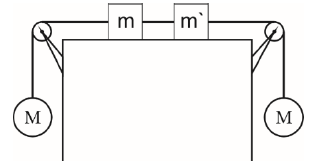

O sistema mostrado na figura a seguir está em repouso.

Os fios e as roldanas são ideais, todos os atritos são desprezíveis, as esferas têm massas iguais e os blocos têm massa m e m', sendo m > m`.

Se o fio que prende a esfera da esquerda à roldana se romper, os blocos passarão a deslizar sobre o piso horizontal para a direita e a tensão no fio que prende um ao outro se tornará igual a T. No entanto, se o fio que prende a esfera da direita à roldana se romper, os blocos passarão a deslizar para a esquerda e a tensão no fio, que prende um ao outro, se tornará igual a T`.

Essas tensões T e T` são tais que:

Um dos radionuclídeos do Radônio  , decai para um dos isótopos do Polônio, por meio da emissão de partículas alfa.

, decai para um dos isótopos do Polônio, por meio da emissão de partículas alfa.

Das reações listadas a seguir, assinale a que descreve essa reação nuclear.

Os principais processadores do mercado, como os desenvolvidos pelas empresas Intel e AMD, apresentam características específicas que os diferenciam em termos de desempenho, arquitetura e consumo energético.

Assinale a opção que descreve corretamente uma característica comum à maioria dos processadores modernos.

O PMBOK (Project Management Body of Knowledge), na sua 7ª edição, é uma referência essencial para o gerenciamento de projetos, oferecendo diretrizes, boas práticas e abordagens flexíveis para o gerenciamento eficiente de projetos em diversos contextos organizacionais.

Assinale a opção que indica o foco principal do PMBOK 7ª edição em comparação às edições anteriores.

A análise da complexidade de algoritmos é essencial para avaliar seu desempenho e eficiência, especialmente em cenários com grandes volumes de dados.

Assinale a opção que representa a complexidade O (n log n) mais comummente observada em algoritmos de ordenação eficientes.

Os algoritmos simétricos e assimétricos desempenham um papel fundamental na proteção de dados em processos de criptografia. Os algoritmos RSA, Diffie-Hellman, AES e RC4 são comumente utilizados para garantir segurança em várias aplicações.

Nesse sentido, assinale a opção que indica um exemplo de criptografia simétrica segura e amplamente recomendada nos padrões modernos, que utiliza a mesma chave para criptografar e descriptografar dados.

Uma partícula M parte do repouso com uma aceleração constante de 0,5 m/s2. Nesse mesmo instante, passa por M, uma partícula N com velocidade constante de 5 m/s e no mesmo sentido do movimento.

A velocidade da partícula M, no instante que encontrar N novamente, será de:

Após representação realizada pela autoridade policial titular da Delegacia Especializada de Homicídios de Santa Luzia/MG, ratificada pelo Ministério Público, o Juiz competente expediu mandado de busca e apreensão, a ser cumprido no endereço residencial de Túlio.

De acordo com a narrativa, considerando as disposições do Código de Processo Penal, avalie as afirmativas a seguir.

I. A busca domiciliar será executada de dia, salvo se o morador consentir que se realize à noite, e, antes de penetrarem na casa, os executores mostrarão e lerão o mandado ao morador, ou a quem o represente, intimando-o, em seguida, a abrir a porta.

II. Recalcitrando o morador, será permitido o emprego de força contra coisas existentes no interior da casa, para o descobrimento do que se procura.

III. Finda a diligência, os executores lavrarão auto circunstanciado, assinando-o, se possível, com uma testemunha presencial.

Está correto o que se afirma em:

Rondônia apresenta uma diversidade ambiental singular, marcada pela interação entre distintas formações naturais.

O bioma de maior território no estado é

Em determinado projeto, os membros da equipe demonstram insegurança sobre como proceder ou executar corretamente suas tarefas, o que começa a comprometer o andamento das entregas.

Com base nos princípios de Tailoring previstos no PMBOK – 7ª edição, é considerada uma ação adequada para lidar com essa situação:

Após o falecimento de seu pai, Genivaldo assume o controle da empresa da família e decide implementar mudanças na gestão.

Com base nos conhecimentos adquiridos em seu MBA, opta por adotar o estilo de liderança transformacional.

Com base nesse estilo de liderança, é correto afirmar que Genivaldo terá como comportamento:

Com base nos tipos de poder exercidos em ambientes organizacionais, analise as situações a seguir:

1. Um professor admirado pelos alunos, que influencia suas atitudes e comportamentos por meio do exemplo e do carisma.

2. Um chefe de setor da Defensoria Pública, que coordena a equipe com base na autoridade conferida por seu cargo.

3. Um supervisor que reduz os benefícios de funcionários que chegam atrasados, visando conquistar respeito

As situações apresentadas representam, respectivamente, os tipos de poder

Considere que, na Defensoria Pública, um administrador participa de eventos, cerimônias institucionais e representações oficiais em

nome do órgão.

Com base nos papéis gerenciais definidos por Mintzberg, é correto afirmar que, nessa situação, o administrador está exercendo o

papel de:

Ao adotar o marketing boca a boca como estratégia para aumentar seu reconhecimento no mercado e atrair novos clientes por meio da recomendação de consumidores satisfeitos, a empresa está atuando na categoria do composto de marketing conhecida como:

Uma empresa adquiriu uma máquina em 01/01/2020 pelo custo total de R$ 240.000,00. No registro inicial da máquina no imobilizado, a empresa estimou a vida útil da máquina em 8 anos, sem valor residual. Na data da aquisição, a empresa iniciou a depreciação pelo método linear.Em 31/12/2024, a empresa reavaliou a vida útil para 10 anos, aumentando em 2 anos a vida útil inicialmente estimada. Além disso, verificou que o valor residual da máquina passou a ser de R$ 40.000,00.Com base exclusivamente nos dados acima apresentados, o valor anual da despesa de depreciação a ser contabilizada a partir das alterações ocorridas em 31/12/2024 deve ser de