A política de segurança define os direitos e as responsabilidades de cada um em relação à segurança dos recursos computacionais que utiliza e as penalidades às quais está sujeito, caso não a cumpra.

É considerada como um importante mecanismo de segurança, tanto para as instituições como para os usuários, pois com ela é possível deixar claro o comportamento esperado de cada um. Desta forma, casos de mau comportamento, que estejam previstos na política, podem ser tratados de forma adequada pelas partes envolvidas.

Relacione as colunas e marque a alternativa CORRETA:

Coluna I

- Política de senhas

- Política de backup

- Política de privacidade:

- Política de confidencialidade

- Política de uso aceitável (PUA) ou Acceptable Use Policy (AUP)

Coluna II

(___) define as regras sobre o uso de senhas nos recursos computacionais, como tamanho mínimo e máximo, regra de formação e periodicidade de troca.

(___) também chamada de "Termo de Uso" ou "Termo de Serviço", define as regras de uso dos recursos computacionais, os direitos e as responsabilidades de quem os utiliza e as situações que são consideradas abusivas.

(___) define como são tratadas as informações institucionais, ou seja, se elas podem ser repassadas a terceiros.

(___) define as regras sobre a realização de cópias de segurança, como tipo de mídia utilizada, período de retenção e frequência de execução.

(___) define como são tratadas as informações pessoais, sejam elas de clientes, usuários ou funcionários.

Por medida de segurança, na manipulação de arquivos em ambientes Windows, não se recomenda a compactação de arquivos criptografados. Essa medida é tomada em decorrência de que:

Os programas que são considerados como muito parecidos com os spywares e que têm como função principal interceptar e registrar dados trafegados na rede são os

Ao registrar sua senha no Sistema do Censo, João recebeu a seguinte mensagem:

A senha deve conter no mínimo:

- 12 caracteres,

- 01 letra maiúscula,

- 01 letra minúscula,

- 01 número e

- 01 caracter especial.

De acordo com essas orientações, a senha que João pode criar é:

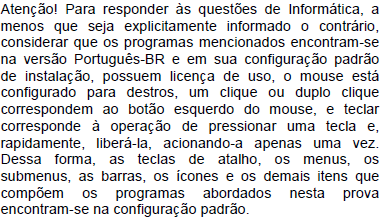

As redes Wi-Fi se tornaram populares pela mobilidade que oferecem e pela facilidade de instalação e de uso em diferentes tipos de ambientes. Para resolver alguns dos riscos que estas redes oferecem, foram desenvolvidos mecanismos de segurança. Sobre esses mecanismos de segurança, associe a segunda coluna com a primeira.

Assinale a alternativa que contém a sequência CORRETA de associação, de cima para baixo.

É um Programa que se aloca como um arquivo no computador da vítima. Ele tem o intuito de roubar informações como passwords, logins e quaisquer dados, sigilosos, ou não, mantidos no micro da vítima.

O Programa é:

É uma combinação de hardware e software que isola a rede interna de uma organização da internet em geral, permitindo que alguns pacotes passem e bloqueando outros, trata-se do:

Um spyware é um programa desenvolvido para monitorar as atividades de um sistema e enviar as informações coletadas para terceiros. Com relação a esse assunto, assinale a alternativa correspondente a um programa que pode ser classificado como um spyware.

Quanto às Leis n.º 5.194/1966, n.º 6.496/1977 e n.º 6.838/1980, julgue o item

Todo processo disciplinar paralisado há mais de dois anos, pendente de despacho ou julgamento, será arquivado.

A respeito de redes de computadores e dos aplicativos para segurança da informação, julgue o item

Além de executar suas funções típicas, os firewalls ainda podem bloquear alguns tipos de ataques de recusa de serviços e detectar varreduras simples na rede.

Atualmente, para garantir integridade e proteção dos dados, é de fundamental importância a realização de cópia de segurança, conhecida como backup. Por suas características, dois dispositivos de armazenamento empregados nessa atividade são:

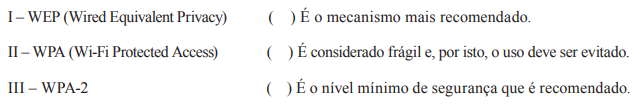

Sobre códigos maliciosos (malware), analise o texto abaixo.

Assinale a alternativa que preenche corretamente as lacunas.

Quanto ao programa de navegação Google Chrome, em sua versão mais atual, aos conceitos de organização e de gerenciamento de arquivos e pastas e às noções de vírus, worms e pragas virtuais, Julgue o item.

Um worm é capaz de executar uma cópia de si mesmo, em outro sistema, usando um recurso explícito de execução remota

Com relação ao sítio de pesquisa Google, aos aplicativos para segurança da informação e aos procedimentos de backup, julgue o item

Após a finalização do procedimento de backup, os arquivos de log não devem ser analisados, pois, além de consumirem muito tempo, eles não possuem informações relevantes. Esses arquivos possuem apenas o horário de início e término do backup.

Vírus é um programa ou parte de um programa de computador, normalmente malicioso, que se propaga inserindo cópias de si mesmo e se tornando parte de outros programas e arquivos. Uma característica dos vírus denominados stealth é: