Considerando noções básicas de informática, julgue os seguintes itens.

Na opção Sistema de Configurações do Windows, estão disponíveis as funções de backup de arquivos, solução de problemas e recuperação.

Ao acessar a Internet por um computador pessoal, é seguro revelar a estranhos informações pessoais e deixar os dados pessoais salvos em conversas on-line ou e-mails.

Ao acessar a Internet, é recomendável utilizar sites seguros sempre que possível. Por exemplo, aqueles que possuem “https” (navegação criptografada) são mais seguros.

Relacione a segurança da informação com um dos procedimentos abaixo.

Para um procedimento básico de realização de backups temos as seguintes opções:

(1) Backup Diferencial.

(2) Backup Gradual.

(3) Backup Incremental.

(4) Backup Completo (ou Full).

Com referência a segurança da informação, julgue o item a seguir

A regra de becape 3-2-1 consiste em manter três cópias operacionais dos dados, em dois tipos diferentes de mídia, com uma delas sendo utilizada de cada vez.

Acerca dos procedimentos de segurança da informação, das noções de vírus e dos procedimentos de backup, julgue o item.

O backup completo, também conhecido como full, realiza a cópia de todos os arquivos definidos pelo usuário na ferramenta, independentemente de os arquivos da lista terem sido alterados.

Assinale a alternativa INCORRETA quanto às atividades de compactação e backup de arquivos.

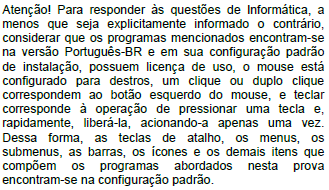

Na questão que avalia conhecimentos de informática, a menos que seja explicitamente informado o contrário, considere que: todos os programas mencionados estejam em configuração-padrão, em português; o mouse esteja configurado para pessoas destras; expressões como clicar, clique simples e clique duplo refiram-se a cliques com o botão esquerdo do mouse; e teclar corresponda à operação de pressionar uma tecla e, rapidamente, liberá-la, acionando-a apenas uma vez. Considere também que não haja restrições de proteção, de funcionamento e de uso em relação aos programas, arquivos, diretórios, recursos e equipamentos mencionados.

São ferramentas administrativas presentes no Windows 10 o(a)

Sobre as medidas preventivas de proteção contra códigos maliciosos (Malware), analise as assertivas abaixo.

I. Não atualizar programas e sistema operacional os mantêm livres de vulnerabilidades.

II. A utilização de software antivírus ou antimalware ajuda a detectar e remover códigos maliciosos.

III. Fazer regularmente backup dos dados pode evitar perdas em casos de infecção por códigos maliciosos.

Quais estão corretas?

De acordo com a Cartilha de Segurança para Internet, sobre mecanismos de segurança, assinalar a alternativa que preenche a lacuna abaixo CORRETAMENTE:

O ___________ pessoal é utilizado para proteger um computador contra acessos não autorizados vindos da internet.

No que diz respeito aos procedimentos de backup:

(I) no tipo ALFA é feita uma cópia dos dados alterados desde o último backup ALFA, portanto se copia uma quantidade menor de dados para o local escolhido, necessitando de menor espaço de armazenamento. Entre os tipos de backup, é o mais rápido, já que não é feita uma cópia de todos os arquivos, sendo o tempo de restauração também mais ágil. No entanto, para que não haja chances de perdas de dados, é necessário utilizar o backup completo na mesma política de backup (COMPLETO + ALFA), além de executar testes recorrentes após sua realização, conferindo se ele foi concluído corretamente e principalmente se está recuperável.

(Il) O tipo BETA é semelhante ao ALFA, mas os dados copiados são os alterados em relação ao último backup completo, armazenando mais dados do que o ALFA. Em questão de velocidade de realização do procedimento, o BETA é o intermediário entre os três tipos de backup, pois requer mais espaço de armazenamento do que o ALFA. Devido a maior facilidade de recuperação, há uma maior segurança dos dados armazenados, diminuindo as chances de perda no processo. A diferença do BETA para o ALFA é que cada backup BETA mapeia as modificações em relação ao último backup completo.

Os tipos definidos em (I) e em (Il) são conhecidos, respectivamente, como backup:

Por medida de segurança, na manipulação de arquivos em ambientes Windows, não se recomenda a compactação de arquivos criptografados. Essa medida é tomada em decorrência de que:

Com relação aos conceitos básicos de redes de computadores, ao programa de navegação Google Chrome, em sua versão mais recente, e aos procedimentos de backup, julgue o item.

A responsabilidade da cópia de segurança – backup – dos dados de uma organização deve ser atribuída somente a uma pessoa. Esse profissional tem de ser capaz de realizar diversas funções, como, por exemplo, visualização de logs, acompanhamento do backup, armazenamento do backup, auditoria e recuperação, se for o caso.

Atualmente, para garantir integridade e proteção dos dados, é de fundamental importância a realização de cópia de segurança, conhecida como backup. Por suas características, dois dispositivos de armazenamento empregados nessa atividade são: