A respeito de segurança da informação, julgue o item a seguir.

Considere que uma empresa que possui uma rede de computadores tenha conseguido identificar que uma ação maliciosa contra a sua rede estava acontecendo, com tráfego vindo de fora da sua rede. Nesse caso, a ação maliciosa poderia ter sido controlada e parada a partir de um equipamento de firewall que controlasse o acesso à rede da empresa.

A respeito dos conceitos de redes de computadores, do sítio de pesquisa Bing e dos procedimentos de backup, julgue o item.

O backup é um procedimento que pode ser executado tanto pelos usuários comuns (computadores pessoais) quanto pelos administradores de sistemas (servidores das empresas e órgãos públicos).

No contexto da tecnologia da informação e segurança de dados, um incidente de segurança é conceituado como a ocorrência de um evento que pode causar interrupções nos processos de negócio. Nesse sentido, dois termos relacionados à ocorrência dos incidentes de segurança da informação são definidos a seguir:

I. É um tipo de ataque potencial a um ativo da informação, constituindo-se em um agente externo que, aproveitando-se da vulnerabilidade, pode quebrar um ou mais princípios da segurança da informação. É a causa potencial de um incidente indesejado, que pode resultar em um dano a um sistema em uma organização.

II. É a chance de uma falha de segurança ocorrer, considerandose as vulnerabilidades do ativo e as ameaças que venham a explorar essas vulnerabilidades.

Os termos definidos em I e II são conhecidos, respectivamente, como

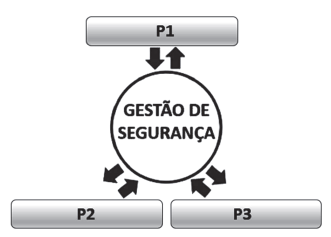

No contexto da tecnologia da informação e segurança de dados, a segurança da informação é garantida pela preservação de três aspectos essenciais, de acordo com o triângulo da figura abaixo:

I. P1 – associada à ideia da capacidade de um sistema de permitir que alguns usuários acessem determinadas informações, ao mesmo tempo em que impede que outros, não autorizados, a vejam. Esse princípio é respeitado quando apenas as pessoas explicitamente autorizadas podem ter acesso à informação.

II. P2 – associada à ideia de que a informação deve estar disponível para todos que precisarem dela para a realização dos objetivos empresariais. Esse princípio é respeitado quando a informação está acessível, por pessoas autorizadas, sempre que necessário.

III. P3 – associada à ideia de que a informação deve estar correta, ser verdadeira e não estar corrompida. Esse princípio é respeitado quando a informação acessada está completa, sem alterações e, portanto, confiável.

Nessa situação, P1, P2 e P3 são denominados, respectivamente,

Considerando essa situação hipotética e assuntos a ela relacionados, julgue o item a seguir.

Admitindo-se que a infecção por cavalo de Troia realmente tenha ocorrido, é correto afirmar que tal infecção pode ter acontecido por meio de um spear phishing, o que teria sido evitado se na máquina do usuário tivesse um antispyware instalado.

O antivírus é um programa desenvolvido com o propósito de detectar, prevenir, eliminar vírus e outros tipos de softwares nocivos aos sistemas digitais. Qual das alternativas abaixo NÃO representa um software danoso que pode ser eliminado por um antívirus?

Considere que: todos os programas mencionados estejam em configuração padrão, em português; o mouse esteja configurado para pessoas destras; expressões como clicar, clique simples e clique duplo refiram-se a cliques com o botão esquerdo do mouse; e teclar corresponda à operação de pressionar uma tecla e, rapidamente, liberá-la, acionando-a apenas uma vez. Considere também que não haja restrições de proteção, de funcionamento e de uso em relação aos programas, arquivos, diretórios, recursos e equipamentos mencionados.

Os hijackers são uma modalidade de vírus que instala programas no computador com a finalidade de deixar o computador vulnerável, no modo compartilhado, para ataques. A principal característica essa modalidade é liberar as portas inativas para que outros hackers possam fazer seus ataques por meio delas.

Redes de computadores conectadas à internet são alvos de invasões por parte de hackers. A ferramenta para permitir o acesso à rede apenas por endereços autorizados é:

Em certa receita, a quantidade de farinha de trigo e ovos segue uma proporção de duas xícaras de farinha para seis ovos. Supondo-se que em certo preparo foram utilizadas cinco xícaras de farinha, ao todo, quantos ovos devem ter sido utilizados nesse preparo?

De acordo com a Cartilha de Segurança para Internet, sobre mecanismos de segurança, assinalar a alternativa que preenche a lacuna abaixo CORRETAMENTE:

O ___________ pessoal é utilizado para proteger um computador contra acessos não autorizados vindos da internet.

No que diz respeito aos procedimentos de backup:

(I) no tipo ALFA é feita uma cópia dos dados alterados desde o último backup ALFA, portanto se copia uma quantidade menor de dados para o local escolhido, necessitando de menor espaço de armazenamento. Entre os tipos de backup, é o mais rápido, já que não é feita uma cópia de todos os arquivos, sendo o tempo de restauração também mais ágil. No entanto, para que não haja chances de perdas de dados, é necessário utilizar o backup completo na mesma política de backup (COMPLETO + ALFA), além de executar testes recorrentes após sua realização, conferindo se ele foi concluído corretamente e principalmente se está recuperável.

(Il) O tipo BETA é semelhante ao ALFA, mas os dados copiados são os alterados em relação ao último backup completo, armazenando mais dados do que o ALFA. Em questão de velocidade de realização do procedimento, o BETA é o intermediário entre os três tipos de backup, pois requer mais espaço de armazenamento do que o ALFA. Devido a maior facilidade de recuperação, há uma maior segurança dos dados armazenados, diminuindo as chances de perda no processo. A diferença do BETA para o ALFA é que cada backup BETA mapeia as modificações em relação ao último backup completo.

Os tipos definidos em (I) e em (Il) são conhecidos, respectivamente, como backup:

Suponha que uma entidade R (remetente) deseja enviar uma mensagem m para outra entidade D (destinatário) utilizando a internet. Para se comunicarem, R e D utilizam criptografia de chave pública. R+ e R- são as chaves pública e privada de R, respectivamente, e D+ e D- são as chaves pública e privada de D, respectivamente.

A partir dessa situação, avalie o que se afirma.

I - Se R utilizar D+ para criptografar m, então D poderá utilizar D- para decriptar m.

II - Se R utilizar R+ para criptografar m, então D poderá utilizar D- para decriptar m.

III - Se R utilizar R- para criptografar m, então D poderá utilizar R+ para decriptar m.

IV - Se R utilizar D- para criptografar m, então D poderá utilizar R+ para decriptar m.

Está correto apenas o que se afirma em

Julgue o próximo item, relativo a segurança da informação.

Identificação e autenticação são requisitos de segurança da informação que consistem em identificar usuários do sistema e verificar as suas identidades, como pré-requisito para permitir o acesso desses usuários ao sistema.

Um código malicioso é um programa desenvolvido para executar ações danosas e atividades maliciosas em um computador. Um dos tipos de códigos maliciosos permite o retorno de um invasor a um computador comprometido, por meio da inclusão de serviços criados ou modificados para este fim.

Esse tipo de código malicioso denomina-se, corretamente,