Em uma determinada empresa, o banco de dados com as informações de todos os funcionários, que estava armazenado em um computador, foi acessado por usuários que não tinham autorização. Esses usuários conseguiram editar as informações contidas no banco. Neste cenário, identifique qual princípio da segurança da informação que não foi violado.

A Norma ABNT NBR ISO/IEC 27002:2013, na seção que trata da gestão de ativos, recomenda que os proprietários de ativos, designados quando estes são criados ou transferidos para a organização, assegurem

Quanto ao programa de navegação Google Chrome, em sua versão mais atual, aos conceitos de organização e de gerenciamento de arquivos e pastas e às noções de vírus, worms e pragas virtuais, Julgue o item.

A bomba lógica é um tipo de código malicioso embutido no malware que consegue fazer com que o computador trave ou se torne muito lento, de forma a interromper o trabalho do usuário. Contudo, esse tipo de praga virtual não consegue eliminar dados ou arquivos.

Com relação ao sítio de pesquisa Google, aos aplicativos para segurança da informação e aos procedimentos de backup, julgue o item

Um backup pode ser realizado de forma independente ou pode ser executado com base em algum outro backup já existente, como, por exemplo, criando um novo backup com arquivos diferentes.

A Política de Segurança da Informação (PSI) possibilita o gerenciamento da segurança de uma organização. Sobre PSI, assinale a alternativa incorreta.

Qual é o software malicioso criado para gravar informações digitadas por um determinado usuário no teclado de um computador, a fim de obter dados sigilosos?

No que diz respeito aos sítios de busca e pesquisa na Internet, aos conceitos de organização e de gerenciamento de arquivos e pastas e às noções de vírus, worms e pragas virtuais, julgue o item

O war dialing é um ataque que utiliza o modem como porta de entrada para a rede corporativa.

Quanto aos conceitos de redes de computadores, ao programa de navegação Mozilla Firefox, em sua versão mais recente, e aos procedimentos de segurança da informação, Julgue o item

Uma medida que pode ser tomada com o objetivo de identificar o usuário que tenha modificado uma determinada informação no sistema é criar mecanismos para gravar as ações dos usuários após o login no sistema.

A respeito do programa de navegação Mozilla Firefox, em sua versão mais recente, dos sítios de busca e pesquisa na Internet e das noções de vírus, worms e pragas virtuais, julgue o item

Um exemplo de programa que realiza determinadas ações maliciosas com base nos resultados de uma dada condição lógica é a bomba lógica.

Sobre a Web, assinale V para as afirmativas verdadeiras e F para as falsas.

( ) É uma sub-rede da internet.

( ) Fornece informação em forma de hipertexto.

( ) Criou uma linguagem de comunicação de característica visual.

Assinale a alternativa que apresenta a sequência CORRETA:

No campo da segurança da informação, para a informação ser considerada segura, a mesma deve atender a 3 quesitos, são eles:

Acerca de criptografia e segurança da informação na internet, assinale a alternativa correta.

Acerca dos procedimentos de segurança que devem ser adotados ao utilizar-se um computador, assinale a alternativa correta.

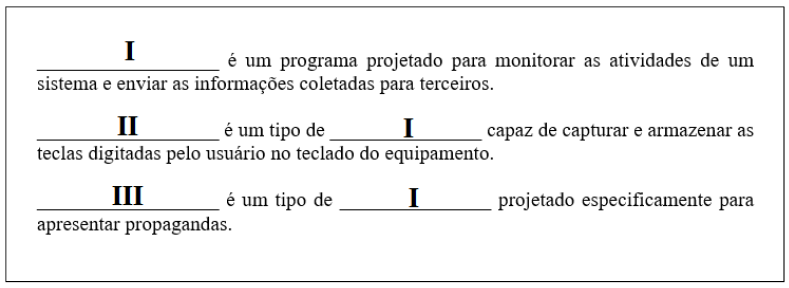

Sobre códigos maliciosos (malware), analise o texto abaixo.

Assinale a alternativa que preenche corretamente as lacunas.