O componente do Sistema de Gestão de Continuidade de Negócios da organização que deve identificar, acessar e avaliar os requisitos legais e regulamentares relacionados à continuidade de seus produtos, serviços, atividades e recursos é o(a):

Segundo a NBR 6028 da ABNT, a recensão é

Ana trabalha em uma empresa de serviços financeiros onde foi adotado o CMMI. Em uma tarefa recente, ela organizou uma metodologia bem estruturada para medir o tempo de resposta médio de cada processo implementado.

O menor nível de maturidade no qual os resultados da tarefa executada por Ana são um requisito essencial é o nível:

O setor de pagamento da empresa XIMLINTO Ltda foi criptografado após a ação de um grupo hacker denominado

Fancy Bear. Para remover a criptografia, o grupo está solicitando um pagamento em bitcoins para uma conta em um país do leste europeu. Durante a auditoria no sistema, foi identificado que um dos maiores diretores da empresa, fanático por motos e carros, acessou um link malicioso com uma oferta imperdível de compra de insumos para moto e carro com 50% de desconto de dentro de um dos computadores da empresa.

Nessa situação, os tipos de ataque utilizados pelo grupo Fancy Bear foram:

O sistema Web SouDIGITAL está sendo medido por meio da Análise de Pontos de Função (APF). O SouDIGITAL possui funcionalidades de cadastro que armazenam dados em quatro Arquivos Lógicos Internos (ALI) distintos. O sistema possibilita que todos os dados cadastrados sejam apresentados ao usuário, diretamente na sua interface, a título de conferência, a partir da seleção de um conjunto de critérios de busca informados pelos usuários autorizados.

Com base na APF, a funcionalidade que apresenta todos os dados cadastrados para conferência deve ser contada como:

Considere o seguinte trecho de um documento em HyperText Markup Language:

Considere também o respectivo código de Cascading Style Sheets:

As conexões de condutores entre si e com outros componentes da instalação elétrica devem garantir continuidade elétrica durável, adequada suportabilidade mecânica e apropriada proteção mecânica.

Analise as afirmativas a seguir:

I. Tais conexões não devem ser submetidas a nenhum esforço de tração ou torção, salvo no caso de linhas aéreas e de linhas de contato de alimentação de equipamentos móveis.

II. Na seleção dos meios de conexão, devem ser considerados a quantidade de fios, o material e a seção dos condutores, independente do seu formato.

III. As conexões devem ser acessíveis para verificação, ensaios e manutenção, inclusive nas emendas de cabos enterrados e nas imersas.

Está correto o que se afirma em:

Priscila, analista de governança, está atualmente elaborando o plano estratégico de Tecnologia da Informação (TI) para o Tribunal de Justiça. Enquanto se concentra no aspecto do gerenciamento de redes, ela precisa identificar o componente essencial responsável por coletar informações dos objetosgerenciados e enviá-las para a entidade responsável pelo gerenciamento.

Esse componente é conhecido como:

Com o intuito de melhorar a segurança para usuários que trabalham remotamente e evitar a exposição de senhas privilegiadas na Internet, o Tribunal de Justiça do Mato Grosso do Sul (TJMS) está contratando uma solução de gerenciamento de acesso privilegiado (PAM).

O TJMS adquiriu uma solução com a funcionalidade de cofre de senhas, que:

Bianca está analisando os dados do Data Mart Processos do TJMS utilizando uma ferramenta OLAP. Ela quer analisar os processos apenas do ano de 2024 e da Comarca de Corumbá.

Para isso, Bianca deverá executar a operação OLAP:

João, administrador de Banco de Dados MySQL, precisa realizar,

periodicamente, o backup lógico completo do banco de dados

"tjms_db".

Para completar a tarefa, João deverá executar o comando:

O analista Fábio administra os servidores web do TJMS. Utilizando o nginx, Fábio configurou um balanceamento de cargaentre os servidores web serv1, serv2 e serv3. O balanceamento foi configurado para operar de forma a não depender de atributos dos clientes ou de métricas dinâmicas dos servidores. A cada quatro requisições feitas via nginx, duas seguem para o serv2, uma segue para o serv1 e outra segue para o serv3.

Para aplicar o comportamento especificado, Fábio utilizou como base o seguinte método de balanceamento de carga do nginx:

O analista Marcos recebeu o arquivo data.csv e precisa analisar o seu conteúdo por meio das seguintes informações:

- quantidade de linhas e colunas;

- lista das primeiras 5 linhas e das últimas 5 linhas;

- nome e tipo das colunas.

Para isso, Marcos começou a desenvolver o seguinte trecho de código escrito em Python:

import pandas as pd

df = pd.read_csv('data.csv')

Para obter as informações de que precisa, Marcos deve usar os seguintes comandos:

A Equipe de Gestão de Riscos (EGR) de uma organização está realizando a análise de riscos a fim de determinar o nível dos riscos identificados para definir seu tratamento. A EGR adotou a técnica de análise baseada em consequências e probabilidades que utiliza escalas qualitativas com valores atribuídos.

A técnica utilizada é a:

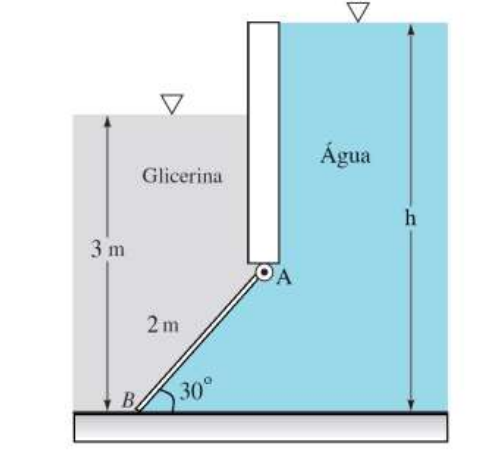

A comporta AB retangular é articulada em A e está apoiada sobre um fundo liso em B. Possui uma massa homogênea de 200 kg e 1,5 m de largura. Os fluidos estão a 200 C e os pesos específicos da água e da glicerina são respectivamente 12.350 N/m3 e 9.790 N/m3 Considere a gravidade igual a 9,8 m/s2

A força no ponto B será zero para a profundidade h da água de: