Uma rede sofreu ataques do tipo envenenamento de subdomínio de cache de DNS. Um método de defesa contra esse ataque é:

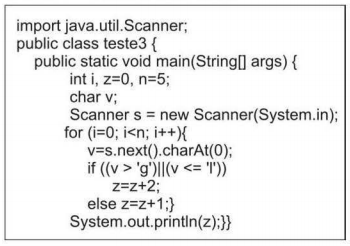

Considere o seguinte programa Java

Ao ser passada a seguinte sequência de entrada de dados: f g k i m; o valor final dez é igual a:

Na forma do disposto no artigo 28 da Lei n° 8.212, de 24 de julho de 1991, a seguinte verba integra o salário contribuição:

De acordo com a regra prevista na Emenda Constitucional n° 4 7 qual dos servidores a seguir, todos com ingresso no Serviço Público até 16/12/1998, poderá aposentar-se com proventos integrais:

No que se refere à organização da Administração Pública brasileira, vários aspectos são basilares para nortear e uniformizar o seu funcionamento no país inteiro. Trata-se um conjunto de regras e princípios da mais alta importância, diante da estrutura avantajada do Poder Público no Brasil e de suas inúmeras particularidades, o que demanda a existência de parâmetros legais, doutrinários e jurisprudências seguros, dos quais, é correto afirmar:

Uma empresa de desenvolvimento de software criou! um software de Business lntelligence (BI) para trabalhar na arquitetura que visa foco no nível estratégico da organização, com a ideia de visualização multidimensional dos dados, para fornecer respostas rápidas para a maioria das consultas e que necessita de um longo período para execução da carga de dados. Nesse caso, esse software está associado à arquitetura:

Um desenvolvedor para plataforma Java Enterprise Edition vai trabalhar com uma especificação Java que sirva para construção de interfaces de usuários baseadas em componentes para aplicações web, direcionada a eventos e que trabalhe usando arquivos XML conhecidos como modelos de visão. Nesse caso, essa especificação é a:

Um administrador de um sistema Linux deseja verificar as informações sobre os processos que estão sendo executados pelos usuários. Para esse caso, ele vai executar o comando:

Um desenvolvedor de aplicações Web deseja trabalhar com o componente de persistência de um servidor de aplicações Jboss. Nesse caso, ele vai trabalhar com o componente:

A Lei Complementar n° 142, de 8 de maio de 2013, ao regulamentar a aposentadoria da pessoa com deficiência estatuiu que:

Uma empresa resolveu implementar seus processos de governança de Tecnologia da informação (TI) baseados no modelo COBIT. No momento atual, estão sendo executadas tarefas associadas a definições de questões estratégicas ligadas à utilização da TI para essa empresa e ao tratamento de diversos processos para TI (tais como, definição da estratégia, de investimentos e análise de risco, entre outros). Nesse caso, o domínio COBIT no qual! se está trabalhando nesse momento é a de:

Para retirar privilégios de acesso a dados para um usuário de banco de dados utiliza-se o comando de segurança SQL

Um administrador de uma rede baseada no MS Windows Server 2012 precisa configurar o servidor da rede para executar o método de backup que copie todos os arquivos selecionados, independente de modificação, mas que não os marque como arquivos que passaram por backup, de modo a não afetar a outras operações de backup. Esse método é denominado backup:

Um administrador de sistemas Linux deseja utilizar o comando ls para listar arquivos ocultos, nesse caso a sintaxe é: