Acerca de banco de dados, julgue o seguinte item.

Situação hipotética: Ao analisar um computador, Marcos encontrou inúmeros emails, vídeos e textos advindos, em sua maioria, de comentários em redes sociais. Descobriu também que havia relação entre vários vídeos e textos encontrados em um diretório específico. Assertiva: Nessa situação, tendo como referência somente essas informações, Marcos poderá inferir que se trata de um grande banco de dados relacional, visto que um diretório é equivalente a uma tabela e cada arquivo de texto é equivalente a uma tupla; além disso, como cada arquivo possui um código único, poderá deduzir que esse código é a chave primária que identifica o arquivo de forma unívoca.

Os indivíduos S1, S2, S3 e S4, suspeitos da prática de um ilícito penal, foram interrogados, isoladamente, nessa mesma ordem. No depoimento, com relação à responsabilização pela prática do ilícito, S1 disse que S2 mentiria; S2 disse que S3 mentiria; S3 disse que S4 mentiria.

A partir dessa situação, julgue o item a seguir.

Se S4 disser que S1, S2 e S3 mentiram, então, na verdade, apenas ele e S2 mentiram.

Os indivíduos S1, S2, S3 e S4, suspeitos da prática de um ilícito penal, foram interrogados, isoladamente, nessa mesma ordem. No depoimento, com relação à responsabilização pela prática do ilícito, S1 disse que S2 mentiria; S2 disse que S3 mentiria; S3 disse que S4 mentiria.

A partir dessa situação, julgue o item a seguir.

Considerando que a conclusão ao final do interrogatório tenha sido a de que apenas dois deles mentiram, mas que não fora possível identificá-los, escolhendo-se ao acaso dois entre os quatro para novos depoimentos, a probabilidade de apenas um deles ter mentido no primeiro interrogatório é superior a 0,5.

As informações de um departamento e de seus colaboradores devem ser organizadas e armazenadas conforme a estrutura mostrada no diagrama precedente. Para isso, serão utilizados os comandos DDL a seguir.

Tendo como referência as informações apresentadas, julgue o próximo item.

A tabela

As informações de um departamento e de seus colaboradores devem ser organizadas e armazenadas conforme a estrutura mostrada no diagrama precedente. Para isso, serão utilizados os comandos DDL a seguir.

Tendo como referência as informações apresentadas, julgue o próximo item.

O comando SQL a seguir permite apagar o conteúdo da tabela

No que se refere aos conceitos de estratégias de distribuição de banco de dados, julgue o item que se segue.

Na replicação síncrona, recomenda-se que os bancos de dados fiquem armazenados em sítios geograficamente distantes entre si, pois a execução da replicação ocorrerá com um atraso, que varia de poucos minutos a horas.

Julgue o item subsecutivo, no tocante a características de computadores e seus componentes.

Seek time é o tempo que a cabeça de leitura e gravação de um disco rígido leva para ir de uma trilha a outra do disco.

No que concerne a sistemas operacionais e tecnologias de virtualização, julgue o item seguinte.

Emulador permite a um programa feito para um computador ser executado em outro computador.

No que concerne a sistemas operacionais e tecnologias de virtualização, julgue o item seguinte.

Container consiste em um conjunto de processos que, isolados do resto do sistema, são executados a partir de uma imagem distinta, que fornece todos os arquivos necessários a eles.

Em relação às estruturas de controle e de fluxo de execução, julgue o item seguinte.

O laço do-while será executado sempre que a condição for falsa e terminará quando esta for verdadeira, ao passo que o laço repeat-until será executado sempre que a condição for verdadeira e terminará quando esta for falsa.

Com relação a redes peer-to-peer (P2P), julgue o item subsecutivo.

Em uma rede P2P centralizada, o paradigma cliente-servidor é usado pelo sistema de diretórios (lista de peers disponíveis) e para o armazenamento e o download de arquivos.

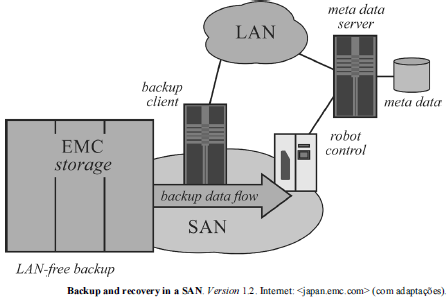

A arquitetura para becape em ambiente SAN (storage area network) na figura precedente leva em consideração conceitos de becape que não precisam necessariamente da rede local para a cópia dos dados. Considerando essas informações e a figura apresentada, julgue o item a seguir.

Esse tipo de arquitetura exige o uso de software de becape que não suporte agrupamento de fitas (tape pooling) para implementação, já que usa SAN.

Existem diversas técnicas para descompilar programas maliciosos. Conforme a característica de um malware, essas técnicas podem ou não ser utilizadas. A respeito desse assunto, julgue o seguinte item.

Existem três técnicas chaves para a análise de malware: análise binária, análise de entropia e análise de strings.

Softwares desenvolvidos para a Web podem ter diversas vulnerabilidades e cada uma delas pode ser explorada com uma técnica específica. Sendo o ataque bem-sucedido, o atacante tem o controle do sistema. A respeito de características de ataques em software web, julgue o próximo item.

O ataque de sequestro de sessão tem por característica o comprometimento do token de autenticação de um usuário, podendo esse token ser obtido interceptando-se a comunicação ou predizendo-se um token válido.

A respeito dos tipos de RAID e suas principais características, julgue o item que se segue.

RAID 0, também conhecido como disk striping, requer no mínimo dois discos rígidos: se um disco falhar, os demais garantem o acesso e a recuperação dos dados.