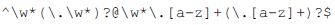

Para realizar a validação de uma lista com 10 mil endereços de emails, será utilizada a seguinte expressão regular.

Nessa situação hipotética,

a sequência

Julgue o item subsequente, relativo às características da computação em nuvem (cloud computing).

O modelo PaaS (platform as a service) oferece menos recursos e funcionalidades integradas de segurança, necessitando que o cliente projete e gerencie os sistemas operacionais, aplicativos e dados.

Existem diversas técnicas para descompilar programas maliciosos. Conforme a característica de um malware, essas técnicas podem ou não ser utilizadas. A respeito desse assunto, julgue o seguinte item.

Normalmente, quando se verifica que um binário possui alta entropia, é possível que o malware utilize técnicas de compactação, o que torna a análise mais complexa.

Softwares desenvolvidos para a Web podem ter diversas vulnerabilidades e cada uma delas pode ser explorada com uma técnica específica. Sendo o ataque bem-sucedido, o atacante tem o controle do sistema. A respeito de características de ataques em software web, julgue o próximo item.

O ataque conhecido por blind SQL injection tem por característica a exploração de perguntas ao banco de dados, as quais retornam verdadeiro ou falso; conforme a resposta da aplicação, o atacante consegue identificar de onde os dados podem ser extraídos do banco, por falhas de programação na aplicação.

Certificação digital é amplamente utilizada na Internet e em diversos sistemas. No Brasil, a ICP-Brasil, sob a responsabilidade do ITI, é quem regulamenta e mantém a autoridade certificadora brasileira. A respeito da certificação digital e suas características, julgue o item subsequente.

Assinatura digital é uma técnica que utiliza um certificado digital para assinar determinada informação, sendo possível apenas ao detentor da chave privada a verificação da assinatura.

Redes sem fio são amplamente utilizadas para a conexão de usuários em ambientes que permitam alta mobilidade ou onde não seja possível prover infraestrutura cabeada. Devido a sua arquitetura, redes sem fio possuem diversos problemas de segurança. No que se refere a segurança de redes sem fio e algunsdos ataques conhecidos a esse tipo de redes, julgue o item que se segue.

Krack (key reinstallation attack) é um tipo de ataque que funciona contra o Wi-Fi protected access II (WPA2) sob determinadas condições. Satisfeitas essas condições, sistemas Android e Linux podem ser enganados por esse ataque para reinstalar uma chave de criptografia toda composta por zeros.

Julgue o seguinte item, a respeito dos algoritmos RSA e AES e de noções de criptografia.

O AES e o RSA são sistemas assimétricos e simétricos, respectivamente; o RSA suporta chaves de no máximo 4.096 bites, enquanto o AES trabalha com chaves de no máximo 256 bites.

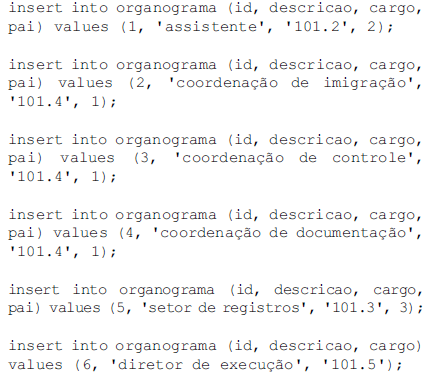

As informações de um departamento e de seus colaboradores devem ser organizadas e armazenadas conforme a estrutura mostrada no diagrama precedente. Para isso, serão utilizados os comandos DDL a seguir.

Tendo como referência as informações apresentadas, julgue o próximo item.

A seguir, são apresentadas as expressões SQL corretas para inserir na tabela organograma as informações constantes do diagrama apresentado.

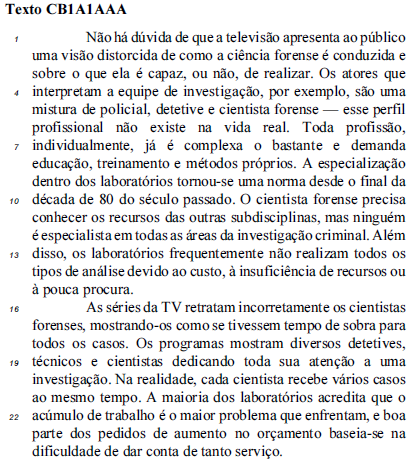

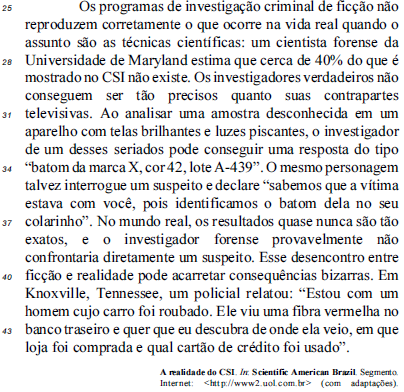

Considerando os sentidos e os aspectos linguísticos do texto CB1A1AAA, bem como o disposto no Manual de Redação da Presidência da República, julgue o item que se segue.

Considere que o delegado de polícia tivesse de relatar o acontecimento mencionado no último período do texto em documento destinado ao Ministério Público. Nesse caso, o policial deveria utilizar um ofício e poderia nele incluir o seguinte trecho, que mantém a correção gramatical e os sentidos originais do texto, além de apresentar linguagem adequada para compor um documento oficial: O policial relatou que estava com um homem cujo carro fora roubado e que tal homem, tendo visto uma fibra vermelha no banco traseiro, queria que ele, o policial, descobrisse de onde a fibra havia vindo, em que loja havia sido comprada e qual cartão de crédito havia sido usado na compra.

A preposição “de” empregada logo após “dificuldade” (R.24) poderia ser corretamente substituída por em.

Com relação aos direitos e às garantias fundamentais previstos na Constituição Federal de 1988, julgue o item a seguir.

Dada a previsão constitucional de que nenhuma pena passará da pessoa do condenado a outrem, o ordenamento jurídico veda que obrigações de reparação de danos sejam estendidas aos sucessores do condenado.

A fim de garantir o sustento de sua família, Pedro adquiriu 500 CDs e DVDs piratas para posteriormente revendê-los. Certo dia, enquanto expunha os produtos para venda em determinada praça pública de uma cidade brasileira, Pedro foi surpreendido por policiais, que apreenderam a mercadoria e o conduziram coercitivamente até a delegacia.

Com referência a essa situação hipotética, julgue o item subsequente.

Para a comprovação da materialidade do crime praticado por Pedro, são indispensáveis a perícia por amostragem, para comprovação da falsidade do produto, e a inquirição das supostas vítimas — no caso, os produtores das mídias originais.

Em cada item a seguir, é apresentada uma situação hipotética, seguida de uma assertiva a ser julgada, a respeito de sistemas operacionais, intranet e Internet.

Em determinado computador, no histórico de navegação de um usuário do Google Chrome, observou-se que havia, na lista de endereços acessados, mais sítios com endereços iniciados com

Julgue o item subsecutivo a respeito de redes de computadores e conceitos de proteção e segurança.

Situação hipotética: Ao processar um código executável malicioso que havia recebido como anexo de um email, Mateus percebeu que um malware havia infectado seu aparelho e que, automaticamente, havia sido enviada uma mensagem idêntica, com um anexo malicioso idêntico, a todos os contatos de sua lista de endereços, a partir do seu aparelho. Assertiva: Essa situação é um exemplo clássico de infecção de vírus de computador.

Julgue o próximo item, a respeito de computação na nuvem, sistemas de informações e teoria da informação.

Atualmente, as empresas de comércio na Internet podem disponibilizar suas aplicações na nuvem, como, por exemplo, na plataforma Azure da Microsoft; da mesma forma, as organizações podem fazer migrar suas aplicações de email para a nuvem. Essas nuvens oferecem ambientes de computação e armazenamento escaláveis, mas, por questões afetas à segurança, impedem o acesso implícito às suas redes privativas de alto desempenho.