A virtualização permite que um único computador seja o hospedeiro de múltiplas máquinas virtuais.

O monitor de máquina virtual, também denominando hipervisor tipo 1, é uma abordagem de virtualização que

O SNMP (Simple Network Management Protocol) é utilizado essencialmente no monitoramento e gerenciamento de dispositivos em redes IP.

O agente SNMP armazenado no dispositivo monitorado pode avisar ao sistema de gerência a ocorrência de algum evento não previsto, encaminhando esses avisos na forma de operações

O processo de mapeamento de ameaças e aplicação de configurações de segurança de modo a tornar sistemas e infraestruturas de TI mais resistentes a ataques é denominado

Marta projetou a rede de computadores da sua empresa considerando uma topologia full-mesh.

Se essa rede possui 28 computadores, o número total de conexões entre computadores nessa rede é igual a

Para a institucionalização da Política de Segurança da Informação e Comunicações (POSIC) nos órgãos e entidades da Administração Pública Federal, de acordo com a Norma Complementar nº 03/IN01/DSIC/GSIPR, recomenda-se

Segundo a norma complementar nº 04/IN01/DSIC/GSIPR, convém que o processo de Gestão de Riscos de Segurança da Informação e Comunicações

Considerando a progressiva integração entre as práticas de ITIL e os serviços baseados em computação em nuvem, analise as estratégias a seguir e assinale a que se alinha corretamente aos princípios do ITIL para enfrentar os desafios específicos da computação em nuvem.

Considerando as diretrizes da Instrução Normativa SGD/ME nº 94 para a contratação de serviços em nuvem, analise as seguintes afirmações:

I. A contratação de serviços em nuvem está restrita a fornecedores nacionais, como parte das políticas de segurança nacional e proteção de dados.

II. As contratações de serviços em nuvem pelos órgãos e entidades do SISP devem aderir às normas de segurança publicadas pelo Gabinete de Segurança Institucional da Presidência da República (GSI/PR), garantindo a conformidade com os padrões de segurança da informação.

III. Órgãos e entidades devem priorizar a criação, ampliação ou renovação de infraestrutura de centro de dados exclusivamente por meio de serviços em nuvem, sem a necessidade de avaliação técnica prévia para justificar outras formas de implementação.

Está correto o que se afirma em

No contexto da norma ISO/IEC 20000:2018 para a gestão de serviços de Tecnologia da Informação, assinale a afirmativa correta.

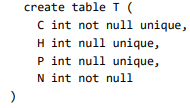

Com referência à normalização de bancos de dados, considere uma tabela relacional T, com colunas C, H, N, P, na qual as dependências funcionais identificadas são exibidas a seguir.

O comando SQL utilizado na criação dessa tabela é exibido a seguir.

Assinale a dependência funcional adicional necessária para que o esquema acima esteja de acordo com a forma normal Boyce-Codd.

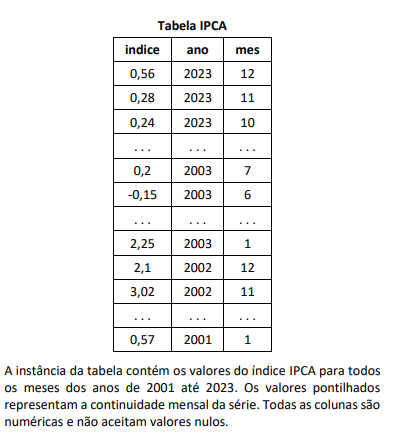

Assinale o comando SQL que produz as colunas ano, mes e indice, da tabela IPCA apresentada, ordenadas por ano/mês e precedidas por uma coluna com a numeração sequencial das linhas a partir de 1.

Em bancos de dados relacionais que utilizem a linguagem SQL (não procedural) a otimização de comandos SQL é um fator central no “tuning” de um banco de dados.

A otimização foca na determinação do modo mais eficiente para obter o resultado. Nesse contexto, o “estimator” é o componente que avalia o consumo de recursos num certo plano de execução.

De acordo com o que é preconizado pela Oracle, os fatores pelos quais o custo é estimado são:

SSDs externos são meios de armazenamento comumente utilizados por organizações para guardar dados com segurança.

Sobre esse meio de armazenamento, é correto afirmar que

Os Incentivos Fiscais são um instrumento de grande relevância para o estímulo ao crescimento e à redução das desigualdades sociais, mas possuem impactos que podem comprometer o equilíbrio orçamentário do setor público.

Nesse contexto, é correto afirmar que

A sociedade empresária XYZ, constituída e em funcionamento há cinco anos, sempre atuou na esfera privada. Contudo, os seus membros verificaram que a celebração de contratos administrativos com o poder público poderia favorecer o crescimento regular e lícito da entidade privada. Assim sendo, para tomar uma decisão informada sobre a estratégia empresarial que adotariam na sequência, os sócios resolveram estudar a Lei de Licitações e Contratos Administrativos, em especial a parte atinente às garantias fornecidas pelo contratado.

Nesse cenário, considerando as disposições da Lei nº 14.133/2021, é correto afirmar que