Hipoteticamente, um Analista de Sistemas, trabalhando no Tribunal Superior do Trabalho − TST, se deparou com as seguintes questões:

1.Como o número de processos trabalhistas deste trimestre se compara com o número de processos de um ano atrás?

2.O que se pode prever para o próximo trimestre com relação ao número de processos trabalhistas?

3.Qual é a tendência do número de processos, medida pela variação percentual?

4.Quem é provável que faça acordo trabalhista nos próximos seis meses?

5.Quais são as características dos casos prováveis de acordos trabalhistas?

Considerando que o Tribunal utiliza o sistema gerenciador de banco de dados Oracle, para responder as perguntas, o Analista achou adequado o auxílio de dois recursos, cujas descrições encontram-se abaixo:

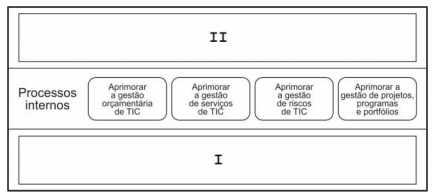

I. Fornece dados resumidos e gera cálculos ricos, adequado para ajudar a responder as questões 1, 2 e 3.

II. Descobre padrões ocultos em dados, operando em nível detalhado, adequado para ajudar a responder as questões 4 e 5.

Os recursos para resolver os problemas de análise de dados referentes às questões apresentadas, que são descritos em I e II são, correta e respectivamente,

Considere, por hipótese, que um Analista de Sistemas está trabalhando no projeto conceitual de um sistema de controle de processos compartilhado entre tribunais, o qual futuramente será projetado para ser processado em um modelo de banco de dados relacional normalizado. O Analista levantou os seguintes requisitos:

− A entidade tribunal deverá ser identificada de forma unívoca pelo atributo identidade do tribunal que será a chave primária; A entidade processo terá sua chave primária composta por um número sequencial de 1 a n mais a identidade do tribunal ao qual está vinculado.

O motivo da incorporação da identidade do tribunal na chave primária de processo bem como o tipo de relacionamento entre as entidades tribunal e processo são, respectivamente, a

Considere o mapa estratégico de TI abaixo.

No contexto das necessidades e prioridades de um Planejamento Estratégico de TI-PETI do Tribunal Superior do Trabalho − TST,

Em um programa de Gestão de Riscos, o tratamento de riscos tem como objetivo determinar a resposta mais adequada para modificar a probabilidade ou o impacto de um risco. A opção

As redes de comunicação de dados atualmente utilizam, em sua grande maioria, a técnica de comutação de pacotes. Isso se deve ao fato de que na técnica de comutação de

O Analista de Suporte em Tecnologia da Informação deve configurar uma rede local de computadores para que essa rede comporte até 510 endereços IPv4. Para isso, a classe de endereçamento IP e a máscara de sub-rede devem ser, respectivamente,

Manter a segurança de computadores depende de vários fatores que envolvem desde a manutenção das atualizações dos softwares até o cuidado com a manipulação de arquivos no computador. Com relação à manipulação de arquivos, NÃO prejudica o nível de segurança

Considere, por hipótese, que em um Tribunal foram detectados os seguintes problemas praticados por funcionários no exercício de suas funções:

− uma nota fiscal foi contabilizada no sistema e, posteriormente, o mesmo emitiu uma nota de empenho para receber o valor correspondente no setor financeiro.

− um processo licitatório e de compras fictícias foi inserido pelo funcionário nos respectivos sistemas de compras e de almoxarifado.

− um documento falso foi inserido no sistema e, posteriormente, o mesmo o liberou para pagamento, em benefício próprio.

− uma nota fiscal foi inserida no sistema e o mesmo funcionário atestou a validade da nota fiscal comprobatória da despesa por ele realizada.

Os problemas detectados

Considere os seguintes requisitos para serviços ofertados em soluções de cloud computing:

I. Recomenda-se utilizá-lo quando a demanda é volátil, como, por exemplo, nas lojas virtuais. Também é aconselhável para empresas que crescem rapidamente e não há capital para infraestrutura. Recomenda-se não utilizá-lo quando, em razão das regulamentações legais, pode não ser permitida a terceirização ou o armazenamento de dados fora da empresa. Também não é aconselhável quando os níveis de desempenho necessários para as aplicações tenham limites de acesso ao provedor.

II. Recomenda-se utilizá-lo quando há necessidade de trabalhos em equipe, integração e triagem de serviços e integração de banco de dados. É útil no momento da implementação, quando há necessidade de um ambiente complexo para a aplicação. Também é importante quando diversos desenvolvedores estão trabalhando mutuamente e em partes e há necessidade de interação externa. Recomenda-se não utilizá-lo quando a linguagem proprietária possa dificultar no caso de necessidade de mudança para outro fornecedor no futuro ou se utiliza linguagens proprietárias ou abordagens que influenciem no processo de desenvolvimento. Também não é aconselhável nos casos em que o desempenho do aplicativo exige hardwares ou softwares específicos.

Os requisitos abordados em I e II aplicam-se, respectivamente, a

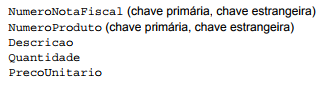

Em um Modelo Entidade-Relacionamento existem as entidades NotaFiscal e Produto que estabelecem uma relação n:m. Em um Sistema Gerenciador de Banco de Dados Relacional, um Analista de Suporte implementou a tabela de ligação ItemNotaFiscal entre as tabelas NotaFiscal e Produto, contendo os campos abaixo.

Uma anomalia existente na tabela ItemNotaFiscal, que infringe as regras de normalização, é a existência de

Um Analista de Suporte que utiliza o PostgreSQL possui uma tabela chamada employee, com os campos id, name e salary. Deseja executar uma consulta que exiba todos os nomes e salários dos funcionários, de forma que, se o salário for nulo, exiba o valor 0 (zero). Para realizar a consulta terá que utilizar a instrução SELECT name,

Em uma contratação de Solução de Tecnologia da Informação disciplinada pela Instrução Normativa nº 04 (MPOG/SLTI), foi atribuído ao Analista de Sistemas o papel de Fiscal Técnico do Contrato por uma autoridade competente. Esta atribuição

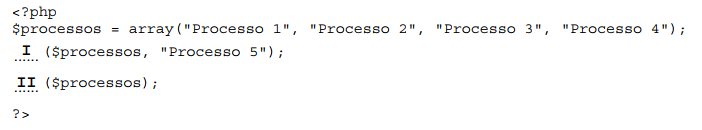

Considere o fragmento de código PHP abaixo.

Se o array $processos for tratado como pilha, para adicionar um elemento no topo da pilha e depois removê-lo utilizam-se nas lacunas I e II, respectivamente, os comandos

Uma das principais vantagens do Spring Boot é fornecer

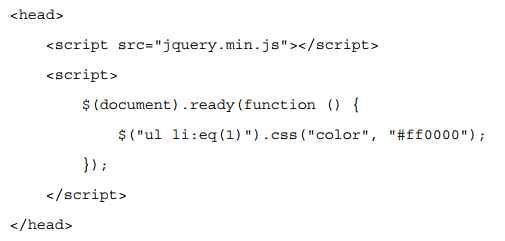

Considere o trecho de código abaixo.

O comando