Para localizar os juízes cujos nomes começam pela letra p e têm pelo menos 3 caracteres de comprimento (incluindo p) utilizase a instrução SELECT * FROM juizes WHERE nome

Considere um processador em cujo conjunto de instruções há diferentes modos de endereçamento. Neste processador podem ser executadas as instruções em assembly listadas abaixo. I. MOV A, #100 ; Carrega 100 no acumulador. II. MOV A, 20 ; Transfere para o acumulador o conteúdo do endereço 20 da RAM Interna. III. MOV A, @R0 ; Coloca no acumulador o conteúdo do endereço que está em R0. IV. MOV A, R0 ; Coloca no acumulador o conteúdo de R0. Os tipos de endereçamento utilizados nas instruções de I a IV são, correta e respectivamente,

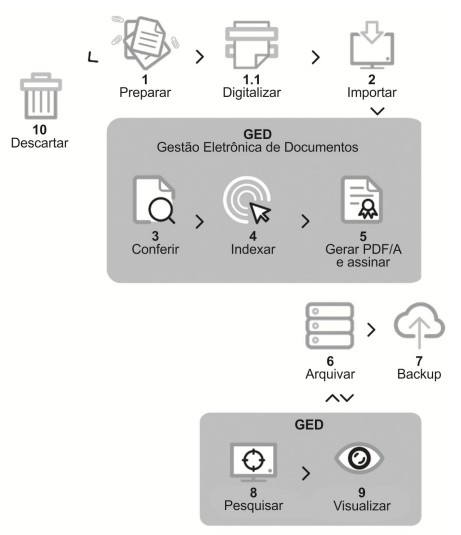

Considere a solução de Gerenciamento Eletrônico de Documentos − GED abaixo.

De acordo com a figura, a etapa

O método Use Case Points foi criado para que seja possível estimar o tamanho de um sistema na fase de levantamento de Casos de Uso e é composto por vários passos. Considere os dados abaixo, de um hipotético conjunto de casos de uso de um sistema sendo desenvolvido no Tribunal.

1) Cálculo do Unadjusted Actor Weight − UAW

Há 3 tipos de ator:

− Simples (peso 1): outro sistema acessado através de uma API de programação

− Médio (peso 2): outro sistema acessado interagindo através da rede

− Complexo (peso 3): um usuário interagindo através de uma interface gráfica

2) Cálculo do Unadjusted Use Case Weight − UUCW

Os casos de uso são divididos em 3 níveis de complexidade:

− Simples (peso 5): Tem até 3 transações, incluindo os passos alternativos, e envolve menos de 5 entidades

− Médio (peso 10): Tem de 4 a 7 transações, incluindo os passos alternativos, e envolve de 5 a 10 entidades

− Complexo (peso 15): Tem acima de 7 transações, incluindo os passos alternativos, e envolve pelo menos de 10 entidades.

Considerando que há 1 ator do tipo 1, 3 atores do tipo 2, 4 atores do tipo 3, 7 casos de uso simples, 13 casos de uso médio e 3 casos de uso complexos, o cálculo do UUCP (Unadjusted Use Case Points UUCP = UAW + UUCW) resulta em

Considere que o sistema de consulta processual de um Tribunal parou de funcionar em um dia repleto de audiências. A equipe de TI identificou que o HD do servidor de Banco de Dados − BD havia queimado. Para reparar a situação, o Sistema Operacional − SO e o BD foram reinstalados em outro HD, mas os dados do BD tiveram que ser restaurados do backup. A equipe de TI demorou 2 horas para reinstalar o SO, o BD e iniciar a restauração. A restauração do backup demorou 1 hora. Considerando que o Tribunal adote as melhores práticas da ITIL v3 edição 2011, o processo Gerenciamento da Disponibilidade, no aspecto maintainability, mede o Tempo Médio Para Reparo − TMPR e o Tempo Médio para Restaurar Serviço − TMRS, que foram, correta e respectivamente, de

Em ambientes Windows Server 2012 e 2012R2 (de 64 bits), arquivos de paginação

O Internet Protocol Security − IPsec utiliza-se de um conjunto de protocolos para prover segurança dos pacotes transmitidos pela internet, na camada de rede da arquitetura TCP/IP, e opera nos modos Transporte e Túnel. A figura abaixo apresenta o pacote utilizando o IPSec no modo Túnel.

Os campos de números 1 a 3 são identificados, respectivamente, como

O hardware de um computador pode ser dividido basicamente em quatro categorias: processador, placa - mãe, memória e dispositivos de entrada e saída. Tratando-se de CPU, assinale a alternativa correta em relação a registradores.

Sobre programação orientada a objetos analise as afirmativas:

I- A POO (programação orientada a objetos) encapsula dados (atributos) e métodos (comportamento) em objetos.

II- Os objetos têm a propriedade de ocultar informações. Isto significa que, embora os objetos possam saber se comunicar uns com os outros, através de interfaces bem-definidas, os objetos, normalmente, não têm permissão para conhecer como os outros objetos são implementados.

III- O conceito de Encapsulamento (ocultamento de informação) é baseado na restrição do escopo ou visibilidade da informação, utilizada em projetos baseados em objetos, para obter melhor legibilidade, manutenibilidade e reusabilidade do software.

IV- O método construtor de uma classe Java é um método especial, que possui o mesmo nome da classe e é executado quando a classe é instanciada. Esse método não permite a sua sobrecarga, ou seja, não podemos criar vários métodos construtores, mesmo que contenham parâmetros diferentes.

Estão corretas as afirmativas:

Um Analista Judiciário foi solicitado a fornecer informações técnicas relativas a um sistema multimídia a ser implantado no Tribunal, que envolvia TV de alta definição, videoconferência, vídeo sob demanda etc. O Analista afirmou, corretamente, que

O guia ABPMP-CBOK divide o Business Process Modeling − BPM em 9 Áreas de Conhecimento que refletem as capacidades que devem ser consideradas por uma organização que vise à implantação do BPM. Uma das áreas envolve a criação de novos processos de negócio e a especificação de como funcionarão, serão medidos, controlados e gerenciados dentro do contexto das metas de negócio e dos objetivos de desempenho dos processos. A área envolve a criação do modelo futuro de processos de negócio (to be), fornecendo planos e diretrizes sobre como fluxos de negócios, aplicações de negócio, plataformas de tecnologia, recursos de dados, controles financeiros e operacionais interagem com outros processos internos e externos. Esta área é denominada

Quando um processo quer imprimir um arquivo na impressora, insere o nome do arquivo em um diretório de spool. Um outro processo verifica periodicamente se existe algum arquivo a ser impresso e, se houver, o imprime e remove seu nome do diretório. Suponha que o diretório de spool tenha vagas numeradas 0, 1, 2,... etc e que cada vaga é capaz de conter um nome de arquivo. Suponha que existem duas variáveis compartilhadas: Out, que indica o próximo arquivo a ser impresso e Free, que indica a próxima vaga livre do spool. Em um dado instante as vagas anteriores estão ocupadas e Free = 7 . Quase simultaneamente, os processos A e B decidem colocar um arquivo na fila de impressão e ocorre a sequência de ações:

1) O processo A lê Free e armazena o valor 7 na sua variável local chamada proxima_vaga_livre.

2) Em seguida ocorre uma interrupção do relógio e a CPU decide que o processo A já executou o suficiente e alterna para o processo B.

3) O processo B também lê Free e obtém o valor 7 . B armazena 7 na sua variável local proxima_vaga_livre.

4) Neste momento, ambos os processos têm a informação de que a vaga livre é a 7.

5) B prossegue sua execução, armazenando o nome do seu arquivo na vaga 7 e atualiza Free para 8.

6) Em seguida, o processo A executa novamente de onde parou. Verifica sua variável local proxima_vaga_livre, que é igual a 7, e então escreve o nome do seu arquivo na vaga 7 . O processo A atualiza o valor de Free para 8.

Nesta situação,

De acordo com a cartilha CERT.BR um incidente de segurança pode ser definido como qualquer evento adverso, confirmado ou sob suspeita, relacionado à segurança de sistemas de computação ou de redes de computadores. Como parte da PSI e dos procedimentos de gestão de incidentes de segurança da informação, é crucial que os incidentes devam ser notificados. Para notificar um incidente é necessário localizar os responsáveis pela rede. Para localizá-los é correto

O sistema binário ou de base 2 é um sistema de numeração posicional em que todas as quantidades se representam com base em dois números, ou seja, zero e um (0 e 1).

00110101

Ao converter o número binário acima para o sistema decimal (base10) teremos:

O projeto do Conjunto de Instruções inicia com a escolha de uma entre duas abordagens, a abordagem RISC e a CISC. Os computadores baseados na arquitetura CISC (Computador de conjunto de instruções complexas) utilizam a técnica de microprogramação, onde as instruções: