As falhas de segurança em sistemas operacionais ou em aplicativos podem permitir que pessoas não autorizadas acessem informações de computadores e instalem vírus ou aplicativos de controle sobre máquinas remotas.

Essas falhas de segurança são denominadas

Julgue o próximo item, a respeito da segurança da informação.

A análise de vulnerabilidades considera potenciais vulnerabilidades ocasionadas por falhas humanas e por erros de configuração.

Acerca de prevenção e tratamento de incidentes, julgue os itens seguintes.

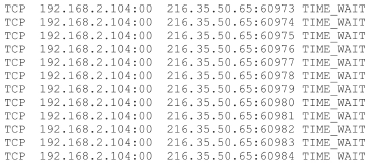

Suponha que os dados a seguir constituam parte de um

log de auditoria obtido a partir da execução do comando

Acerca dos procedimentos da análise forense digital e cadeia de custódia, julgue o item a seguir.

Em análise forense digital, o início da cadeia de custódia ocorre a partir da duplicação pericial do vestígio previamente adquirido.

Com relação à análise de linha do tempo e à aquisição de dados em memória, julgue os seguintes itens.

A extração de uma imagem da memória de um sistema, conhecida como dump de memória, permite identificar os processos que estavam em execução no momento da extração, bem como os arquivos, as bibliotecas, chaves de registro ou sockets em uso por cada processo.

Acerca de indicadores de comprometimento (IOC), julgue os próximos itens.

Uma das características de TAXII é a disponibilização de métodos de autenticação, autorização e acesso separados para produtores e consumidores, o que permite a proteção de informações relacionadas a ameaças cibernéticas que se desejem manter privadas.

A respeito de estruturas de comando e controle de artefatos maliciosos, julgue os itens subsequentes.

A estrutura de comando e controle do malware Taidoor é conectada pelas máquinas comprometidas por meio de uma DLL camuflada em dados aparentemente aleatórios de um post de um blogue do Yahoo, criptografados por RC4, codificados em base64 e baixados por um malware auxiliar.

A respeito dos ataques distribuídos de negação de serviço (DDoS), julgue o próximo item.

Os testes CAPTCHA são eficientes contra os ataques DDoS volumétricos e os de exaustão das conexões TCP, mas são inócuos contra os ataques DDoS de camada de aplicação.

Acerca dos conhecimentos relacionados à segurança de TI, assinale a alternativa correta.

São consideradas vulnerabilidade e/ou ameaça a um sistema, EXCETO:

Acerca de criptografia assimétrica, julgue o item subsequente.

Ao se utilizar um sistema de criptografia assimétrica, deve-se conhecer, no mínimo, a chave pública do destinatário da mensagem; além disso, um usuário pode ter quantas chaves públicas julgar necessárias.

Os riscos identificados podem ser posicionados na matriz de riscos, de acordo com a avaliação realizada de probabilidade de ocorrência e impacto. Na matriz de riscos

Entre as arquiteturas de Firewall, o Analista decidiu implantar a Screened Host no Tribunal Regional do Trabalho. Para isso, ele

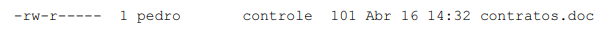

O usuário 'luis', que é gerente do setor de contabilidade da empresa, solicita ao administrador do servidor de arquivos (montado em um sistema Linux Ubuntu 16.04 LTS) permissões de acesso para escrita ao arquivo abaixo listado, para todos os usuário do grupo 'contabilidade':

Para isso, o administrador do sistema necessita alterar o nome do grupo do arquivo para o grupo 'contabilidade' e alterar as permissões de grupo do arquivo para que todos os usuários do grupo 'contabilidade' possam ter acesso ao arquivo. As permissões do usuário 'pedro' ao arquivo não devem ser alteradas e outros usuários ou grupos não poderão ter acesso algum ao arquivo. Quais comandos devem ser executados pelo administrador?

Sobre gestão e análise de Riscos de TI, com base na norma ABNT NBR ISO/IEC 27005:2011, analise as afirmativas a seguir.

I. Requisitos regulatórios são irrelevantes ao avaliar os riscos de segurança da informação na organização.

II. As expectativas e percepções das partes interessadas devem ser consideradas ao estabelecerem os critérios para avaliação de riscos.

III. A análise de riscos deve ser empreendida independentemente da criticidade dos ativos.

Está correto o que se afirma em: