Acerca de segurança da informação, julgue os itens a seguir, com base na norma ABNT NBR ISO/IEC 27002:2013.

As informações já armazenadas no histórico de acesso não devem ser mais editadas, servindo para coleta e retenção de evidências para auditoria.

Acerca do desenvolvimento seguro de software, julgue os itens seguintes.

Situação hipotética: Com a finalidade de realizar testes de segurança, foi desenvolvido um sistema de inferência fuzzy com a definição das propriedades das entradas para observar a saída desse sistema, a fim de que fossem indicados erros (bugs) e arquivos malformados que pudessem causar falhas no aplicativo. Assertiva: Nessa situação, uma boa prática será manter os testes referidos, para que seja possível reproduzir o erro e verificar se as regressões de código não foram reintroduzidas no erro.

Um IDS (Intrusion Detection System) pode ser usado para detectar varreduras de porta e de pilha TCP, além de ataques de DoS, de inundação de largura de banda, de worms e de vírus.

Com relação à análise de linha do tempo e à aquisição de dados em memória, julgue os seguintes itens.

A análise de linha do tempo de eventos de interesse forense requer a existência sistematizada de registros de logs dos sistemas periciados para ser realizada, sendo sua aplicação limitada à análise forense de sistemas corporativos que dispõem desses recursos.

Julgue os itens seguintes, a respeito da análise de artefatos maliciosos.

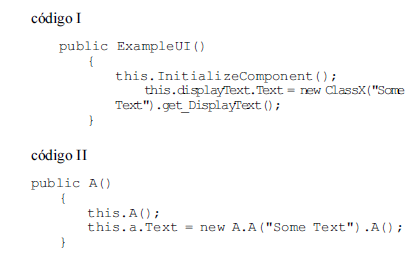

Tendo como referência os códigos I e II a seguir, é correto afirmar que, no código I, foi realizada obfuscação, ou ofuscação, que tem, entre outros objetivos, o de tornar o código mais difícil de ser lido mediante a utilização de técnicas como mudar nomes de variáveis.

Julgue os itens a seguir, relativos a injeção de código, engenharia reversa e exfiltração (ou desinfiltração) de dados.

Situação hipotética: Na coleta de informações de um sistema atacado pelo malware Y, observou-se que as chamadas às APIs do Windows estavam sendo redirecionadas para o software de monitoramento antes que o código da API fosse efetivamente chamado, criando informações sobre a sequência das operações do sistema executadas pela amostra de malware. Assertiva: Essa situação descreve um ataque do tipo API hooking, cuja característica é a garantia de que o comportamento do nível do sistema (que, em algum momento no tempo, deve usar uma chamada de API) não é ignorado, a menos que a chamada da API correspondente não seja conectada.

A respeito de estruturas de comando e controle de artefatos maliciosos, julgue os itens subsequentes.

Uma das características das estruturas de comando e controle de malware descentralizadas é a garantia da existência de uma quantidade significativa de nós redundantes que devem ser atacados para que a rede de comando e controle associada ao malware seja desativada.

Julgue o próximo item, a respeito da segurança da informação.

Como medida necessária para viabilizar a operação alternativa dos negócios da organização em caso de indisponibilidade dos recursos originais, o plano de continuidade de negócios estabelece que esses recursos sejam sistematicamente mantidos em duplicidade.

Acerca de segurança da informação, julgue o item a seguir.

A confidencialidade é uma propriedade da segurança da informação que está ligada ao uso de criptografia.

A respeito de TLS, protocolo criptográfico amplamente utilizado na Internet, julgue o próximo item.

Nesse protocolo, o conceito de forward secrecy garante que as chaves utilizadas no passado podem ser novamente utilizadas no futuro, com segurança.

Acerca de criptografia assimétrica, julgue o item subsequente.

O algoritmo RSA gera um par de chaves privadas por meio de uma operação matemática do tipo logaritmo de curva simples.

A questão baseia-se na Figura 2 abaixo, que foi obtida a partir do site do Ministério Público do Estado do Pará (MPEP), no seguinte endereço: <<http://www.mppa.mp.br/index.php?action=Menu.interna&id=5414&class=N>>.

Essa imagem exibe documentos que foram incinerados indevidamente em área de mata, no Estado do Pará.

No dia 17 de junho de 2015, o Ministério Público do Estado do Pará (MPEP) flagrou a queima de documentos da Secretaria Municipal de Saúde, de determinada cidade do Estado do Pará (PA), após receber denúncias da população. Essa Secretaria de Saúde era alvo de investigações de irregularidades pelo MPEP, devido a supostas fraudes em licitações, folhas de pagamento e plantões médicos. Para efeito dessa questão, considere as seguintes informações: (1) esses documentos foram incinerados indevidamente; (2) eles deveriam ter sido mantidos arquivados pela Secretaria de Saúde, à disposição das autoridades competentes e do público em geral; (3) tais documentos não eram classificados e não tinham nenhuma restrição de acesso. Nesse caso, foram violados os seguintes princípios básicos da segurança da informação:

I. Integridade.

II. Disponibilidade.

III. Confidencialidade.

Quais estão corretas?

Julgue os seguintes itens, a respeito de criptografia e assinatura digital, utilizadas para dar determinadas garantias de segurança da informação.

A assinatura digital utiliza funções resumo (message digest) de uma via.

Como se denomina o tipo de backup que contém somente arquivos que foram criados (novos) ou modi-ficados desde o último backup realizado, independente-mente do tipo deste último backup?

Para um determinado conjunto de dados como, por exemplo, uma mensagem, o objetivo principal das funções de resumo criptográfico (hash) é garantir a sua