Com relação a características e análise de logs em transações de banco de dados, julgue o item subsequente.

Para realizar a auditoria em um banco de dados, a utilização de um sistema gerenciador de streams de dados (SGSD) impede que o administrador do banco de dados defina os parâmetros de auditoria e os dados a serem auditados mediante consultas, de tal forma que os resultados sejam obtidos em tempo real, minimizando o volume de registros de log que precisam ser armazenados.

Com relação à ofuscação de código, a programas maliciosos e a compactadores de código executável, julgue os itens seguintes.

Um arquivo compactado do Linux cujo nome é prova.tar.gz poderá ser descompactado para a saída padrão, alterando-se o nome original, por meio do comando gzip dc prova.tar.gz tar xvf .

Com relação aos conceitos e características de compiladores, julgue os itens que se seguem.

Considere a gramática string → string + string | string string |0|1|2|3|4|5|6|7|8|9 e a string como um único nó não terminal, que pode ser um dígito ou uma sentença. Nessa situação, a expressão 10 4 + 3 possibilita criar duas árvores de derivação distintas.

Acerca dos conceitos e características de estrutura de dados e autômatos, julgue os itens a seguir.

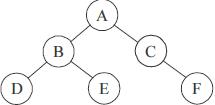

Na árvore binária representada abaixo, o caminhamento pós-fixado produzirá a seguinte sequência de nós visitados: D, B, E, A, C, F.

Julgue os itens que se seguem, referentes a técnicas de comunicação, topologias, arquiteturas e protocolos relacionados às redes de computadores.

Utilizado em dispositivos de acesso a redes sem fio, o padrão IEEE 802.1x provê um mecanismo de autenticação para dispositivos que se conectam a uma porta em uma LAN. Esse padrão envolve três partes: o cliente (também conhecido como suplicante), um dispositivo autenticador e o servidor de autenticação (por exemplo, o Radius).

Acerca de computação em nuvem, julgue os itens subsequentes.

Com o ambiente de computação em nuvem Azure, da Microsoft, é possível a criação de máquinas virtuais com sistemas operacionais distintos, desde o Windows Server até máquinas com distribuição Linux, como, por exemplo, CentOS, Suse e Ubuntu.

No que se refere a processos de desenvolvimento seguro de aplicações, julgue os itens subsecutivos.

O CLASP (Comprehensive, Lightweight Application Security Process) fornece uma taxonomia de vulnerabilidades que podem ocorrer no código-fonte e que podem ser verificadas com o uso de ferramentas automatizadas para análise estática de código.

Julgue os seguintes itens, relativos à segurança em redes de computadores.

O ARP Spoofing é um tipo de ataque no qual o computador do atacante gera quadros com endereços MAC falsos, para que a tabela de endereços MAC do switch da rede seja preenchida totalmente com endereços forjados. Com isso, muitos switches não conseguem armazenar os endereços MAC verdadeiros e acabam trabalhando como um hub, repassando os quadros a todas as portas e permitindo que o atacante possa capturar o tráfego da rede.

Julgue os seguintes itens, relativos à segurança em redes de computadores.

Traffic shaping é uma prática que tem sido adotada por empresas de telefonia e provedoras de acesso à Internet que, apesar de ser considerada abusiva por parte de órgãos de defesa do consumidor, geralmente é utilizada para otimizar o uso da largura de banda disponível, restringindo a banda para serviços que demandam a transferência de grande volume de dados, como P2P e FTP.

Julgue os itens a seguir, a respeito de certificação digital e algoritmos RSA, AES e RC4.

Embora o algoritmo RSA satisfaça aos requisitos necessários para prover assinatura digital, ele é utilizado, por questões de desempenho, em conjunto com funções de hashes criptográficos, como SHA-1.

Julgue os itens a seguir, acerca do sistema operacional Windows.

Registro do Windows é um banco de dados que contém informações sobre os programas instalados, configurações, perfis das contas de usuários e sobre o hardware do sistema.

No que se refere aos sistemas Android e iOS, julgue os próximos itens.

A arquitetura do iOS possui quatro camadas (layers) que funcionam como interface entre a aplicação e o hardware. Essas camadas, listadas da mais baixa para a mais alta, são: Core OS, Core Services, Media e CoCoa Touch.

Com relação à governança de tecnologia da informação (TI), julgue os itens subsequentes.

Com base na SLTI MP IN n.º 4/2010, em uma contratação de solução de TI, a fase de planejamento da contratação prescinde a fase de seleção do fornecedor.

Acerca de noções de informática, julgue os itens a seguir.

Considere que um usuário disponha de um computador apenas com Linux e BrOffice instalados. Nessa situação, para que esse computador realize a leitura de um arquivo em formato de planilha do Microsoft Office Excel, armazenado em um pendrive formatado com a opção NTFS, será necessária a conversão batch do arquivo, antes de sua leitura com o aplicativo instalado, dispensando-se a montagem do sistema de arquivos presente no pendrive.

Analise as seguintes sentenças:

I. Um processador RISC reconhece mais de uma centena de instruções, podendo executar, de modo direto, a maioria das operações, inclusive emnível de linguagem assembly.

II. Quanto maior a quantidade de instruções que um microprocessador é capaz de identificar, mais rápida é a execução de cada uma dessas instruções.

III. Os programadores que trabalham com máquinas RISC necessitam escrever programas mais extensos e complexos.

É(são) verdadeira(s) apenas: