No que se refere às linguagens de programação, julgue os itens subsecutivos.

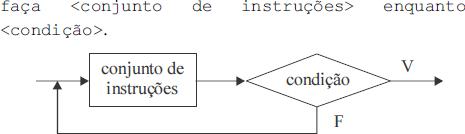

O diagrama de blocos apresentado abaixo se refere à instrução

Acerca dos conceitos e características de estrutura de dados e autômatos, julgue os itens a seguir.

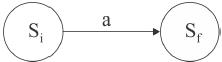

Autômatos finitos são usualmente apresentados na forma de um grafo dirigido. A figura abaixo representa uma transição que pode ocorrer se o autômato estiver em um estado Si e se o símbolo da string de entrada for a. Caso a entrada para o autômato seja a string prova, é correto afirmar que ocorrerá a transição de Si para Sf.

Com relação à norma ISO/IEC 27001:2006, julgue os itens a seguir.

De acordo com a norma ISO/IEC 27001:2006, a formulação de um plano de tratamento de riscos que identifique a ação apropriada, os recursos, as responsabilidades e as prioridades para a gestão de riscos está relacionada à etapa Do do ciclo PDCA.

Com relação à norma ISO/IEC 27001:2006, julgue os itens a seguir.

Segundo a norma ISO/IEC 27001:2006, no estabelecimento do Sistema de Gestão da Segurança da Informação (SGSI), devem-se identificar e avaliar as opções para o tratamento de riscos, cujas ações englobam a aceitação consciente dos riscos (desde que satisfaçam às políticas estabelecidas dentro da organização), bem como a possibilidade de transferência dos riscos para outras partes, como seguradoras e fornecedores.

A respeito de criptografia, julgue os itens subsequentes.

Modos de operação de cifra de bloco permitem cifrar mensagens de tamanhos arbitrários com a utilização de algoritmos de cifragem de blocos, que trabalham com blocos de tamanho fixo. Os modos de operação existentes asseguram a confidencialidade e a integridade da mensagem cifrada, embora nem todos possam ser utilizados para autenticação.

A respeito de hashes criptográficos, julgue os itens que se seguem.

SHA-1 e MD-5 são exemplos de hashes criptográficos largamente utilizados na Internet. O MD-5 tem sido substituído pelo SHA-1 pelo fato de este gerar um hash maior e ser o único à prova de colisões.

Julgue os itens seguintes, com relação ao Linux.

Squid é uma aplicação nativa do Linux que provê serviços de correio eletrônico compatíveis com o SMTP (Simple Mail Transfer Protocol), IMAP (Internet Message Access Protocol) e POP3 (Post Office Protocol).

Acerca de noções de informática, julgue os itens a seguir.

Considere que um usuário necessite utilizar diferentes dispositivos computacionais, permanentemente conectados à Internet, que utilizem diferentes clientes de email, como o Outlook Express e Mozilla Thunderbird. Nessa situação, o usuário deverá optar pelo uso do protocolo IMAP (Internet message access protocol), em detrimento do POP3 (post office protocol), pois isso permitirá a ele manter o conjunto de emails no servidor remoto ou, alternativamente, fazer o download das mensagens para o computador em uso.

A respetio do hardware dos microcomputadores e notebooks, os

discos rígidos empregam tecnologia SATA e se destacam pela capacidade de armazenamento de dados

Nos discos comercializados atualmente, os dois valores máximos mais comuns para essa capacidade são, respectivamente,

Em relação ao editor de texto Word, assinale a alternativa que apresenta, corretamente, o ícone responsável por inserir uma caixa de texto.

Sobre o BrOffice Calc, é INCORRETO afirmar:

Observe, a seguir, a imagem parcial de uma janela do Internet Explorer 8.

A área contendo  é chamada de:

é chamada de:

A área contendo é chamada de:

O aplicativo do BrOffice correspondente ao Microsoft Word é:

Observe a imagem parcial de uma planilha criada no Microsoft Office Excel 2007 e disponível em “Home Page Modelos no Microsoft Office Online".

É correto afirmar que:

Suponha que você queira acessar o website da Secretaria de Estado de Educação e Esporte do Acre utilizando o Microsoft Internet Explorer. Nesse caso, todas as opções a seguir apresentam orientações corretas com EXCEÇÃO de: