Analise as seguintes sentenças em relação aos requisitos de software.

I. Os requisitos funcionais para um sistema dependem do tipo de software, do tipo de sistema que está sendo desenvolvido e, também, dos usuários desse software.

II. Os requisitos de produto, os organizacionais e os externos são tipos funcionais.

III. O tempo de refresh na tela é uma métrica para especificar um requisito funcional relacionado à propriedade velocidade.

É(são) verdadeira(s) apenas:

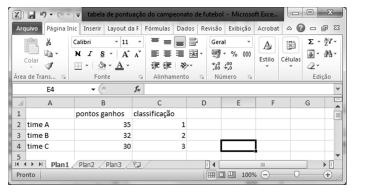

A figura acima apresenta uma janela do Excel 2010 com parte de

uma planilha que contém dados de times de um campeonato de

futebol. Com relação a essa figura, julgue os itens que se seguem.

Ao se selecionar as células B2, B3 e B4 e se clicar o botão

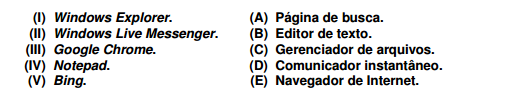

Relacione os programas/recursos, na coluna da esquerda, com suas funções, na coluna da direita.

Assinale a alternativa que contém a associação correta.

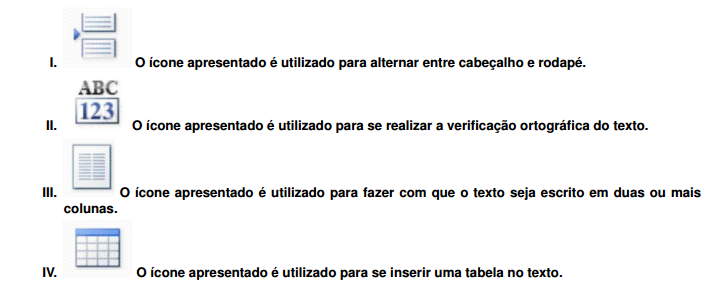

O Microsoft Word é um editor de texto muito utilizado e difundido. Sobre este editor, considere as afirmativas

a seguir.

Assinale a alternativa correta.

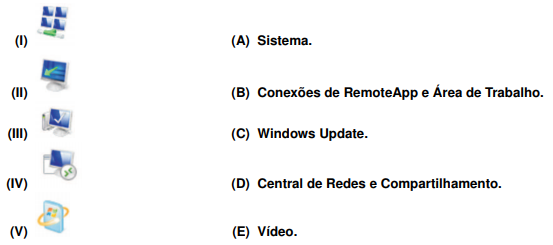

Relacione os ícones do painel de controle do Windows, na coluna da esquerda, com as suas respectivas funções, na coluna da direita.

Assinale a alternativa que contém a associação correta.

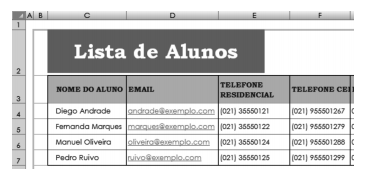

Observe a imagem parcial de uma planilha criada no Microsoft Office Excel 2007 e disponível em “Home Page Modelos no Microsoft Office Online".

É correto afirmar que:

Sobre as ferramentas de elaboração de textos, planilhas e apresentações é correto afirmar que:

Sobre a imagem abaixo, exibida na barra de formatação do Microsoft Office Word 2007, pode-se afirmar que:

No Windows Explorer, um arquivo associado ao aplicativo Microsoft Office Word é representado pela imagem:

Ao utilizar o Google para realizar pesquisas na Internet, é correto afirmar que:

Julgue o próximo item, no que se refere à paravirtualização.

A substituição da chamada de uma instrução sensível pela chamada de um tratador de interrupção de software (trap) com uma parametrização adequada de registradores é conhecida como hypercall.

Um disco rígido possui duas partições. Uma está no início do disco, possui um tamanho aproximado de 200 MB e está vazia. A outra ocupa todo o restante do disco, possui tamanho aproximado de 60 GB e está formatada através do sistema de arquivos NTFS, mas se encontra vazia.

Assinale a alternativa que apresenta, corretamente, o que irá acontecer ao se tentar instalar o Windows 7 nesse disco rígido.

Na Internet, este comando envia pacotes para um computador remoto, que por sua vez os reenvia de volta, e faz uma comparação dos pacotes enviados e recebidos. Ao final de sua execução é feita uma estatística da comunicação. Por intermédio desta estatística pode–se verificar se existe contato com o computador remoto e qual a performance da comunicação com a máquina. Assinale a única alternativa que está relacionada com esta definição:

A figura acima apresenta uma janela do Excel 2010 com parte de

uma planilha que contém dados de times de um campeonato de

futebol. Com relação a essa figura, julgue os itens que se seguem.

Ao se clicar a célula B1 e, em seguida, o botão

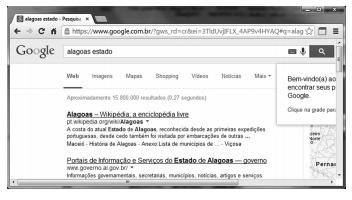

A figura acima representa uma janela do Google Chrome com a

visualização de uma página da Web. Com relação a essa figura,

julgue os itens subsequentes.

Ao se clicar o botão